.

O lançamento do ChatGPT abalou várias empresas de tecnologia. O Google, cuja receita depende fortemente de seu negócio de buscas – algo que o ChatGPT poderia eventualmente ameaçar – está particularmente preocupado.

Agora, com menos de três meses de existência do ChatGPT, o Google anunciou o lançamento de uma IA no estilo ChatGPT chamada Bard para assumir o reinado aparentemente incontestável do ChatGPT. Mas como Bard funcionará? O Bard será melhor que o ChatGPT? Aqui está tudo o que sabemos até agora.

O que é Bard AI do Google?

Bard é um modelo experimental de linguagem de IA de propriedade do Google capaz de gerar respostas que soam humanas a solicitações ou entradas fornecidas. Ele é construído sobre o poderoso modelo de linguagem de conversação do Google, LaMDA (Modelo de linguagem para aplicativos de diálogo).

Bard foi anunciado pelo CEO do Google, Sundar Pichai, no blog The Keyword do Google, finalmente dando uma cara a um produto de longa data que o Google tinha em preparação para rivalizar com o ChatGPT.

Ao contrário do ChatGPT, Sundar Pichai explicou que o Bard inicialmente estará disponível apenas para alguns testadores confiáveis, com planos de escalar para mais usuários. O anúncio também mostrou como seria o lançamento inicial com vários exemplos – alguns dos quais se parecem muito com o que o ChatGPT faria. Então, Bard vai ser apenas mais um ChatGPT?

Por que o Google Bard pode ser melhor que o ChatGPT

O ChatGPT foi lançado em 30 de novembro de 2022, após um longo período de desenvolvimento. Todo o processo de desenvolvimento, incluindo a tecnologia básica que o alimenta, durou vários anos. À primeira vista, isso significaria que o Google teria menos de três meses para construir um produto para rivalizar com o ChatGPT, um produto construído em anos de evolução tecnológica.

No entanto, a realidade é diferente. O Google investiu pesadamente em campos de Inteligência Artificial, como Processamento de Linguagem Natural, por vários anos. Em uma aparente reviravolta do destino, enquanto o Google está tentando rivalizar com o ChatGPT, a própria arquitetura de tecnologia que alimenta o ChatGPT, conhecida como arquitetura Transformer, é uma criação da pesquisa do Google. Em outras palavras, o Google agora está tentando superar uma ameaça comercial que é tecnicamente construída na tecnologia do Google.

Em uma aparente referência ao ChatGPT, Sundar Pichai foi rápido em apontar seu status de pioneirismo na construção de modelos Transformer em sua postagem no blog Bard. Ele enfatizou que a pesquisa do Google é “a base de muitos dos aplicativos generativos de IA” atualmente disponíveis.

No entanto, além de suas palavras, a evidência é clara. É por isso que LaMDA, a tecnologia que alimenta o Bard AI, é muito semelhante ao GPT-3, que alimenta o ChatGPT. Portanto, não, o Google não é um novato na corrida para criar um chatbot de IA de uso geral. Pelo contrário, a empresa vem construindo tecnologia semelhante, se não melhor, há anos, e pode ter uma vantagem significativa sobre a OpenAI em quem finalmente se torna o melhor.

Mas isso não é tudo. O Google também tem a vantagem de ter mais dados para usar. No negócio de IA, especialmente quando se trata de treinar modelos de conversação como GPT-3 e LaMDA, mais dados podem significar melhores resultados. Não está totalmente claro se e como o Google pretende integrar dados ao vivo ou informações da web nas respostas de Bard. No entanto, se isso acontecer, seria uma vantagem significativa sobre a abordagem pré-treinada do ChatGPT para responder às solicitações.

Em termos mais simples, isso significaria que o Bard do Google seria capaz de fornecer respostas novas e atualizadas, enquanto o ChatGPT seria, infelizmente, limitado a informações relacionadas a eventos, não além de 2021 (limite atual do treinamento de dados do ChatGPT).

Como o Google Bard funcionará?

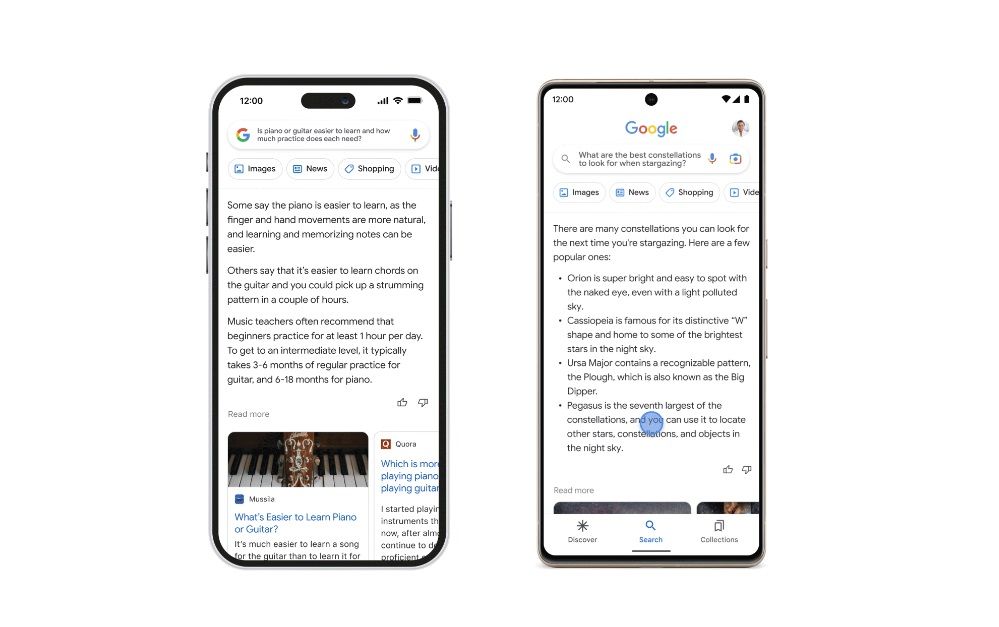

A partir das demonstrações que o Google forneceu, não está totalmente claro se o Bard existirá como uma interface da Web autônoma de resposta rápida como o ChatGPT “após a fase inicial de teste”.

No entanto, da maneira típica do Google, o Google quase certamente pressionará para integrar profundamente a Bard à maioria de seus produtos, incluindo a Pesquisa do Google, semelhante ao que a Microsoft está tentando fazer com o Bing e outros produtos da Microsoft usando a tecnologia ChatGPT.

A demonstração do bardo do Google apresenta questões factuais

Mas, apesar do interesse e da campanha publicitária compreensível com o anúncio do Bard do Google, sua primeira demonstração não foi bem. Astrônomos com olhos de águia apontaram rapidamente que pelo menos um dos “fatos” apresentados por Bard estava completamente errado. Por exemplo, Bard afirmou que o Telescópio Espacial James Webb “tirou as próprias fotos de um planeta fora do nosso sistema solar”, mas o European Very Large Telescope conquistou esse prêmio em 2004.

Bard ainda está em seus estágios iniciais, mas sua declaração falsa foi um indicador claro das questões de integração da tecnologia de IA conversacional mais profundamente na pesquisa geral da Internet, onde muitos confiarão no que está escrito.

O Bard AI do Google será melhor que o ChatGPT?

O Google tem uma variedade de ferramentas de IA verdadeiramente fenomenais, apenas periodicamente dando ao público um vislumbre do que ela tem a oferecer.

Com a aposta ousada da OpenAI de abrir o ChatGPT, com todos os riscos associados, ao público, o Google pode finalmente romper com o medo de danos à reputação e mostrar ao mundo o que tem a oferecer. Se os vislumbres dos modelos de IA do Google que vimos ao longo dos anos servirem de referência, o ChatGPT pode realmente ter um concorrente digno no Google Bard.

.