.

Principais conclusões

- Hanzo moldou a tradição de Naruto, sendo uma figura chave na criação dos Sannin e da Akatsuki.

- Os Sannin não existiriam sem Hanzo, que os derrotou sem esforço e poupou suas vidas.

- Danzo viu Hanzo e Akatsuki como ameaças, o que levou à traição deles e à destruição de Amegakure.

O anime shonen Naruto frequentemente introduz personagens que são importantes para várias histórias de fundo ou para o folclore abrangente da série. Esses personagens não são muito explorados por si mesmos, mas o impacto que eles deixam no mundo é inegável. Seus ideais vivem através de outros personagens, e as interações que eles têm podem definir toda a visão de mundo de outro. Minato Namikaze e Kushina Uzumaki são um exemplo disso.

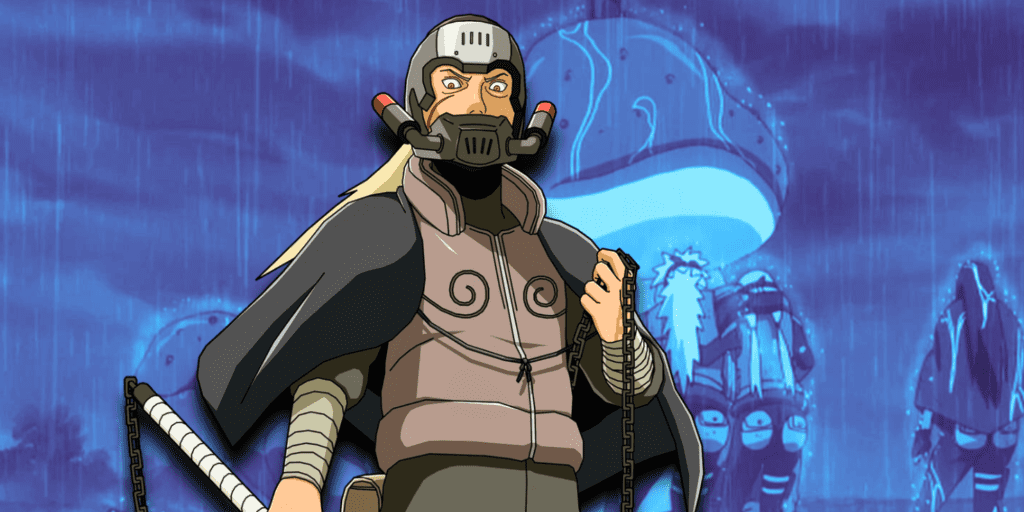

Hanzo da Salamandra é outro desses personagens. Com o pouco tempo de tela que ele tinha, ele moldou várias facetas diferentes da história. Além disso, ele foi um fator importante na construção da tradição de outras nações elementais e das guerras em que elas estavam. Desde sua infância, Hanzo foi feito para ser o ninja protegendo Amegakure. Ele tinha os restos de uma salamandra venenosa implantada nele, dando-lhe tanto seu nome quanto um veneno mortal, um que ele exalava a cada respiração, que poucos oponentes sobreviveram. Com essa força, Hanzo liderou Amegakure e deixou um grande impacto no mundo de Naruto.

Sem Hanzo, não haveria Sannin

Hanzo aparece pela primeira vez no capítulo 369 do mangá Naruto e no episódio 128 de Naruto Shippuden

Os Sannin eram originalmente apenas os alunos de Hiruzen Sarutobi. Eles eram fortes e tinham um ótimo professor, mas – até a Segunda Guerra Mundial Shinobi – eles não eram muito notáveis. Tsunade, Jiraya e Orochimaru já eram fortes. Eles se tornaram perigosos durante a guerra, mas ainda não tinham nada contra Hanzo. Hanzo, que já era conhecido por derrotar ondas de samurais da Terra do Ferro. Hanzo, que derrotou Mifune e então decidiu poupá-lo por respeito.

Foi sabendo disso que um grupo de shinobi de Konoha acabou lutando contra Hanzo. Apesar de seus números, Hanzo derrotou todos eles. As únicas pessoas que estavam perto de seu nível eram Tsunade, Jiraya e Orochimaru, mas ainda assim eles não conseguiram vencer. Em vez disso, Hanzo decidiu poupá-los e os nomeou Sannin. Todos os três trabalhando juntos não eram páreo para ele. Após sua batalha com os Sannin, Hanzo lutou contra Chiyo de Sunagakure várias vezes. Ele sobreviveu à Segunda Guerra Mundial Shinobi muito bem.

A Akatsuki segue o legado de Hanzo

- Hanzo era conhecido por poupar oponentes que ele respeitava, como Mifune e os Sannin.

- Hanzo queria trazer paz ao Mundo Shinobi através da unificação.

- Ele era extremamente paranoico e se mantinha constantemente sob vigilância em todos os momentos após a Segunda Guerra Mundial Ninja.

- A máscara de Hanzo serve para proteger as pessoas ao seu redor do veneno que ele cria naturalmente.

De todas as lutas em que se meteu, Hanzo só lutou por sua aldeia. Ele queria que seu povo estivesse seguro, e não se opunha à paz. Ele até aprovou a Akatsuki quando soube que eles estavam tentando fazer a paz na Terceira Guerra Mundial Shinobi. Eles o viam como uma inspiração. Hanzo havia parado de buscar a paz tão firmemente naquela época porque sentia que estava perdendo poder, mas ainda acreditava no objetivo.

No entanto, Hanzo era paranóico. Com Chiyo conseguindo criar um antídoto para seu veneno de salamandra, ele se sentiu facilmente ameaçado. Ele foi enganado a pensar que a Akatsuki queria derrubá-lo e havia matado os membros de seu clã. Hanzo conseguiu ferir Yahiko e Konan sozinho. Ele era forte o suficiente para forçar Nagato a matar Yahiko e aleijar Nagato. Isso mergulhou Amegakure em uma guerra civil. Nagato só conseguiu derrotar Hanzo depois que ele dominou os Seis Caminhos da Dor, finalmente matando Hanzo.

Danzo Shimura considerou Hanzo uma ameaça

Danzo Shimura era um homem que buscava o controle sobre o Mundo Shinobi por sua visão do que Konoha deveria ser. Ele acreditava que Konoha precisava ser a vila mais forte por todos os meios necessários. Isso incluía minar a força de outras vilas ocultas. Com Hanzo no comando e os esforços da Akatsuki em direção à paz sendo bem-sucedidos, Danzo viu Amegakure como uma ameaça. Ele não suportava os dois grupos trabalhando juntos por causa de quão poderosos eles seriam. Danzo sabia que Hanzo e a Akatsuki seriam muito fortesentão ele organizou a traição entre eles, destruindo Amegakure no processo.

Hanzo não estava Naruto por muito tempo, e ele nunca esteve vivo na época de Naruto. No entanto, ele ainda era uma das figuras históricas mais importantes da história. Ele era uma arma viva poderosa, e ele criou os Sannin e a Akatsuki. Ele é parte integrante da história maior de Naruto. Hanzo foi um ninja poderoso e bem-sucedido que não pode ser esquecido, apesar de quão pouco dele foi mostrado.

.