.

Embora agora ele possa ser considerado não-canônico, Turles tem boas razões para se parecer exatamente com o herói da franquia Dragon Ball.

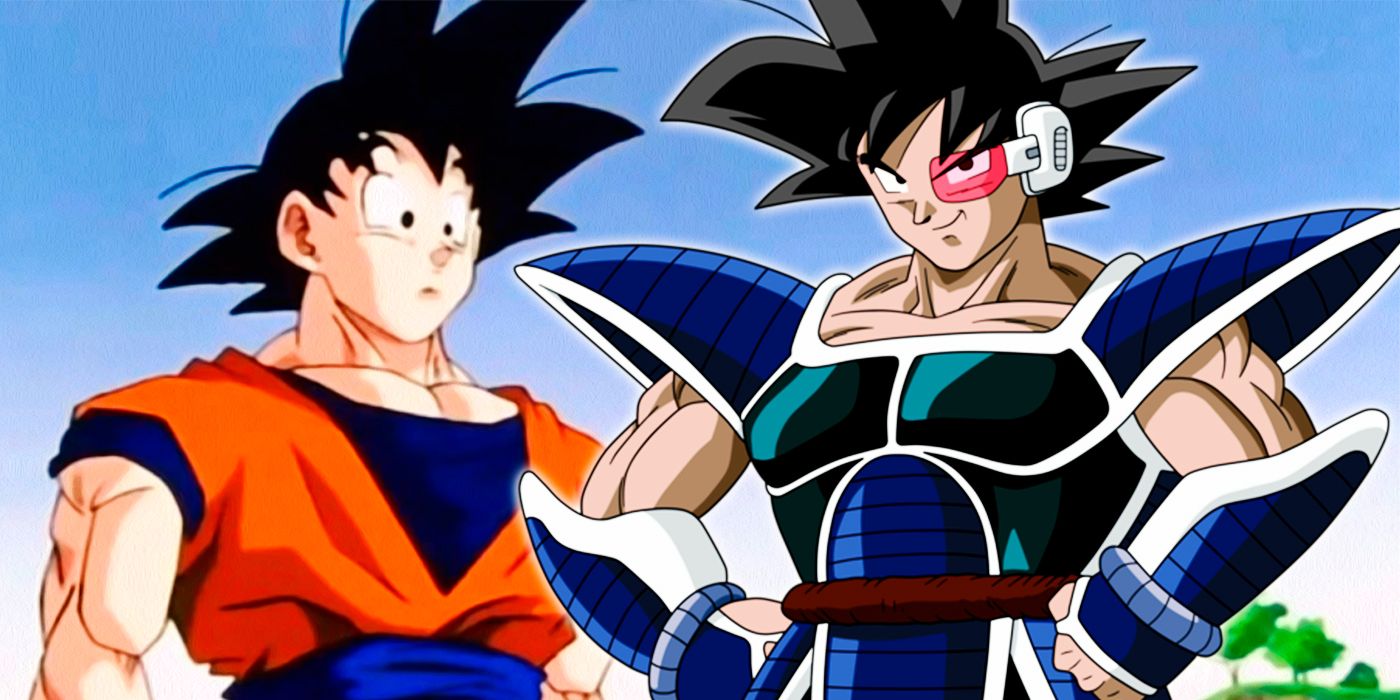

Embora a espécie esteja praticamente à beira da extinção, a raça Saiyan domina Dragon Ball Z, bem como suas sequências e spinoffs. O mais popular deles é, claro, o herói da franquia Goku, cujo rosto arrojado é icônico mesmo entre aqueles que não assistem anime. Ainda assim, apesar de quão reconhecível e único ele pode ser, ele compartilha uma estranha semelhança com o vilão Saiyajin, Turles.

Introduzido em A Árvore do Poder, Dragon Ball Z O vilão do filme Turles se parece exatamente com Goku. Embora agora possa ser considerado não-canônico, Turles tem boas razões para se parecer exatamente com o herói do esfera do dragão franquia. Veja por que ele foi feito para se parecer exatamente com Goku e como ele se compara a conceitos semelhantes.

Por que Turles se parece com Goku?

A Árvore do Poder foi o terceiro Dragon Ball Z filme, apresentando aos fãs o poder inspirador de Turles. O pirata espacial Saiyajin pretendia devastar a Terra plantando a árvore de mesmo nome, que tiraria energia do planeta e a daria a Turles por meio de uma fruta. Goku, seu filho Gohan e os outros Z-Fighters se unem para detê-lo, e ficam instantaneamente chocados com a aparência de seu oponente.

Turles parecia exatamente com Goku, e essa ideia tem várias explicações diferentes. Por um lado, um equívoco comum que se espalhou nos primeiros materiais impressos e em algumas dublagens em inglês era que Turles era parente de Goku. A ideia de que Turles e Goku são irmãos é oficialmente imprecisa, especialmente considerando que os filmes geralmente são considerados não canônicos. O raciocínio mais oficial para o rosto de Turles é que, como um Saiyajin de casta inferior, ele foi geneticamente predisposto a se parecer com Goku, já que não há muita diversidade genética entre suas fileiras.

Como Turles Representa um Goku Maligno

Outra possível explicação para esta “combinação de espelho” é que Turles representa o que Goku poderia ter se tornado se ele não tivesse batido a cabeça quando bebê e sido adotado pelo vovô Gohan. Turles é de muitas maneiras um espelho negro para Goku, e não apenas por causa de sua aparência. Sua paixão por lutar e ficar mais forte a todo custo é exatamente como Goku, que freqüentemente se esquiva de suas responsabilidades familiares para treinar e lutar mais.

O trabalho de Turles como pirata espacial também faz referência ao status inferior que os Saiyajins ocuparam no universo depois de serem subjugados por Frieza. Se Goku tivesse se tornado um Saiyajin adulto em mente e não apenas em corpo, ele provavelmente teria assumido um papel semelhante ao aterrorizar o universo. Essas subversões da personalidade de Goku são a manifestação de Turles sendo uma cópia morta para o esfera do dragão protagonista.

Ao fazer isso, ele também reflete Raditz, o verdadeiro irmão de Goku, bem como o inicialmente vilão Vegeta, mostrando como os Saiyajins eram sedentos de sangue e insensíveis como cultura. Provavelmente até prenuncia a introdução de Goku Black, um universo alternativo maligno de Goku, cujo esquema de cores mais escuras lembra a tez escura de Turles. Infelizmente, com Turles ainda não canônico, as implicações adicionais de um doppelganger maligno distinto de Goku Black ainda precisam ser totalmente exploradas.

.