.

A Microsoft tem rastreado um grupo de ameaças que se destaca por sua capacidade de lucrar com ataques de roubo de dados que usam amplos ataques de engenharia social, pesquisas meticulosas e ameaças físicas ocasionais.

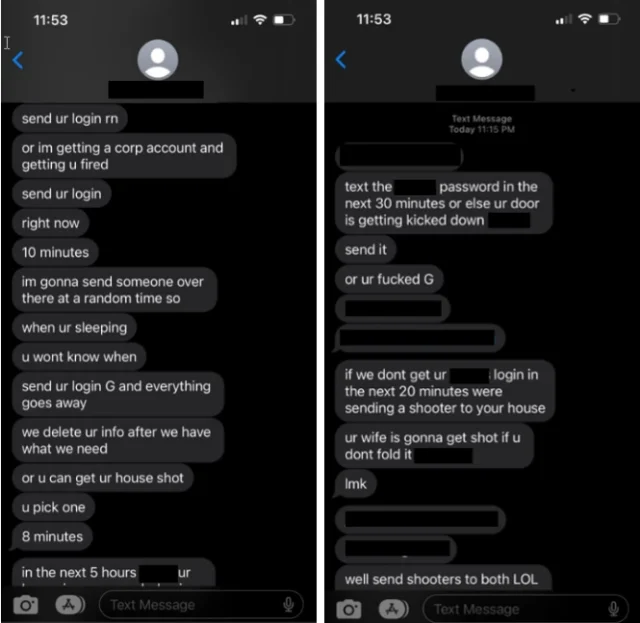

Ao contrário de muitos grupos de ataque de ransomware, o Octo Tempest, como a Microsoft nomeou o grupo, não criptografa dados após obter acesso ilegal a eles. Em vez disso, o autor da ameaça ameaça partilhar os dados publicamente, a menos que a vítima pague um resgate elevado. Para derrotar as defesas dos alvos, o grupo recorre a uma série de técnicas que, além da engenharia social, incluem trocas de SIM, phishing por SMS e chamadas de voz ao vivo. Com o tempo, o grupo tornou-se cada vez mais agressivo, recorrendo por vezes a ameaças de violência física caso um alvo não cumpra as instruções de entrega de credenciais.

“Em casos raros, o Octo Tempest recorre a táticas de fomento do medo, visando indivíduos específicos por meio de telefonemas e mensagens de texto”, escreveram pesquisadores da Microsoft em um post na quarta-feira. “Esses atores usam informações pessoais, como endereços residenciais e nomes de família, juntamente com ameaças físicas para coagir as vítimas a compartilharem credenciais para acesso corporativo.”

Microsoft

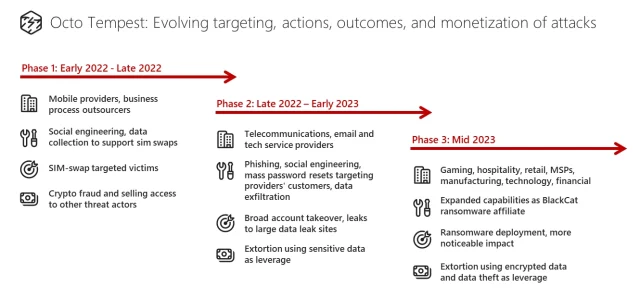

O Octo Tempest foi notado pela primeira vez no início do ano passado, quando usou trocas de SIM para enganar empresas que fornecem serviços de processamento de telecomunicações móveis a outras empresas. O grupo então venderia o acesso não autorizado obtido por meio dessas trocas a outros grupos criminosos ou os usaria para realizar aquisições de contas de indivíduos com alto patrimônio líquido para roubar suas criptomoedas. No final do ano, o grupo alargou as suas técnicas e expandiu os seus objectivos para incluir organizações de telecomunicações por cabo, e-mail e tecnologia. Por esta altura, começou a extorquir vítimas cujos dados tinha roubado, recorrendo por vezes a ameaças físicas.

No início deste ano, o grupo de língua nativa inglesa tornou-se afiliado da operação de resgate como serviço ALPHV/BlackCat. Isso fez com que o grupo se destacasse, já que os sindicatos do crime de ransomware do Leste Europeu raramente aceitam membros que falam inglês. Os ataques de ransomware ALPHV/BlackCat do Octo Tempest têm como alvo sistemas de versões Windows e Linux, geralmente quando executados em servidores VMWare ESXi. Os alvos geralmente estão em setores que incluem recursos naturais, jogos, hotelaria, produtos de consumo, varejo, provedores de serviços gerenciados, manufatura, direito, tecnologia e serviços financeiros.

Microsoft

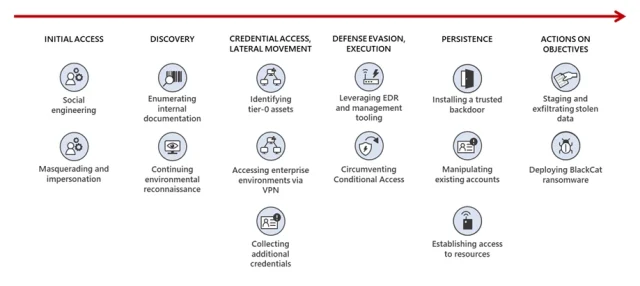

“Em campanhas recentes, observamos que o Octo Tempest aproveita uma gama diversificada de TTPs para navegar em ambientes híbridos complexos, exfiltrar dados confidenciais e criptografar dados”, escreveu a Microsoft. “Octo Tempest aproveita técnicas comerciais que muitas organizações não possuem em seus modelos típicos de ameaças, como phishing por SMS, troca de SIM e técnicas avançadas de engenharia social.”

Os pesquisadores continuaram:

Octo Tempest normalmente lança ataques de engenharia social direcionados a administradores técnicos, como pessoal de suporte e suporte técnico, que possuem permissões que podem permitir que o autor da ameaça obtenha acesso inicial às contas. O ator da ameaça realiza pesquisas sobre a organização e identifica alvos para se passar por vítimas de maneira eficaz, imitando idioleto em chamadas telefônicas e entendendo informações pessoais identificáveis para induzir os administradores técnicos a realizar redefinições de senha e redefinir métodos de autenticação multifator (MFA). Octo Tempest também foi observado se passando por funcionários recém-contratados nessas tentativas de se misturar aos processos normais de contratação.

Octo Tempest obtém principalmente acesso inicial a uma organização usando um dos vários métodos:

- Engenharia social

- Chamar um funcionário e fazer engenharia social no usuário para:

- Instale um utilitário de monitoramento e gerenciamento remoto (RMM)

- Navegue até um site configurado com um portal de login falso usando um kit de ferramentas de adversário intermediário

- Remova seu token FIDO2

- Ligar para o suporte técnico de uma organização e fazer engenharia social no suporte técnico para redefinir a senha do usuário e/ou alterar/adicionar um token/fator de autenticação multifator

- Comprar credenciais e/ou token(s) de sessão de um funcionário em um mercado criminoso clandestino

- Números de telefone de funcionários de phishing por SMS com um link para um site configurado com um portal de login falso usando um kit de ferramentas de adversário intermediário

- Usar o acesso pré-existente do funcionário a organizações de telecomunicações móveis e terceirização de processos de negócios para iniciar uma troca de SIM ou configurar o encaminhamento de número de chamada no número de telefone de um funcionário. Octo Tempest iniciará uma redefinição de senha de autoatendimento da conta do usuário assim que ele obtiver o controle do número de telefone do funcionário.

O artesanato adicional inclui:

- PingCastle e ADRecon para realizar reconhecimento do Active Directory

- Advanced IP Scanner para investigar redes de vítimas

- Biblioteca Govmomi Go para enumerar APIs do vCenter

- Módulo PureStorage FlashArray PowerShell para enumerar matrizes de armazenamento

- Downloads em massa do AAD de usuários, grupos e dispositivos.

Microsoft

A postagem da Microsoft contém vários outros detalhes, juntamente com as defesas que as organizações podem adotar para repelir os ataques. As defesas incluem o uso de comunicações fora de banda ao interagir com colegas de trabalho, educar os funcionários e implementar autenticação multifatorial compatível com FIDO.

.