.

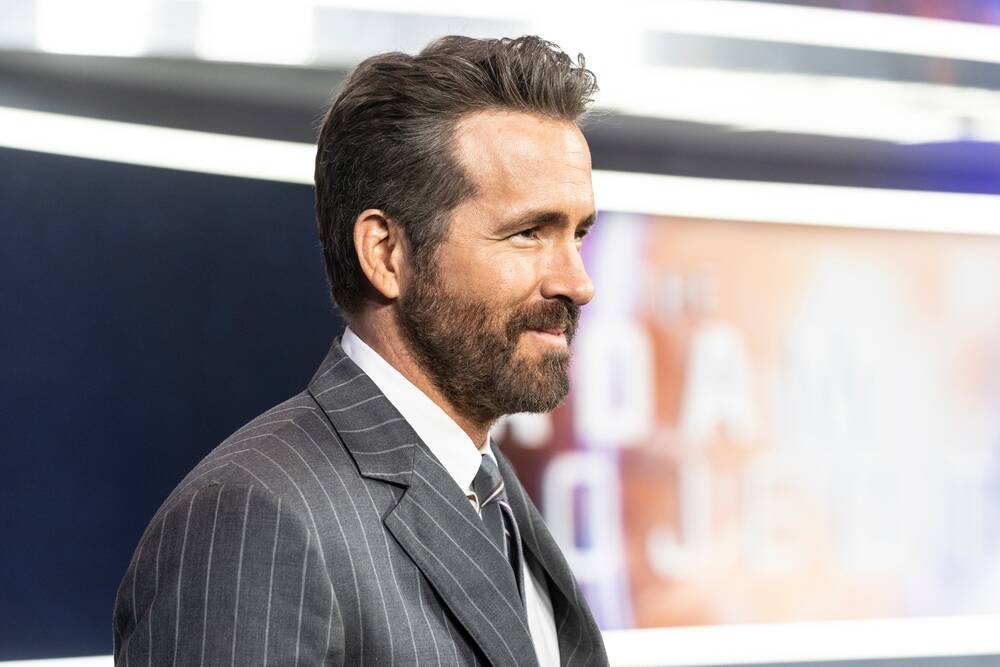

Vídeo A Mint Mobile, empresa sem fio de baixo custo pré-pago que conta com o ator Ryan Reynolds entre seus proprietários, está sendo comprada pela T-Mobile US em um acordo que deve ser fechado ainda este ano por até US$ 1,35 bilhão (£ 1,1 bilhão), dando à “portadora ” mais uma oferta pré-paga.

A T-Mo USA, subsidiária americana da Deutsche Telekom, anunciou o acordo hoje em um comunicado no qual disse que iria adquirir a Ka’ena Corporation e suas marcas Mint Mobile, que opera nos EUA, Ultra Mobile, uma empresa irmã que oferece opções de chamadas internacionais dos EUA, e atacadista sem fio Plum.

O preço final da venda será determinado quando o negócio for fechado e depende do desempenho das marcas entre agora e quando a venda for fechada, disse a T-Mobile.

Reynolds comprou uma participação na empresa em 2019 e relatórios colocar sua participação entre 20 e 25 por cento. Isso seria um bom negócio se o acordo com a T-Mobile fosse concluído. Isso vai cair bem, como a venda do Aviation Gin por US $ 610 milhões em 2020, onde ele arrecadou uma grande parte como coproprietário do negócio de destilados.

Assim que a fusão for concluída, os fundadores da Mint, David Glickman e Rizwan Kassim, continuarão a administrar as marcas compradas da Ka’ena, que a T-Mobile disse que geralmente operaria como uma unidade de negócios separada. O Mint e o Ultra não substituirão as ofertas pré-pagas existentes da T-Mobile, disse a empresa, e operarão junto com eles no momento.

A transição tecnológica para a venda não exigirá muito trabalho, já que a Mint opera como uma operadora de rede virtual na própria infraestrutura da T-Mobile desde sua fundação em 2015.

Para aqueles que se perguntam se ainda podem contar com Reynolds para produzir seus comerciais exagerados, não se preocupe: ele continuará trabalhando em uma capacidade criativa para Mint.

“A T-Mobile me garantiu que nossa estratégia de mensagens incrivelmente improvisada e imprudente também permanecerá intocada”, disse Reynolds em um vídeo que você pode ver abaixo.

A produtora de Reynolds, Maximum Effort, foi responsável pelos comerciais cativantes que a Mint produziu e aparentemente continuará a produzir, uma vez que a T-Mobile se torne sua nova proprietária.

“Nos 3+ anos [he’s been involved with it]@MintMobile cresceu exponencialmente”, disse Reynolds em um twittar. Reynolds “nunca sonhei que seria dono de uma empresa sem fio e certamente nunca sonhei que a venderia para a T-Mobile. A vida é estranha e estou incrivelmente orgulhoso e grato”, a estrela de Hollywood e estrela do gin disse.

Um plugue fresco para essas falhas de segurança

A T-Mobile tem sido um alvo popular para cibercriminosos, ou pelo menos um alvo muito fácil, e com o último roubo relatado em Fevereiro esteve sujeito a seis incidentes de dados nos últimos cinco anos. Milhões de registros de clientes foram roubados da T-Mobile desde 2018, quando dois milhões de registros, incluindo senhas com hash, foram roubados da operadora.

Mais recentemente, a T-Mobile disse que alguém abusou de uma API para baixar as informações pessoais de 37 milhões de assinantes, incluindo nomes, endereços de cobrança, e-mails, números de telefone, data de nascimento, números de contas da T-Mobile e mais em contas de clientes pós e pré-pagos. .

Entramos em contato com a T-Mobile para saber como ela planeja lidar com os dados do Mint, mas a empresa não respondeu.

Nesse ínterim, os clientes do Mint Mobile que serão apanhados nessa aquisição podem querer garantir que colocaram todas as medidas de segurança apropriadas em vigor para proteger suas informações de dispositivo e conta. Idealmente, isso já foi feito, pois o Mint não foi exatamente incólume por de aquisições de hackers em si. ®

.