.

Exatamente o que os hackers norte-coreanos tentaram realizar com seus ataques interligados à cadeia de suprimentos de software ainda não está totalmente claro, mas parece ter sido motivado em parte por um simples roubo. Duas semanas atrás, a empresa de segurança cibernética Kaspersky revelou que pelo menos um punhado de vítimas visadas pelo aplicativo 3CX corrompido eram empresas relacionadas a criptomoedas com sede na “Ásia Ocidental”, embora tenha se recusado a nomeá-las. A Kaspersky descobriu que, como costuma acontecer com ataques maciços à cadeia de suprimentos de software, os hackers vasculharam suas vítimas em potencial e entregaram um malware de segundo estágio a apenas uma pequena fração dessas centenas de milhares de redes comprometidas, visando-as com “precisão cirúrgica”.

Mandiant concorda que pelo menos um objetivo dos hackers ligados à Coreia do Norte é, sem dúvida, o roubo de criptomoedas: ele aponta para descobertas anteriores do Grupo de Análise de Ameaças do Google de que o AppleJeus, um malware vinculado aos mesmos hackers, foi usado para atingir serviços de criptomoedas por meio de uma vulnerabilidade no navegador Google Chrome. A Mandiant também descobriu que o mesmo backdoor no software da 3CX foi inserido em outro aplicativo de criptomoeda, CoinGoTrade, e que compartilhou a infraestrutura com outro aplicativo de negociação backdoored, o JMT Trading.

Tudo isso, em combinação com o direcionamento do grupo às Trading Technologies, aponta para um foco no roubo de criptomoedas, diz Ben Read, chefe de inteligência de ameaças ciberespionagem da Mandiant. Um amplo ataque à cadeia de suprimentos como o que explorou o software da 3CX “levaria você a lugares onde as pessoas estão lidando com dinheiro”, diz Read. “Este é um grupo fortemente focado em monetização.”

Mas Carmakal, da Mandiant, observa que, dada a escala desses ataques à cadeia de suprimentos, as vítimas com foco em cripto ainda podem ser apenas a ponta do iceberg. “Acho que aprenderemos sobre muito mais vítimas ao longo do tempo no que se refere a um desses dois ataques à cadeia de suprimentos de software”, diz ele.

Enquanto a Mandiant descreve os compromissos da Trading Technologies e 3CX como a primeira instância conhecida de um ataque à cadeia de suprimentos que leva a outro, os pesquisadores especulam há anos se outros incidentes desse tipo estavam interligados de maneira semelhante. O grupo chinês conhecido como Winnti ou Brass Typhoon, por exemplo, realizou nada menos que seis ataques à cadeia de suprimentos de software de 2016 a 2019. E, em alguns desses casos, o método da violação inicial dos hackers nunca foi descoberto – e pode muito bem ter sido de um ataque anterior à cadeia de suprimentos.

Carmakal, da Mandiant, observa que também havia sinais de que os hackers russos responsáveis pelo notório ataque à cadeia de suprimentos SolarWinds também estavam fazendo reconhecimento em servidores de desenvolvimento de software dentro de algumas de suas vítimas e talvez estivessem planejando um ataque subsequente à cadeia de suprimentos quando foram interrompido.

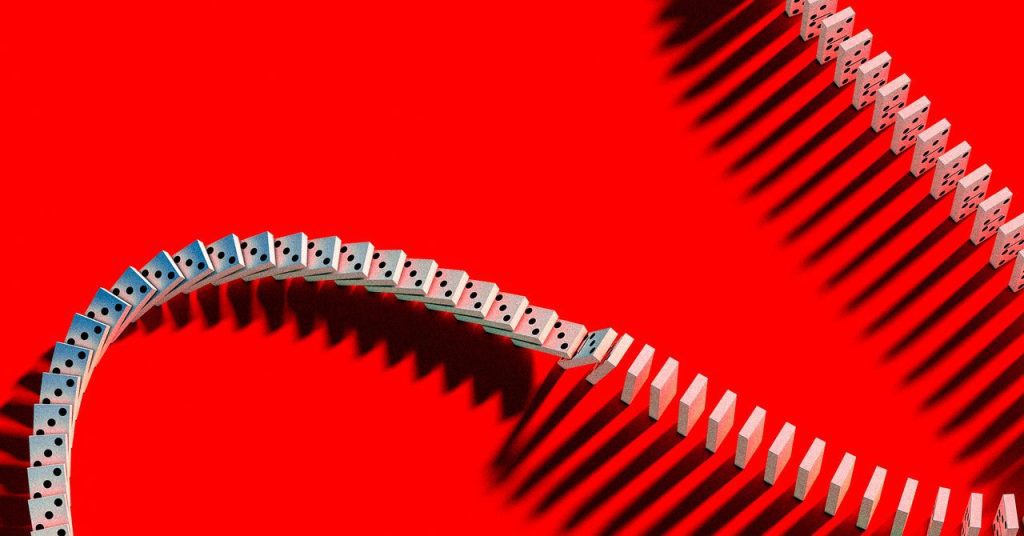

Afinal, um grupo de hackers capaz de realizar um ataque à cadeia de suprimentos geralmente consegue lançar uma vasta rede que atrai todos os tipos de vítimas – algumas das quais geralmente são desenvolvedores de software que oferecem um poderoso ponto de vantagem para realizar um acompanhamento. -no ataque à cadeia de suprimentos, lançando a rede mais uma vez. Se a 3CX é, de fato, a primeira empresa atingida por esse tipo de reação na cadeia de suprimentos, é improvável que seja a última.

.