.

O phishing é uma das táticas de cibercrime mais usadas atualmente. O phishing pode ser preocupantemente fácil de realizar e pode resultar na infecção do dispositivo e no roubo de dados altamente confidenciais. Além disso, quase todo mundo corre o risco de ser vítima de um ataque de phishing. Mas o que de fato é? Como funciona o phishing? E você pode evitar isso?

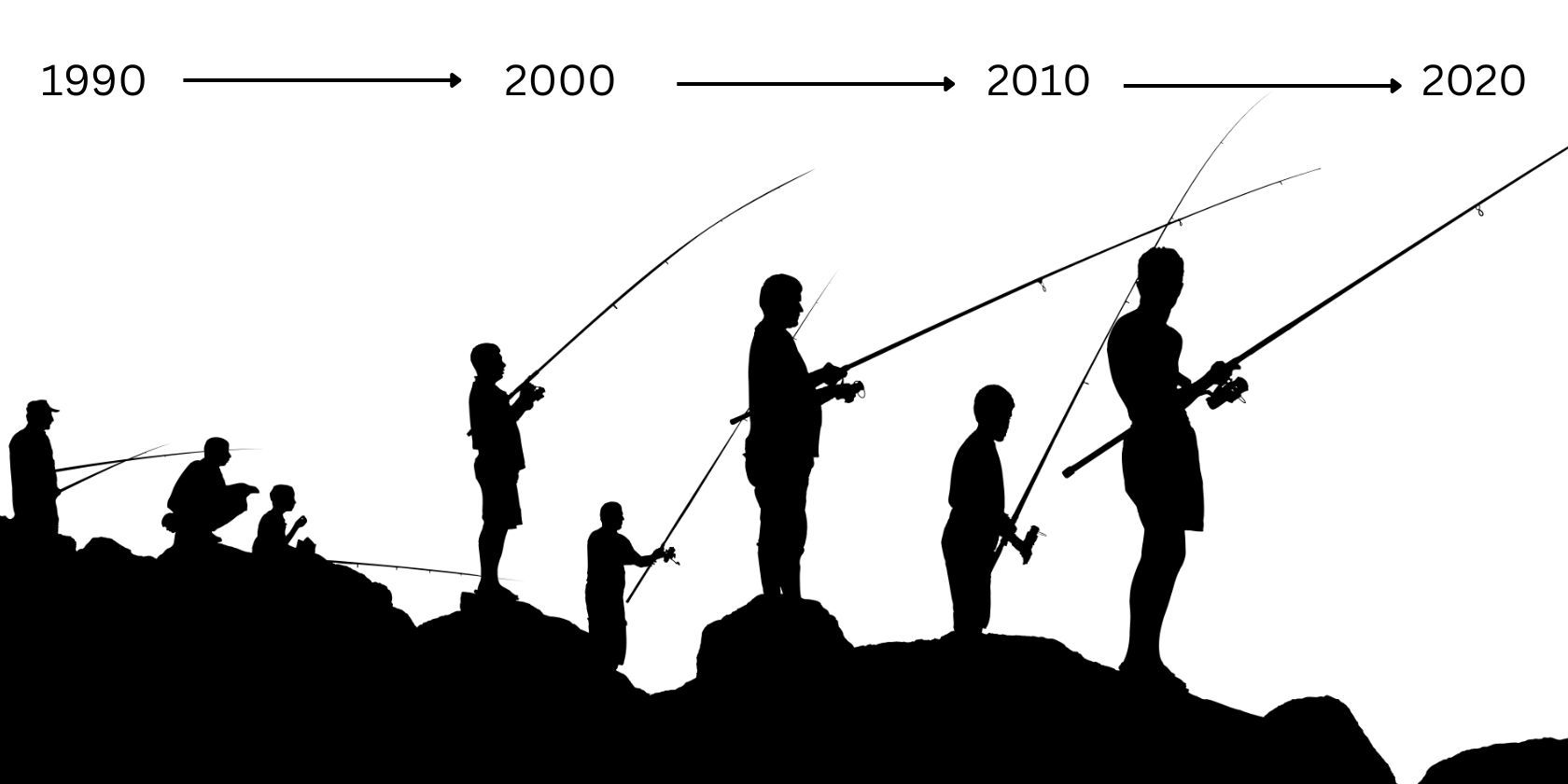

A história do phishing

O ato de phishing pode ser rastreado até meados da década de 1990, quando os computadores pareciam e funcionavam de maneira muito diferente daqueles que usamos hoje. Durante esse período, a AOL (America Online), um popular serviço dial-up americano, era o provedor de internet preferido por muitos. Isso o tornou um alvo importante para os phishers, que optaram por se passar por funcionários da AOL para roubar informações valiosas de login das vítimas.

Cinco anos depois, mais de 50 milhões de computadores foram infectados com algo conhecido como Love Bug. Este foi um vírus que se espalhou entre dispositivos por meio de engenharia social. Como o nome sugere, esse estratagema dependia da atração do amor para enganar as vítimas. Os alvos receberiam um e-mail com um anexo que o remetente alegou ser uma carta de amor. Indivíduos curiosos optaram por abrir este anexo, mas não perceberam que estavam dando lugar a um golpe perigoso.

O vírus Love Bug se replicaria para se espalhar, tornando-se uma espécie de worm de computador. Também era uma versão acelerada de um bug anterior criado pelo criminoso, capaz de roubar senhas. Esta nova versão do vírus foi capaz de usar scripts do Visual Basic no Outlook como um ponto de entrada, o que permitiu ao operador hackear as contas de e-mail das vítimas e enviar e-mails de phishing para todos em sua lista de endereços.

A maneira pela qual os métodos de phishing podem ser usados para jogar com as emoções de alguém é o que geralmente o torna tão bem-sucedido. O vírus Love Bug atacava a solidão, enquanto outros phishers usam um senso de urgência em suas comunicações para assustar a vítima e fazê-la concordar. Então, vamos ver como esses ataques funcionam em detalhes.

Como funciona o phishing?

Para entender melhor como o phishing funciona, vejamos um exemplo típico de phishing, conhecido como phishing de credenciais. Este empreendimento malicioso procura roubar credenciais de login de usuários para hackear contas. Isso pode ser feito para espalhar ainda mais as mensagens de phishing, roubar dados ou simplesmente mexer no perfil de alguém. Algumas pessoas têm suas contas de mídia social invadidas por nenhum outro motivo além de postar linguagem imprópria ou odiosa.

Digamos que Alice receba um e-mail do Walmart informando que houve atividade suspeita observada em sua conta de compras online. O e-mail também solicitará que ela faça login em sua conta por meio de um link fornecido para que ela possa verificar o problema ou verificar sua identidade.

É provável que Alice se sinta nervosa ou com medo ao ver isso, e naturalmente se preocupe que alguém tenha comprometido sua conta. Essa preocupação pode levar Alice a cumprir a solicitação do e-mail para que ela aparentemente possa resolver o problema o mais rápido possível. É esse medo que o phisher fortemente se inclina. Eles podem até afirmar que a conta está ameaçada ou pode ser encerrada se Alice não agir.

Assim, supondo que esteja realizando um procedimento corretivo, Alice clica no link fornecido, que a leva a uma página de login do Walmart. Em seguida, ela insere suas credenciais de login para entrar. Neste ponto, já é tarde demais.

As consequências do phishing

O que Alice não sabe é que esta não é a página de login legítima do Walmart. Em vez disso, é um site malicioso projetado para roubar seus dados.

Quando ela insere suas credenciais de login nesta página, o invasor que a controla pode interceptá-las e roubá-las. A partir daqui, o invasor pode invadir diretamente a conta Walmart de Alice para fazer compras não autorizadas, ou pode até usar outras informações privadas na conta de Alice, como um endereço de e-mail ou endereço residencial, para explorá-la ainda mais.

Às vezes, o invasor altera a senha da conta comprometida após o login, para que possa bloquear a vítima enquanto conduz o golpe.

Alternativamente, o phisher pode pegar qualquer informação privada que tenha coletado e vendê-la em um mercado ilícito. Existem hordas de diferentes mercados subterrâneos na dark web, onde se pode comprar qualquer coisa, desde uma arma até os detalhes do cartão de crédito de alguém. Dados confidenciais são altamente valiosos nesses sites, com números de segurança social, senhas e até passaportes listados para venda.

Atores maliciosos podem ganhar milhares ou até milhões de dólares com a venda ilegal de dados na dark web, então não é surpresa que muitos estejam fazendo o que podem para colocar as mãos nisso.

A representação é um elemento-chave do phishing. É claro que um invasor não vai dizer a você que é um invasor. Se esse fosse o caso, sua taxa de sucesso seria incrivelmente baixa. Em vez disso, os atores mal-intencionados fingirão ser uma entidade oficial, como um varejista, um meio de comunicação social ou um órgão governamental. Esse ar de legitimidade aumenta a suposta credibilidade do invasor e dá ao alvo uma sensação de falsa confiança.

Embora alguns ataques de phishing possam ser realizados em meros minutos ou segundos, alguns levam dias ou semanas para serem concluídos. Se o invasor precisar desenvolver maior confiança com o alvo para atraí-lo para divulgar informações altamente confidenciais. Por exemplo, um invasor pode fingir ser um colega de uma grande corporação que precisa das informações do alvo para verificar algo, restabelecer sua conta ou algo semelhante.

Com o tempo, o phisher construirá um ar de profissionalismo que cegará a vítima para o que realmente está acontecendo. Eles podem trocar vários e-mails, pelos quais a guarda da vítima cai cada vez mais. É essa mudança gradual de cauteloso para disposto que os phishers tentam forjar dentro de seus alvos.

E o phishing também pode ser usado para espalhar malware. Isso pode ser qualquer coisa, desde spyware indescritível até ransomware altamente perigoso. Portanto, o phishing pode afetar um dispositivo e seu proprietário de várias maneiras.

Embora possa ser fácil supor que você nunca cairia em um ataque de phishing, esses golpes estão se tornando cada vez mais sofisticados a cada ano. As páginas de phishing agora podem parecer idênticas aos sites que estão enganando, e os invasores são adeptos de redigir seus e-mails de maneira convincente e profissional.

Então, o que você pode fazer para evitar o phishing?

Como evitar phishing

O phishing geralmente ocorre por e-mail, embora possa ser realizado por meio de qualquer tipo de serviço de mensagens. Como os endereços de e-mail não podem ser replicados, um phisher provavelmente criará um que seja quase idêntico ao endereço oficial. É por isso que é importante verificar se há erros ortográficos incomuns ou outros erros no endereço do remetente.

Além disso, você precisa ter cuidado com os links fornecidos por e-mail, independentemente do quanto você acha que pode confiar no remetente. Às vezes, os phishers hackeiam contas para enviar e-mails para todos os contatos disponíveis. É muito mais provável que as pessoas abram um link se for de um amigo, membro da família ou outro indivíduo confiável, o que também contribui para o sucesso do ataque de phishing.

Portanto, não importa quem lhe envie um link, você deve sempre verificá-lo primeiro. Você pode fazer isso usando um site de verificação de links que pode determinar se um link é malicioso ou seguro. Você também pode usar um verificador de domínio para ver se um site é legítimo. Por exemplo, se você recebeu o que parece ser um link para a página de login do Instagram, mas o domínio tem apenas alguns dias, você provavelmente está lidando com um golpe.

Você também deve utilizar os recursos anti-spam do seu provedor de e-mail para filtrar e-mails maliciosos para que eles não cheguem à sua caixa de entrada direta.

Também é crucial equipar seu dispositivo com altos níveis de segurança para evitar malware. Embora o phishing possa ser usado para espalhar vários tipos de malware, grande parte dele pode ser interrompido por meio do uso de software antivírus legítimo. Ninguém quer pagar uma taxa por algo que simplesmente é executado em segundo plano, mas pode fazer toda a diferença se você for alvo de um invasor mal-intencionado.

Erros de ortografia nas comunicações também podem ser outro indicador de fraude. As entidades oficiais geralmente garantem que suas mensagens sejam escritas com a ortografia e gramática corretas, enquanto alguns cibercriminosos podem ser um pouco descuidados aqui.

Phishing está em toda parte, mas pode ser interrompido

Phishing é uma grande preocupação para nós. Esse tipo de ataque coloca nossos dados e dispositivos em risco e pode ter consequências terríveis. Confira as dicas acima se quiser se proteger contra esse cibercrime malicioso e fique atento.

.

.jpg)