.

Os cibercriminosos podem ser encontrados em todos os lugares, visando e atacando cada dispositivo, software ou sistema suscetível que encontrarem. Isso exigiu que indivíduos e empresas adotassem medidas de segurança de nível superior, como o uso de chaves criptográficas, para proteger seus ativos de TI.

No entanto, o gerenciamento de chaves criptográficas, incluindo geração, armazenamento e auditoria, geralmente é um grande obstáculo na proteção de sistemas. A boa notícia é que você pode gerenciar com segurança as chaves criptográficas usando um Hardware Security Module (HSM).

O que é um módulo de segurança de hardware (HSM)?

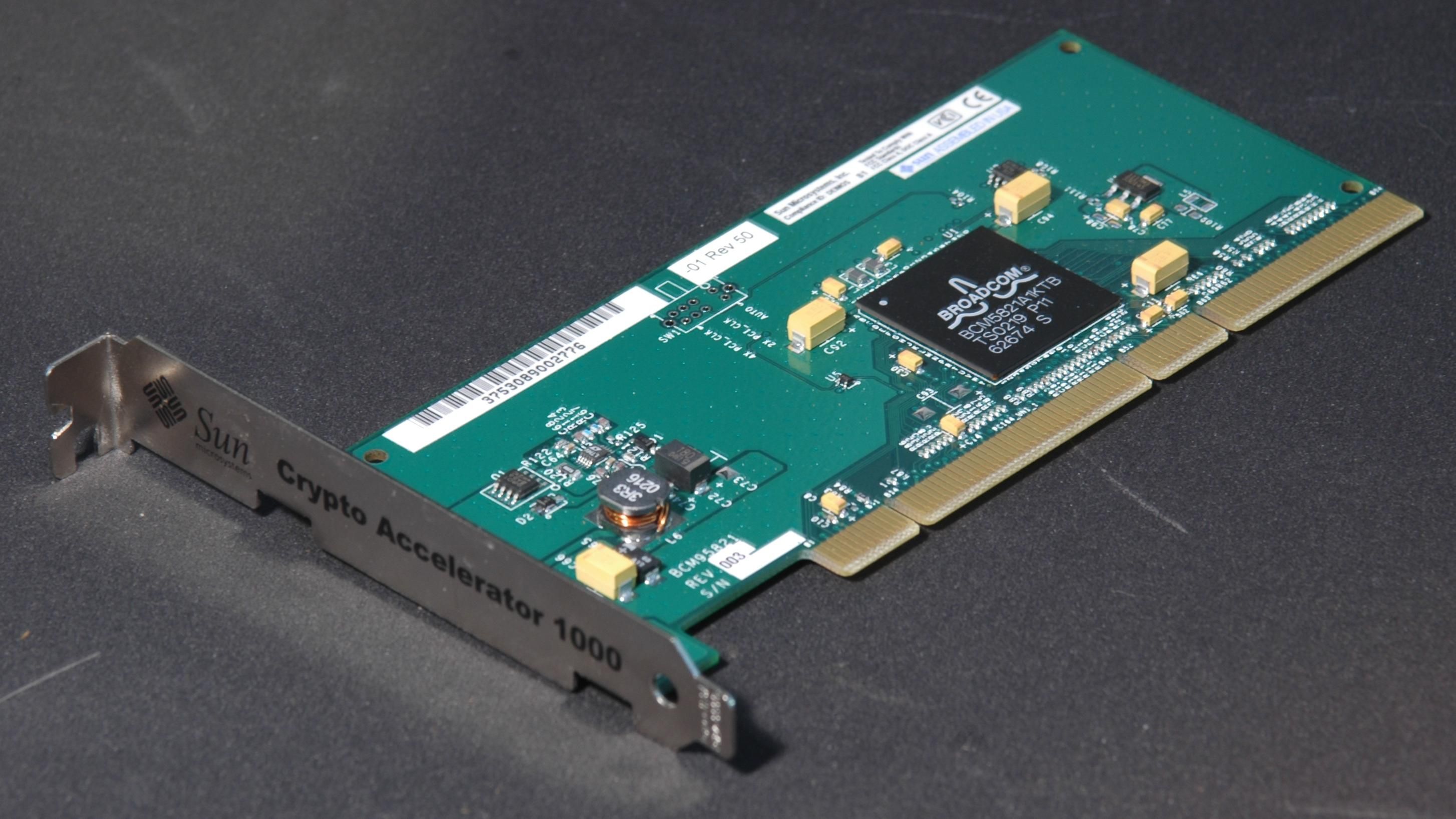

Um HSM é um dispositivo de computação físico que protege e gerencia chaves criptográficas. Ele normalmente tem pelo menos um criptoprocessador seguro e geralmente está disponível como um cartão plug-in (cartão SAM/SIM) ou dispositivo externo que se conecta diretamente a um computador ou servidor de rede.

Os HSMs são desenvolvidos especificamente para proteger o ciclo de vida das chaves criptográficas usando módulos de hardware invioláveis e invioláveis e proteger os dados por meio de várias técnicas, incluindo criptografia e descriptografia. Eles também servem como repositórios seguros para chaves criptográficas usadas para tarefas como criptografia de dados, gerenciamento de direitos digitais (DRM) e assinatura de documentos.

Como funcionam os módulos de segurança de hardware?

Os HSMs garantem a segurança dos dados gerando, protegendo, implantando, gerenciando, arquivando e descartando chaves criptográficas.

Durante o provisionamento, chaves exclusivas são geradas, armazenadas em backup e criptografadas para armazenamento. As chaves são então implantadas por pessoal autorizado que as instala no HSM, permitindo o acesso controlado.

Os HSMs oferecem funções de gerenciamento para monitoramento, controle e rotação de chaves criptográficas de acordo com os padrões do setor e as políticas organizacionais. Os HSMs mais recentes, por exemplo, garantem a conformidade aplicando a recomendação do NIST de usar chaves RSA de pelo menos 2.048 bits.

Depois que as chaves criptográficas não são mais usadas ativamente, o processo de arquivamento é acionado e, se as chaves não forem mais necessárias, elas serão destruídas de forma segura e permanente.

O arquivamento envolve o armazenamento off-line de chaves desativadas, permitindo a recuperação futura de dados criptografados com essas chaves.

Para que são usados os módulos de segurança de hardware?

O objetivo principal dos HSMs é proteger chaves criptográficas e fornecer serviços essenciais para proteger identidades, aplicativos e transações. Os HSMs oferecem suporte a várias opções de conectividade, incluindo conexão a um servidor de rede ou uso off-line como dispositivos autônomos.

Os HSMs podem ser empacotados como cartões inteligentes, placas PCI, dispositivos discretos ou um serviço de nuvem chamado HSM como serviço (HSMaaS). No setor bancário, os HSMs são usados em caixas eletrônicos, EFTs e sistemas PoS, para citar alguns.

Os HSMs protegem muitos serviços cotidianos, incluindo dados de cartão de crédito e PINs, dispositivos médicos, carteiras de identidade e passaportes nacionais, medidores inteligentes e criptomoedas.

Tipos de módulos de segurança de hardware

Os HSMs vêm em duas categorias principais, cada uma oferecendo recursos de proteção distintos adaptados a setores específicos. Aqui estão os diferentes tipos de HSMs disponíveis.

1. HSMs de uso geral

Os HSMs de uso geral apresentam vários algoritmos de criptografia, incluindo funções simétricas, assimétricas e de hash. Esses HSMs mais populares são mais conhecidos por seu desempenho excepcional na proteção de tipos de dados confidenciais, como carteiras criptográficas e infraestrutura de chave pública.

Os HSMs gerenciam várias operações criptográficas e são comumente usados em PKI, SSL/TLS e proteção genérica de dados confidenciais. Por causa disso, os HSMs de uso geral geralmente são empregados para ajudar a atender aos padrões gerais do setor, como requisitos de segurança HIPAA e conformidade FIPS.

HSMs de propósito geral também suportam conectividade de API usando Java Cryptography Architecture (JCA), Java Cryptography Extension (JCE), Cryptography API Next Generation (CNG), Public-Key Cryptography Standard (PKCS) #11 e Microsoft Cryptographic Application Programming Interface (CAPI). ), permitindo que os usuários escolham a estrutura que melhor se adapta às suas operações criptográficas.

2. HSMs de Pagamento e Transação

Os HSMs de pagamento e transação foram projetados especificamente para o setor financeiro para proteger informações de pagamento confidenciais, como números de cartão de crédito. Esses HSMs oferecem suporte a protocolos de pagamento, como APACS, mantendo vários padrões específicos do setor, como EMV e PCI HSM, para conformidade.

Os HSMs adicionam uma camada extra de proteção aos sistemas de pagamento, protegendo dados confidenciais durante a transmissão e o armazenamento. Isso levou instituições financeiras, incluindo bancos e processadores de pagamento, a adotá-lo como uma solução integral para garantir o manuseio seguro de pagamentos e transações.

Principais recursos dos módulos de segurança de hardware

Os HSMs servem como componentes críticos para garantir a conformidade com os regulamentos de segurança cibernética, aprimorando a segurança dos dados e mantendo níveis de serviço ideais. Aqui estão os principais recursos dos HSMs que os ajudam a conseguir isso.

1. Resistência à adulteração

O principal objetivo de tornar os HSMs invioláveis é proteger suas chaves criptográficas em caso de ataque físico ao HSM.

De acordo com o FIPS 140-2, um HSM deve incluir selos invioláveis para se qualificar para a certificação como um dispositivo de nível 2 (ou superior). Qualquer tentativa de adulteração do HSM, como remover um ProtectServer PCIe 2 de seu barramento PCIe, acionará um evento de adulteração que exclui todo o material criptográfico, definições de configuração e dados do usuário.

2. Projeto seguro

Os HSMs são equipados com hardware exclusivo que atende aos requisitos definidos pelo PCI DSS e está em conformidade com vários padrões governamentais, incluindo Common Criteria e FIPS 140-2.

A maioria dos HSMs é certificada em vários níveis FIPS 140-2, principalmente na certificação de nível 3. Os HSMs selecionados certificados no Nível 4, o nível mais alto, são uma ótima solução para organizações que buscam proteção de nível máximo.

3. Autenticação e Controle de Acesso

Os HSMs atuam como guardiões, controlando o acesso aos dispositivos e dados que eles protegem. Isso é evidente por meio de sua capacidade de monitorar HSMs ativamente para adulteração e responder de forma eficaz.

Se for detectada adulteração, certos HSMs pararão de funcionar ou apagarão as chaves criptográficas para impedir o acesso não autorizado. Para aumentar ainda mais a segurança, os HSMs empregam práticas de autenticação fortes, como autenticação multifator e políticas rígidas de controle de acesso, restringindo o acesso a indivíduos autorizados.

4. Conformidade e Auditoria

Para manter a conformidade, os HSMs precisam aderir a vários padrões e regulamentos. Os principais incluem o Regulamento Geral de Proteção de Dados da União Europeia (GDPR), Extensões de Segurança do Sistema de Nomes de Domínio (DNSSEC), Padrão de Segurança de Dados PCI, Critérios Comuns e FIPS 140-2.

A conformidade com os padrões e regulamentos garante proteção de dados e privacidade, segurança da infraestrutura de DNS, transações seguras com cartão de pagamento, critérios de segurança reconhecidos internacionalmente e adesão aos padrões de criptografia do governo.

Os HSMs também incluem recursos de registro e auditoria, permitindo o monitoramento e rastreamento de operações criptográficas para fins de conformidade.

5. Integração e APIs

Os HSMs oferecem suporte a APIs populares, como CNG e PKCS #11, permitindo que os desenvolvedores integrem perfeitamente a funcionalidade HSM em seus aplicativos. Eles também são compatíveis com várias outras APIs, incluindo JCA, JCE e Microsoft CAPI.

Proteja suas chaves criptográficas

Os HSMs fornecem alguns dos mais altos níveis de segurança entre os dispositivos físicos. Sua capacidade de gerar chaves criptográficas, armazená-las com segurança e proteger o processamento de dados as posiciona como uma solução ideal para quem busca segurança de dados aprimorada.

Os HSMs incluem recursos como um design seguro, resistência a adulterações e logs de acesso detalhados, tornando-os um investimento valioso para fortalecer a segurança de dados criptográficos cruciais.

.