.

Embora a funcionalidade do cliente BitTorrent não tenha mudado fundamentalmente nos últimos 20 anos, os desenvolvedores dos principais clientes não deixaram seu software estagnar.

Embora a funcionalidade do cliente BitTorrent não tenha mudado fundamentalmente nos últimos 20 anos, os desenvolvedores dos principais clientes não deixaram seu software estagnar.

Um bom exemplo é o excelente qBittorrent, um cliente de código aberto rico em recursos que ainda recebe atualizações regulares. Assim como clientes semelhantes, o qBittorent pode ser encontrado no GitHub junto com sua fonte e instruções de instalação.

Em outros lugares da mesma plataforma, os usuários recentemente tentaram descobrir como uma instalação padrão do qBittorrent levou repentinamente ao aparecimento de software indesejado de mineração de criptomoedas na mesma máquina.

Proxmox e LXC

Para quem não conhece o Proxmox VE, é um ambiente para máquinas virtuais que uma vez experimentado se torna muito útil, com extrema rapidez. Também é gratuito para meros mortais e, na maioria das circunstâncias, muito fácil de instalar e colocar em funcionamento.

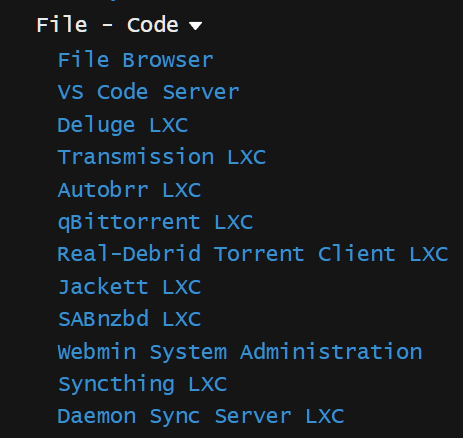

Com a ajuda de vários ‘scripts auxiliares’ do Proxmox oferecidos pelo tteck no GitHub (pequena amostra à direita), até mesmo os iniciantes podem instalar qualquer uma das dezenas de pacotes de software disponíveis em questão de segundos usando contêineres LXC.

Com a ajuda de vários ‘scripts auxiliares’ do Proxmox oferecidos pelo tteck no GitHub (pequena amostra à direita), até mesmo os iniciantes podem instalar qualquer uma das dezenas de pacotes de software disponíveis em questão de segundos usando contêineres LXC.

Mesmo que nada disso faça sentido, não importa. Quem quiser instalar o qBittorrent, por exemplo, pode copiar e colar uma única linha de texto no Proxmox…e pronto. Dado que todo o processo é quase sempre perfeito, os problemas dos utilizadores são muito raros, por isso, ouvir falar de uma possível infecção por malware foi um verdadeiro choque recentemente.

Descoberta de criptominerador

Em resumo, um usuário do Proxmox implantou um script tteck para instalar o qBittorrent e, um mês depois, descobriu que sua máquina estava sendo trabalhada por um software de criptomineração conhecido como xmrig. Enquanto investigava o problema, tteck removeu o script qBittorrent LXC como precaução básica, mas logo ficou claro que nem o Proxmox nem o script de tteck tinham algo a ver com o problema.

O software indesejado foi de fato instalado de forma maliciosa, mas devido a uma série de eventos evitáveis, e não a um hack genial.

Quando uma instalação do qBittorrent como essa é concluída e o software é iniciado, o acesso ao qBittorent ocorre por meio de uma interface da web acessível na maioria dos navegadores da web. Por padrão, o qBittorrent usa a porta 8080 e como muitos usuários gostam de acessar seus clientes de torrent a partir de redes remotas, o qBittorrent usa UPnP (Universal Plug and Play) para automatizar o encaminhamento de porta, expondo assim a interface web à internet.

Ter isso funcionando em tempo recorde é muito bom, mas não significa que seja seguro. Para garantir que apenas o operador do cliente possa acessar a interface web, o qBittorrent permite ao usuário configurar um nome de usuário e uma senha para fins de autenticação.

Isso geralmente significa que transeuntes aleatórios precisarão possuir essas credenciais antes de poderem causar danos. Nesse caso, o nome de usuário e a senha do administrador padrão não foram alterados e isso permitiu que um invasor acessasse facilmente a interface da web.

O invasor disse ao qBittorrent para executar um programa externo

Para permitir que os usuários automatizem diversas tarefas relacionadas ao download e organização de seus arquivos, o qBittorrent possui um recurso que pode executar automaticamente um programa externo quando um torrent é adicionado e/ou quando um torrent é finalizado.

As opções aqui são limitadas apenas pela imaginação e habilidade do usuário, mas infelizmente o mesmo se aplica a qualquer invasor com acesso à interface web do cliente.

Neste caso, o invasor disse ao cliente qBittorrent para executar um script básico ao concluir um torrent. O script acessou o domínio http://cdnsrv.in de onde baixou um arquivo chamado update.sh e o executou. As consequências disso são explicadas detalhadamente por tteck, mas os pontos principais são a) criptomineração não autorizada na máquina host e b) o invasor mantém o acesso root por meio de autenticação de chave SSH.

Facilmente Evitado

O nome de usuário de administrador padrão para qBittorrent é ‘admin’ enquanto a senha padrão é ‘adminadmin’. Se esses padrões de conhecimento comum tivessem sido alterados após a instalação, o invasor ainda teria encontrado a interface da Web, mas não teria credenciais úteis para acesso convencional.

Mais fundamentalmente, a posse das credenciais corretas teria valor limitado se o cliente qBittorrent não tivesse usado UPnP para expor a interface web em primeiro lugar. Dando mais um passo atrás, se o UPnP não tivesse sido habilitado no roteador do usuário, o qBittorrent não teria acesso ao UPnP e não seria capaz de encaminhar portas ou expor a interface à Internet.

Resumindo: desabilite o UPnP no roteador e só habilite-o quando sua função for totalmente compreendida e quando for absolutamente necessário. Nunca deixe as senhas padrão inalteradas e, se algo não precisar ser exposto à internet, não exponha desnecessariamente.

Por fim, vale ressaltar que a resposta de tteck, a um problema que nada teve a ver com Proxmox ou seus scripts, foi de primeira classe. Qualquer pessoa que instalar o qBittorrent LXC a partir daqui encontrará a senha de administrador padrão alterada e o UPnP desativado automaticamente.

Qualquer tempo economizado pode ser gasto em instalações automatizadas de Plex, Tautulli, Emby, Jellyfin, Jellyseerr, Overseerr, Navidrome, Bazarr, Lidarr, Prowlarr, Radarr, Readarr, Sonarr, Tdarr, Whisparr e muitos, muitos mais.

.