.

Imagens Getty

A Microsoft apontou na quinta-feira o braço de inteligência militar da Rússia como o provável culpado por ataques de ransomware no mês passado que visavam organizações de transporte e logística polonesas e ucranianas.

Se a avaliação dos membros do Microsoft Security Threat Intelligence Center (MSTIC) estiver correta, pode ser motivo de preocupação para o governo dos EUA e seus homólogos europeus. A Polônia é um membro da OTAN e um firme defensor da Ucrânia em sua tentativa de evitar uma invasão russa não provocada. O grupo de hackers que a empresa de software vinculou aos ataques cibernéticos – conhecido como Sandworm em círculos de pesquisa mais amplos e Iridium em Redmond, Washington – é um dos mais talentosos e destrutivos do mundo e acredita-se que seja apoiado pela agência de inteligência militar russa GRU.

O Sandworm foi definitivamente ligado aos ataques do limpador NotPetya de 2017, um surto global que, segundo uma avaliação da Casa Branca, causou US$ 10 bilhões em danos, tornando-o o hack mais caro da história. Sandworm também foi definitivamente ligado a hacks na rede elétrica da Ucrânia que causaram interrupções generalizadas durante os meses mais frios de 2016 e novamente em 2017.

Entre no Prestígio

No mês passado, a Microsoft disse que as organizações de transporte e logística da Polônia e da Ucrânia foram alvo de ataques cibernéticos que usaram ransomware nunca antes visto que se anunciou como Prestige. Os agentes de ameaças, disse a Microsoft, já haviam conquistado o controle sobre as redes das vítimas. Então, em uma única hora em 11 de outubro, os hackers implantaram o Prestige em todas as suas vítimas.

Uma vez instalado, o ransomware percorreu todos os arquivos no sistema do computador infectado e criptografou o conteúdo dos arquivos que terminavam em .txt, .png, gpg e mais de 200 outras extensões. O Prestige então acrescentou a extensão .enc à extensão existente do arquivo. A Microsoft atribuiu o ataque a um grupo de ameaças desconhecido que apelidou de DEV-0960.

Na quinta-feira, a Microsoft atualizou o relatório para dizer que, com base em artefatos forenses e sobreposições em vitimologia, tradecraft, recursos e infraestrutura, os pesquisadores determinaram que o DEV-0960 era muito provavelmente o Iridium.

“A campanha Prestige pode destacar uma mudança medida no cálculo de ataque destrutivo do Iridium, sinalizando um risco aumentado para organizações que fornecem ou transportam diretamente assistência humanitária ou militar para a Ucrânia”, escreveram membros do MSTIC. “Mais amplamente, pode representar um risco aumentado para organizações na Europa Oriental que podem ser consideradas pelo Estado russo como fornecendo apoio relacionado à guerra”.

A atualização de quinta-feira passou a dizer que a campanha Prestige é diferente dos ataques destrutivos nas últimas duas semanas que usaram malware rastreado como AprilAxe (ArguePatch)/CaddyWiper ou Foxblade (HermeticWiper) para atingir várias infraestruturas críticas na Ucrânia. Embora os pesquisadores tenham dito que ainda não sabem qual grupo de ameaças está por trás desses atos, agora eles têm evidências suficientes para apontar o Iridium como o grupo por trás dos ataques do Prestige. A Microsoft está no processo de notificar os clientes que foram “impactados pelo Iridium, mas ainda não foram resgatados”, escreveram eles.

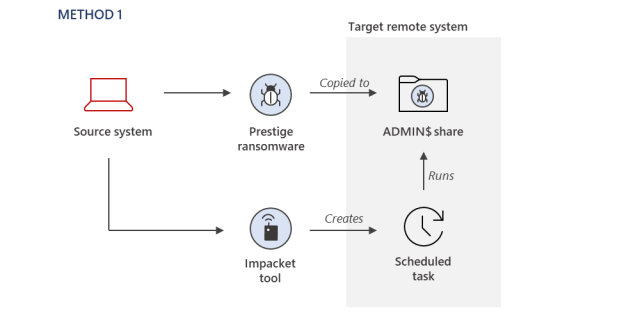

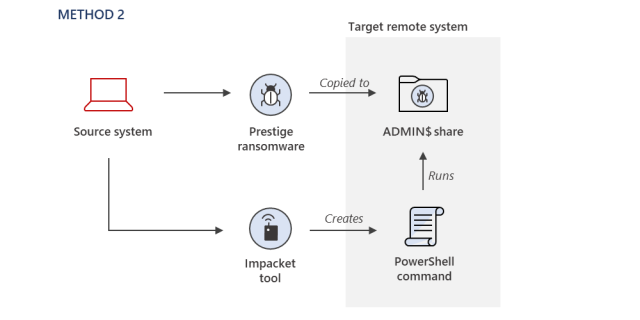

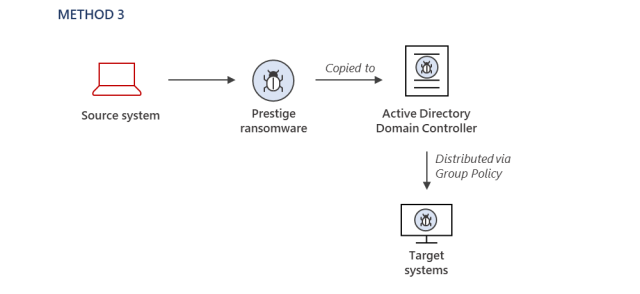

Ressaltando a sofisticação dos ataques, os membros da Iridium usaram vários métodos para implantar o Prestige nas redes visadas. Eles incluíram:

Tarefas agendadas do Windows

Microsoft

comandos codificados do PowerShelle

Microsoft

Objetos de Diretiva de Grupo de Domínio Padrão

Microsoft

“A maioria dos operadores de ransomware desenvolve um conjunto preferencial de tradecraft para sua implantação e execução de carga útil, e esse tradecraft tende a ser consistente entre as vítimas, a menos que uma configuração de segurança impeça seu método preferido”, explicaram os membros do MSTIC. “Para essa atividade do Iridium, os métodos usados para implantar o ransomware variaram entre os ambientes das vítimas, mas não parece ser devido a configurações de segurança que impedem o invasor de usar as mesmas técnicas. Isso é especialmente notável, pois todas as implantações de ransomware ocorreram em uma hora.”

A postagem contém indicadores técnicos que podem ajudar as pessoas a descobrir se elas foram alvo.

Vai para discussão…

.