.

Obter acesso root dentro de um dos pratos do Starlink requer algumas coisas que são difíceis de encontrar: uma compreensão profunda dos circuitos da placa, hardware e habilidades de dumping eMMC, compreensão do software bootloader e uma placa PCB personalizada. Mas os pesquisadores provaram que isso pode ser feito.

Em sua palestra “Glitched on Earth by Humans: A Black-Box Security Evaluation of the SpaceX Starlink User Terminal”, pesquisadores da KU Leuven, na Bélgica, detalharam no Black Hat 2022 no início deste ano como eles foram capazes de executar código arbitrário em um usuário Starlink Terminal (ou seja, uma placa de prato) usando um modchip personalizado por meio de uma injeção de falha de tensão. A palestra ocorreu em agosto, mas os slides e o repositório dos pesquisadores recentemente circularam.

Lennert Wouters de KU Leuven apresentando as descobertas do grupo Starlink na DEF CON 30.

Não há ameaça imediata e a vulnerabilidade é divulgada e limitada. Embora ignorar a verificação de assinatura tenha permitido aos pesquisadores “explorar ainda mais o terminal de usuário Starlink e o lado de rede do sistema”, os slides da palestra do Black Hat observam que o Starlink é “um produto bem projetado (do ponto de vista de segurança)”. Conseguir um root shell foi desafiador, e isso não abriu um movimento lateral óbvio ou escalonamento. Mas atualizar o firmware e reaproveitar os pratos Starlink para outros fins? Talvez.

Ainda assim, a segurança dos satélites está longe de ser meramente teórica. O provedor de satélites Viasat viu milhares de modems desligados pelo malware AcidRain, empurrados pelo que a maioria avalia como atores estatais russos. E embora os pesquisadores da KU Leuven observem como seria difícil e complicado conectar seu modchip personalizado a um terminal Starlink em estado selvagem, muitos terminais Starlink são colocados nos locais mais remotos. Isso lhe dá um pouco mais de tempo para desmontar uma unidade e fazer as mais de 20 conexões de solda de ponto fino detalhadas nas imagens dos slides.

-

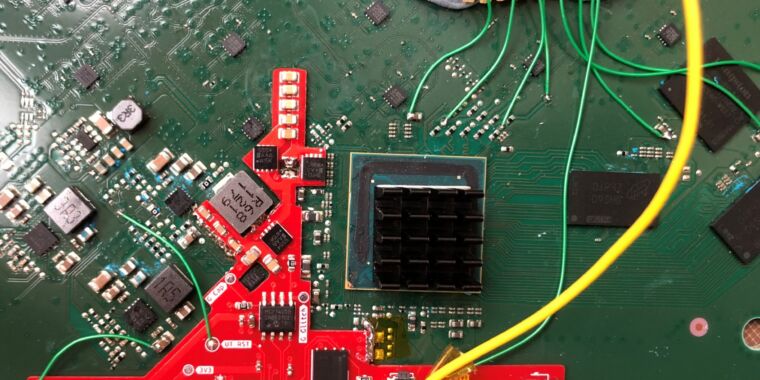

Leitura de pontos de teste eMMC para extrair e corrigir o firmware do Starlink.

-

O design básico do modchip intruso Starlink, com um processador projetado por Pi em seu núcleo

-

Ninguém disse que obter acesso root ao espaço seria fácil.

-

Como testar sua prova de conceito de segurança de satélite quando você trabalha dentro de uma universidade.

Não é fácil resumir as inúmeras técnicas e disciplinas usadas no hack de hardware dos pesquisadores, mas aqui está uma tentativa. Após algumas análises de alto nível da placa, os pesquisadores localizaram pontos de teste para ler o armazenamento eMMC da placa. Despejando o firmware para análise, eles encontraram um lugar onde a introdução de tensão errante no sistema central em um chip (SoC) poderia modificar uma variável importante durante a inicialização: “login de desenvolvimento ativado: sim”. É lento, só funciona de vez em quando, e a adulteração de tensão pode causar muitos outros erros, mas funcionou.

O modchip usado pelos pesquisadores é centrado em um microcontrolador RaspberryPi RP2040. Ao contrário da maioria dos hardwares Raspberry Pi, aparentemente você ainda pode solicitar e receber o chip Pi principal, caso embarque nessa jornada. Você pode ler mais sobre o processo de despejo de firmware na postagem do blog dos pesquisadores.

.