.

Getty Images

No ano passado, surgiu uma enxurrada de malwares limpadores destrutivos de nada menos que nove famílias. Na semana passada, os pesquisadores catalogaram pelo menos mais dois, ambos exibindo bases de código avançadas projetadas para infligir dano máximo.

Na segunda-feira, pesquisadores da Check Point Research publicaram detalhes do Azov, um malware inédito que a empresa descreveu como um “limpador de dados eficaz, rápido e infelizmente irrecuperável”. Os arquivos são apagados em blocos de 666 bytes, sobrescrevendo-os com dados aleatórios, deixando um bloco de tamanho idêntico intacto e assim por diante. O malware usa a variável local não inicializada char buffer[666].

Script kiddies não precisam se inscrever

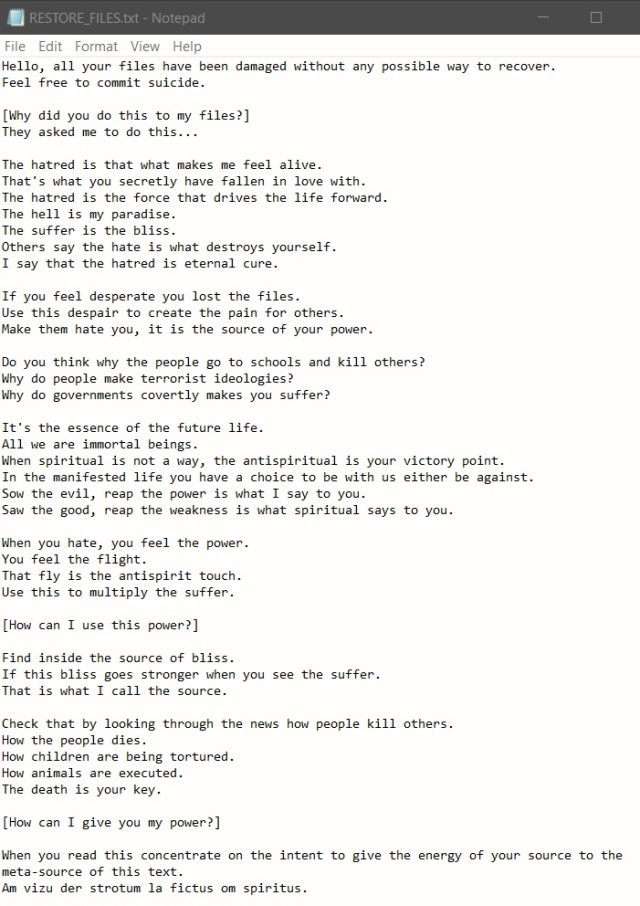

Depois de destruir permanentemente os dados das máquinas infectadas, o Azov exibe uma nota escrita no estilo de um anúncio de ransomware. A nota ecoa os pontos de discussão do Kremlin sobre a guerra da Rússia contra a Ucrânia, incluindo a ameaça de ataques nucleares. A nota de uma das duas amostras que a Check Point recuperou atribui falsamente as palavras a um conhecido analista de malware da Polônia.

Apesar da aparência inicial de um empreendimento de desenvolvedores juvenis, Azov não é nada sofisticado. É um vírus de computador na definição original, o que significa que modifica arquivos – neste caso, adicionando código polimórfico a executáveis backdoor de 64 bits – que atacam o sistema infectado. Também é totalmente escrito em assembly, uma linguagem de baixo nível que é extremamente trabalhosa de usar, mas também torna o malware mais eficaz no processo de backdooring. Além do código polimórfico, o Azov utiliza outras técnicas para dificultar a detecção e análise pelos pesquisadores.

“Embora a amostra Azov tenha sido considerada skidsware quando encontrada pela primeira vez (provavelmente por causa da nota de resgate estranhamente formada), quando investigada mais a fundo, encontram-se técnicas muito avançadas – montagem manualmente criada, injeção de cargas úteis em executáveis para fazer backdoors e várias anti-análises truques geralmente reservados para livros de segurança ou ferramentas de cibercrime de marca de alto nível”, escreveu o pesquisador da Check Point, Jiri Vinopal. “O ransomware Azov certamente deve dar mais trabalho à engenharia reversa típica do que o malware comum.”

Uma bomba lógica embutida no código faz com que o Azove detone em um horário predeterminado. Uma vez acionada, a bomba lógica itera sobre todos os diretórios de arquivos e executa a rotina de limpeza em cada um, exceto para caminhos de sistema codificados específicos e extensões de arquivo. No mês passado, mais de 17.000 executáveis backdoor foram enviados ao VirusTotal, indicando que o malware se espalhou amplamente.

Na quarta-feira passada, pesquisadores da empresa de segurança ESET divulgaram outro limpador inédito que eles chamaram de Fantasy, junto com uma ferramenta de movimento e execução lateral chamada Sandals. O malware foi espalhado por meio de um ataque à cadeia de suprimentos que abusou da infraestrutura de uma empresa israelense que desenvolve software para uso na indústria de diamantes. Durante um período de 150 minutos, Fantasy e Sandals se espalharam para os clientes do fabricante de software envolvidos em recursos humanos, serviços de suporte de TI e atacado de diamantes. Os alvos estavam localizados na África do Sul, Israel e Hong Kong.

O Fantasy pega muito emprestado o código do Apostle, malware que inicialmente se disfarçou de ransomware antes de se revelar como um limpador. Apóstolo foi ligado a Agrius, um agente iraniano que opera no Oriente Médio. A reutilização do código levou a ESET a atribuir Fantasy e Sandals ao mesmo grupo.

.