.

Pesquisadores descobriram um malware inteligente que secretamente exfiltra dados e executa códigos maliciosos de sistemas Windows abusando de um recurso do Microsoft Internet Information Services (IIS).

O IIS é um servidor da Web de uso geral executado em dispositivos Windows. Como servidor web, ele aceita solicitações de clientes remotos e retorna a resposta apropriada. Em julho de 2021, a empresa de inteligência de rede Netcraft disse que havia 51,6 milhões de instâncias do IIS espalhadas por 13,5 milhões de domínios exclusivos.

O IIS oferece um recurso chamado Failed Request Event Buffering, que coleta métricas e outros dados sobre solicitações da Web recebidas de clientes remotos. Endereços IP do cliente e cabeçalhos de porta e HTTP com cookies são dois exemplos dos dados que podem ser coletados. O FREB ajuda os administradores a solucionar problemas de solicitações da Web com falha, recuperando as que atendem a determinados critérios de um buffer e gravando-as no disco. O mecanismo pode ajudar a determinar a causa dos erros 401 ou 404 ou isolar a causa de solicitações interrompidas ou abortadas.

Os hackers criminosos descobriram como abusar desse recurso FREB para contrabandear e executar códigos maliciosos em regiões protegidas de uma rede já comprometida. Os hackers também podem usar o FREB para exfiltrar dados das mesmas regiões protegidas. Como a técnica combina com solicitações eeb legítimas, ela fornece uma maneira furtiva de se aprofundar ainda mais na rede comprometida.

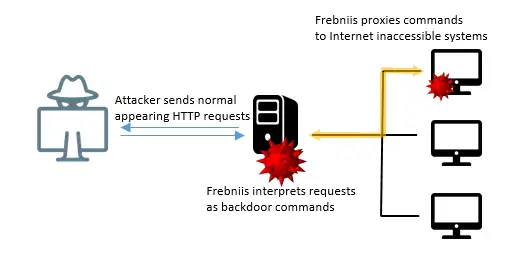

O malware pós-exploração que torna isso possível foi apelidado de Frebniis por pesquisadores da Symantec, que relataram seu uso na quinta-feira. O Frebniis primeiro garante que o FREB esteja ativado e, em seguida, sequestra sua execução injetando código malicioso na memória do processo IIS e fazendo com que ele seja executado. Assim que o código estiver pronto, o Frebniis poderá inspecionar todas as solicitações HTTP recebidas pelo servidor IIS.

“Ao seqüestrar e modificar o código do servidor web IIS, o Frebniis é capaz de interceptar o fluxo regular de tratamento de solicitações HTTP e procurar por solicitações HTTP especialmente formatadas”, escreveram os pesquisadores da Symantec. “Essas solicitações permitem a execução remota de código e proxy para sistemas internos de maneira furtiva. Nenhum arquivo ou processo suspeito será executado no sistema, tornando o Frebniis um tipo relativamente único e raro de backdoor HTTP visto na natureza.”

Antes que o Frebniis possa funcionar, um invasor deve primeiro hackear o sistema Windows que executa o servidor IIS. Os pesquisadores da Symantec ainda precisam determinar como o Frebniis faz isso.

Frebniis analisa todas as solicitações HTTP POST invocando os arquivos logon.aspx ou default.aspx, que são usados para criar páginas de login e servir páginas da Web padrão, respectivamente. Os invasores podem contrabandear solicitações para um servidor infectado enviando uma dessas solicitações e adicionando a senha “7ux4398!” como parâmetro. Assim que tal solicitação é recebida, Frebniis descriptografa e executa o código .Net que controla as principais funções de backdoor. Para tornar o processo mais sigiloso, o código não descarta nenhum arquivo no disco.

O código .NET serve a dois propósitos. Primeiro, ele fornece um proxy que permite aos invasores usar o servidor IIS comprometido para interagir ou se comunicar com recursos internos que, de outra forma, seriam inacessíveis pela Internet. A tabela a seguir mostra os comandos que está programado para executar:

| Comando | Nome da função | Parâmetro | Descrição |

|---|---|---|---|

| 1 | CreateConnect | Host:Porta | Conecte-se a um sistema remoto para proxy, retorna um UUID representando o sistema remoto |

| 2 | ReadScoket | Uuid | Leia uma string Base64 de um sistema remoto |

| 3 | Writescoket | Uuid, string Base64 | Escreva uma string Base64 em um sistema remoto |

| 4 | CloseScoket | Uuid | Feche a conexão |

A segunda finalidade do código .Net é permitir a execução remota do código fornecido pelo invasor no servidor IIS. Ao enviar uma solicitação para os arquivos logon.aspx ou default.aspx que incluem o código escrito em C#, o Frebniis irá decodificá-lo automaticamente e executá-lo na memória. Mais uma vez, executando o código diretamente na memória, o backdoor é muito mais difícil de detectar.

Diagrama mostrando como Frebniis é usado.

Symantec

Não está claro o quão amplamente usado Frebniis é no momento. A postagem fornece dois hashes de arquivo associados ao backdoor, mas não explica como pesquisar um sistema para ver se eles existem.

.