.

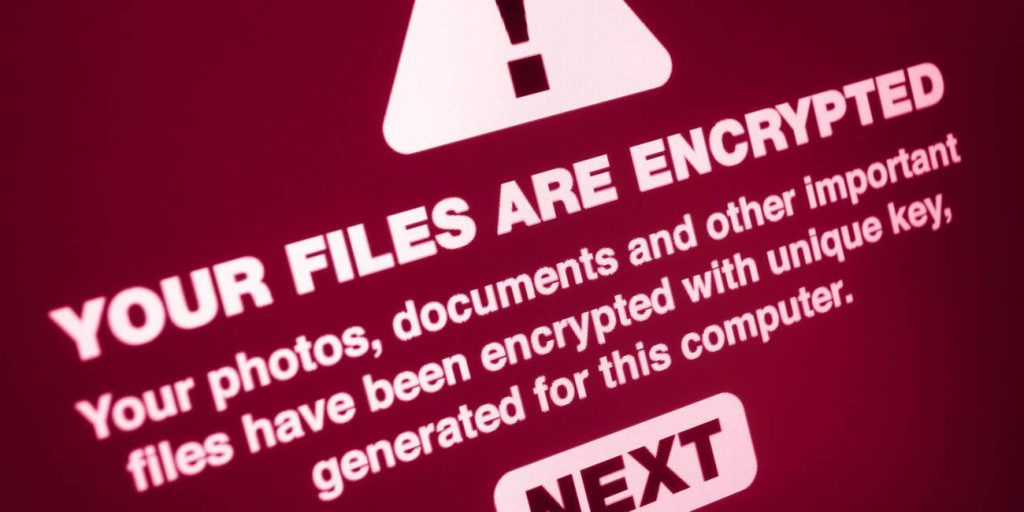

Os agentes de ransomware visam gastar o menor tempo possível dentro de seus sistemas, e isso significa que a criptografia que eles empregam é de má qualidade e geralmente corrompe seus dados. Isso, por sua vez, significa que a restauração após o pagamento de resgates costuma ser uma tarefa mais cara do que apenas decidir não pagar e trabalhar com nossos próprios backups.

Essa é a opinião de Richard Addiscott, analista sênior do Gartner.

“Eles criptografam em velocidade excessiva”, disse ele na conferência de TI 2023 sobre infraestrutura, operações e estratégias de nuvem da empresa em Sydney na segunda-feira. “Eles criptografam mais rápido do que você pode executar uma listagem de diretórios.”

Os operadores de ransomware, portanto, criptografam mal e perdem alguns dos dados que tentam vender de volta.

A restauração de despejos de dados corrompidos fornecidos por criminosos não é fácil, aconselhou Addiscott – e isso se os operadores de ransomware entregarem todos os dados que prometem. Muitos não o fazem – em vez disso, eles usam um pagamento de resgate para abrir uma nova rodada de negociações sobre o preço de novos lançamentos.

Esse tipo de vilania miserável significa que apenas 4% das vítimas de ransomware recuperam todos os seus dados, disse ele. Apenas 61% recuperam dados. E as vítimas normalmente experimentam 25 dias de interrupção em seus negócios.

Addiscott sugeriu que o período pode ser reduzido se as organizações criarem manuais de recuperação de ransomware e praticarem seu uso.

“Você tem scripts prontos para uma reconstrução de nuvem?” ele perguntou. “Não construa o avião enquanto estiver tentando pilotá-lo.”

Pagar ou não pagar?

Uma política geral de pagar ou não pagar resgates não é útil, opinou Addiscott. Em vez disso, deve ser considerada uma decisão comercial que leve em consideração os riscos, incluindo pagamentos a players offshore, que podem violar sanções internacionais e levar a multas.

Pagar resgates também não garante que os dados sejam restaurados, acrescentou.

As gangues de ransomware também tendem a atacar novamente aqueles que pagam uma vez, tornando os pagamentos uma tática de último recurso na opinião do Gartner.

Em qualquer caso, a decisão pode não ser sua: as seguradoras de risco cibernético podem decidir que um resgate é mais barato do que financiar uma restauração e exigir pagamento. Addiscott disse que está ciente de um operador de ransomware que enviou à vítima a seção relevante de sua apólice de seguro para apontar que quaisquer pagamentos seriam cobertos.

Proteger os fundos para se preparar para uma rápida recuperação pós-ransomware significa expressar o risco na linguagem do negócio, não na TI.

Proteção de receita, minimização de riscos e controle de custos são os tópicos que provavelmente afrouxam os cordões à bolsa, de acordo com Addiscott. Embora ele também tenha balançado a cabeça ao relembrar momentos em que líderes empresariais autorizaram grandes e rápidos pagamentos de resgate que diminuíram os investimentos negados que poderiam torná-los desnecessários.

Ele aconselhou a preparação adequada, porque a escória do ransomware descobriu uma maneira de acelerar as negociações paralisadas sobre um pagamento: golpear suas vítimas com um ataque DDoS para que combatam dois incêndios ao mesmo tempo e, portanto, estejam dispostos a pagar para causar pelo menos um problema. vá embora.

Os operadores de ransomware também gostam de mergulhar duas vezes, buscando o pagamento de organizações cujos dados roubaram e, em seguida, minerando-os para encontrar outros alvos. Addiscott mencionou um ataque a um prestador de serviços de saúde cujos clientes foram atingidos com uma demanda de pagamentos ou então seus registros médicos seriam divulgados.

Os clientes identificados em um roubo de dados roubados também podem ser alvo de uma sugestão de que informem aos fornecedores que desejam pagamentos – para diminuir o risco de seus dados serem expostos.

Addiscott sugeriu que backups imutáveis e um ambiente de recuperação isolado são uma excelente combinação de defesas.

Mas ele também apontou que as pessoas por trás do ransomware são inteligentes, implacáveis, criativas e persistentes, então encontrarão maneiras novas e ainda mais desagradáveis de atacar.

O analista tinha uma boa notícia: uma queda de 21% nos incidentes de ransomware em 2022 em comparação com 2021. Ele teorizou que a queda foi causada por sanções que dificultam a realização de seus negócios por gangues de ransomware com sede na Rússia. ®

.