.

Nassi et ai.

Pesquisadores criaram um novo ataque que recupera as chaves secretas de criptografia armazenadas em cartões inteligentes e smartphones usando câmeras em iPhones ou sistemas de vigilância comercial para gravar em vídeo LEDs de energia que mostram quando o leitor de cartão ou smartphone está ligado.

Os ataques permitem uma nova maneira de explorar dois canais laterais divulgados anteriormente, uma classe de ataque que mede os efeitos físicos que vazam de um dispositivo enquanto ele executa uma operação criptográfica. Ao monitorar cuidadosamente características como consumo de energia, som, emissões eletromagnéticas ou o tempo que uma operação leva para ocorrer, os invasores podem reunir informações suficientes para recuperar chaves secretas que sustentam a segurança e a confidencialidade de um algoritmo criptográfico.

Exploração de canal lateral simplificada

Conforme relatado pela Wired em 2008, um dos canais secundários mais antigos conhecidos estava em um terminal de teletipo criptografado ultrassecreto que o Exército e a Marinha dos EUA usaram durante a Segunda Guerra Mundial para transmitir comunicações que não podiam ser lidas por espiões alemães e japoneses. Para surpresa dos engenheiros do Bell Labs que projetaram o terminal, ele causava leituras de um osciloscópio próximo cada vez que uma letra criptografada era inserida. Embora o algoritmo de criptografia no dispositivo fosse sólido, as emissões eletromagnéticas emanadas do dispositivo foram suficientes para fornecer um canal lateral que vazou a chave secreta.

Os canais secundários têm sido um fato da vida desde então, com novos sendo encontrados regularmente. Os canais laterais recentemente descobertos rastreados como Minerva e Hertzbleed vieram à tona em 2019 e 2022, respectivamente. O Minerva conseguiu recuperar a chave secreta de 256 bits de um cartão inteligente aprovado pelo governo dos EUA medindo padrões de tempo em um processo criptográfico conhecido como multiplicação escalar. O Hertzbleed permitiu que um invasor recuperasse a chave privada usada pelo algoritmo criptográfico SIKE pós-quântico, medindo o consumo de energia da CPU Intel ou AMD executando determinadas operações. Dado o uso de medição de tempo em um e medição de potência no outro, Minerva é conhecido como um canal lateral de temporização e Hertzbleed pode ser considerado um canal lateral de potência.

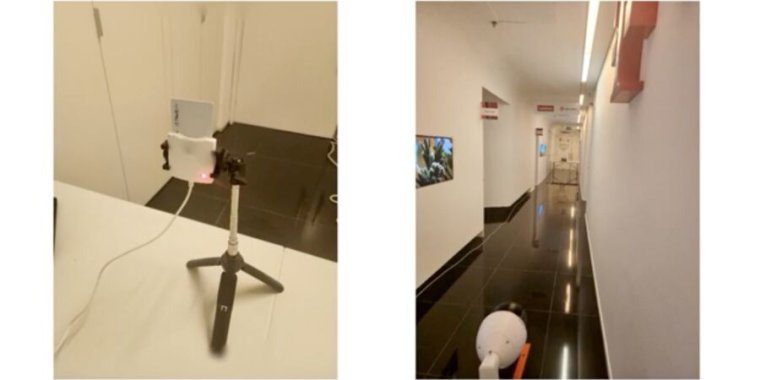

Na terça-feira, pesquisadores acadêmicos revelaram novas pesquisas demonstrando ataques que fornecem uma nova maneira de explorar esses tipos de canais laterais. O primeiro ataque usa uma câmera de vigilância conectada à Internet para gravar um vídeo em alta velocidade do LED de energia em um leitor de cartão inteligente — ou de um dispositivo periférico conectado — durante operações criptográficas. Essa técnica permitiu que os pesquisadores extraíssem uma chave ECDSA de 256 bits do mesmo cartão inteligente aprovado pelo governo usado no Minerva. O outro permitiu que os pesquisadores recuperassem a chave SIKE privada de um telefone Samsung Galaxy S8, treinando a câmera de um iPhone 13 no LED de energia de um alto-falante USB conectado ao aparelho, de maneira semelhante a como Hertzbleed retirou as chaves SIKE da Intel e CPUs AMD.

Os LEDs de energia são projetados para indicar quando um dispositivo está ligado. Eles normalmente emitem uma luz azul ou violeta que varia em brilho e cor, dependendo do consumo de energia do dispositivo ao qual estão conectados.

Criptanálise baseada em vídeo.

Existem limitações para ambos os ataques que os tornam inviáveis em muitos (mas não em todos) cenários do mundo real (mais sobre isso depois). Apesar disso, a pesquisa publicada é inovadora porque fornece uma maneira totalmente nova de facilitar ataques de canal lateral. Não apenas isso, mas o novo método remove a maior barreira que impede os métodos existentes anteriormente de explorar os canais laterais: a necessidade de ter instrumentos como um osciloscópio, sondas elétricas ou outros objetos tocando ou próximos ao dispositivo que está sendo atacado.

No caso do Minerva, o dispositivo que hospeda o leitor de cartão inteligente teve que ser comprometido para que os pesquisadores coletassem medições precisas o suficiente. A Hertzbleed, por outro lado, não dependia de um dispositivo comprometido, mas levou 18 dias de interação constante com o dispositivo vulnerável para recuperar a chave SIKE privada. Para atacar muitos outros canais laterais, como o do terminal de teletipo criptografado da Segunda Guerra Mundial, os invasores devem ter instrumentos especializados e geralmente caros conectados ou próximos ao dispositivo de destino.

Os ataques baseados em vídeo apresentados na terça-feira reduzem ou eliminam completamente esses requisitos. Tudo o que é necessário para roubar a chave privada armazenada no cartão inteligente é uma câmera de vigilância conectada à Internet que pode estar a até 20 metros de distância do leitor-alvo. O ataque de canal lateral no aparelho Samsung Galaxy pode ser realizado por uma câmera do iPhone 13 que já está presente na mesma sala.

.