.

MOVEit, o software de transferência de arquivos explorado nas últimas semanas em um dos maiores ataques cibernéticos de todos os tempos, recebeu mais uma atualização de segurança que corrige uma vulnerabilidade crítica que pode ser explorada para dar aos hackers acesso a grandes quantidades de dados confidenciais.

Na quinta-feira, a Progress Software, fabricante do MOVEit, publicou um boletim de segurança que incluía correções para três vulnerabilidades recém-descobertas no aplicativo de transferência de arquivos. O mais sério deles, rastreado como CVE-2023-36934, permite que um invasor não autenticado obtenha acesso não autorizado ao banco de dados do aplicativo. Ele decorre de uma falha de segurança que permite a injeção de SQL, uma das classes de exploração mais antigas e comuns.

A vulnerabilidade contém os mesmos elementos – e, provavelmente, as mesmas consequências potencialmente devastadoras – que surgiram no final de maio, quando membros do sindicato do crime de ransomware Clop começaram a explorá-la em massa em redes vulneráveis em todo o mundo. Até o momento, a ofensiva do Clop atingiu 229 organizações e espalhou dados afetando mais de 17 milhões de pessoas, de acordo com estatísticas rastreadas por Brett Callow, analista da empresa de segurança Emsisoft. As baixas incluem Louisiana e Oregon DMVs, o Departamento de Educação da cidade de Nova York e as empresas de energia Schneider Electric e Siemens Electric.

Não há relatos conhecidos sobre a nova vulnerabilidade sendo explorada ativamente, mas, devido à sua gravidade e experiência anterior, a Progress Software e os profissionais de segurança estão pedindo a todos os usuários do MOVEit que a instalem imediatamente. Além do CVE-2023-36934, a atualização de segurança de quinta-feira corrige duas vulnerabilidades adicionais. Todos eles foram descobertos pelas empresas de segurança HackerOne e Trend Micro.

Desenvolvedores, conheçam Bobby Tables

Uma coisa que torna o CVE-2023-36934 e a vulnerabilidade anterior explorada pelo Clop tão críticos é que eles podem ser explorados por pessoas mesmo quando elas não estão conectadas ao sistema que estão hackeando. Ambos também decorrem de bugs que permitem a injeção de SQL, uma classe de vulnerabilidade com um longo histórico de abuso. Freqüentemente abreviado como SQLi, ele decorre de uma falha de um aplicativo da Web em consultar adequadamente os bancos de dados de back-end. A sintaxe SQL usa apóstrofos para indicar o início e o fim de uma string de dados. As apóstrofes permitem que os analisadores SQL distingam entre strings de dados e comandos de banco de dados.

Às vezes, aplicativos da web escritos de forma inadequada podem interpretar os dados inseridos como comandos. Os hackers podem explorar esses erros inserindo strings que incluem apóstrofos ou outros caracteres especiais em campos da Web que fazem com que os bancos de dados de back-end façam coisas que os desenvolvedores nunca pretenderam fazer. Esses tipos de ataques formaram a base para alguns dos maiores comprometimentos da história. Além da recente onda de Clop, dois outros exemplos notáveis incluem o hack de 2007 da Heartland Payment Systems, que permitiu que o hacker condenado Albert Gonzalez fugisse com dados de 130 milhões de cartões de crédito e o comprometimento de 2011 da HBGary.

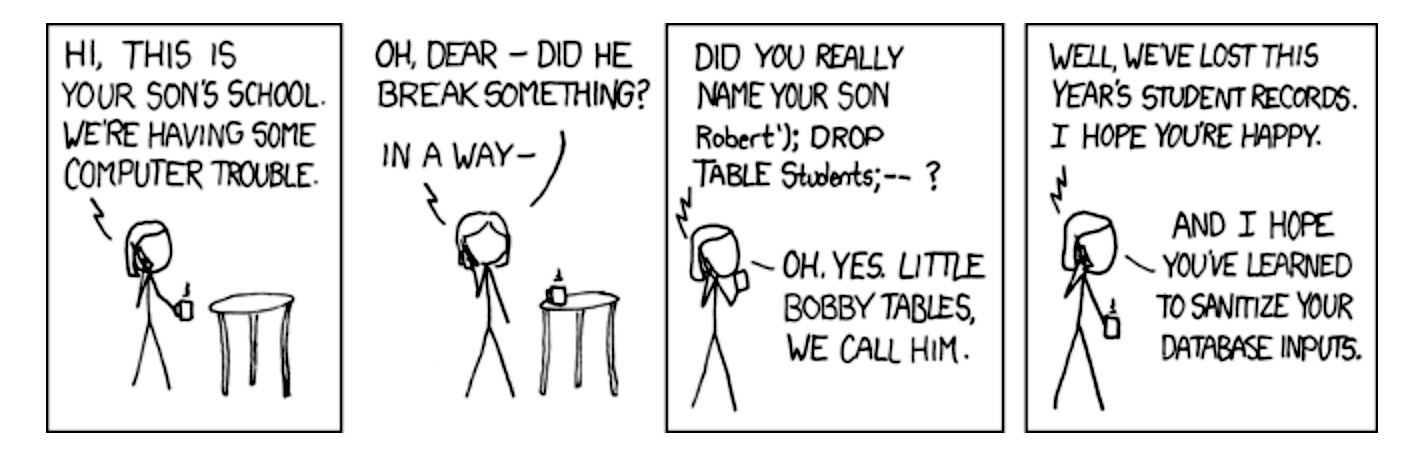

A injeção de SQL é o tema de um cartoon xkcd apresentando Bobby Tables, um aluno cujo nome completo é “Robert’); DROP TABLE Alunos;–?” (sem as aspas). Quando o sistema de computador da escola tenta processar seu nome, ele interpreta apenas “Robert” como dados e processa “DROP TABLE” como o perigoso comando SQL para excluir dados. Como resultado, a escola perde um ano inteiro de registros.

Uma segunda vulnerabilidade corrigida na atualização de segurança MOVEit de quinta-feira também é resultado de bugs do SQLi. A Progress Software disse que “poderia permitir que um invasor autenticado obtivesse acesso não autorizado ao banco de dados do MOVEit Transfer. Um invasor pode enviar uma carga útil criada para um endpoint de aplicativo MOVEit Transfer, o que pode resultar na modificação e divulgação do conteúdo do banco de dados MOVEit.”

A terceira vulnerabilidade corrigida, CVE-2023-36933, permite que os hackers encerrem o aplicativo MOVEit inesperadamente. As duas últimas vulnerabilidades carregam uma gravidade descrita como alta.

As vulnerabilidades afetam várias versões do MOVEit Transfer, de 12.0.x a 15.0.x. Dados os danos resultantes da exploração em massa da vulnerabilidade anterior do MOVEit pelo Clop, os patches mais recentes devem ser instalados o mais rápido possível. Desculpe, administradores, mas se isso exigir trabalhar até tarde na sexta-feira ou no fim de semana, essa é a melhor opção do que acordar para um mundo de dor na segunda-feira de manhã.

.