.

Alguns cookies inteligentes em instituições na China e em Singapura desenvolveram uma técnica para ler as teclas digitadas e roubar senhas ou códigos de acesso de dispositivos móveis conectados por Wi-Fi em redes públicas, sem qualquer hackeamento de hardware.

A técnica é possível graças às informações de feedback de formação de feixe (BFI), que consiste em dados sobre as características do sinal sem fio que se revelam úteis para garantir uma conexão de rede forte e para aplicações como Detecção de Wi-Fi.

Formação de feixe é uma técnica que direciona ondas de rádio para o dispositivo destinado a recebê-las, em vez de transmiti-las omnidirecionalmente. Foi padronizado dentro do Wi-Fi 802.11ac – talvez sem preocupação suficiente com a segurança porque o BFI que ele gera viaja desprotegido em texto não criptografado em redes públicas.

Isso não é bom em redes acessíveis ao público e não protegidas por senha, como pode ser encontrado em um café, shopping center ou aeroporto. Se você se preocupa apenas com redes privadas protegidas por senha, o restante deste artigo é literalmente acadêmico para você.

Também porque isso depende de Wi-Fi público e desprotegido, presume-se que o alvo da espionagem não está enviando nenhuma informação sensível, como suas senhas, pela rede em texto não criptografado: isso seria muito mais fácil de capturar do que mexer com Quadros BFI. Presume-se que o alvo esteja usando HTTPS/TLS e/ou VPN para proteger o tráfego de rede, mas fazendo isso por meio de Wi-Fi público.

Em um papel pré-impresso intitulado “Roubo de senha sem hackear: escuta prática de digitação habilitada para Wi-Fi”, os autores Jingyang Hu, Hongbo Wang, Tianyue Zheng, Jingzhi Hu, Zhe Chen, Hongbo Jiang e Jun Luo descrevem como descobriram uma maneira de inferir números senhas capturando BFI e analisando os resultados. Seu trabalho foi aceito na Conferência ACM SIGSAC sobre Segurança de Computadores e Comunicações, que será realizada em novembro na Dinamarca.

“Nós propomos WiKI-Eve para escutar as teclas digitadas em smartphones sem a necessidade de hackers”, explicaram os cientistas da computação, que têm ligações com a Universidade de Hunan e a Universidade Fudan, na China, e com a Universidade Tecnológica de Nanyang, em Cingapura.

“WiKI-Eve explora um novo recurso, BFI (beamforming feedback information), oferecido pelo hardware Wi-Fi mais recente: já que o BFI é transmitido de um smartphone para um AP [access point] em texto não criptografado, pode ser ouvido (portanto, espionado) por qualquer outro dispositivo Wi-Fi que mude para o modo monitor.”

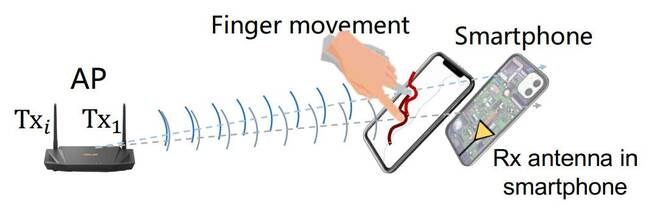

Ilustração do artigo mostrando como os movimentos dos dedos podem interromper os sinais e, portanto, serem detectados via BFI. Crédito: Hu e outros

KI está em maiúscula aqui para indicar “inferência de pressionamento de tecla” – inferindo qual pressionamento de tecla ocorreu a partir dos dados do BFI. À medida que um alvo de vigilância move o dedo ao redor do telefone ou tablet para digitar coisas, como uma senha ou código de acesso, o padrão de difração dos sinais de rádio da rede sem fio entre o dispositivo e a estação base é perturbado o suficiente para aparecer no BFI, que pode ser escutado e usado para inferir quais teclas estão sendo tocadas na tela, afirma-se.

Basicamente, ao registrar os BFIs em frames Wi-Fi quando a vítima – Bob – está digitando sua senha, um espião próximo – Eve – pode coletar dados de séries temporais de amostras de BFI que podem ser correlacionados à senha digitada usando um modelo de aprendizagem profunda. .

Esta pesquisa resultará em ataques práticos reais? Estamos dispostos a apostar que não, mas ainda assim: é uma técnica bastante divertida e Registro os leitores podem achar interessante.

Os ataques de canal lateral destinados a aprender senhas de Wi-Fi não são novos, dizem os especialistas, observando que envolvem medições acústicas, visão indireta (leitura de senhas a partir de movimentos oculares) e sensores de movimento, entre outras técnicas. Mas estes têm limitações práticas e continuam a ser, em grande parte, exercícios académicos, afirma-se.

Um canal lateral que não apresenta esses obstáculos ao uso prático é o Wi-Fi CSI (informações de estado do canal), que, segundo os pesquisadores, também pode ser usado para inferir senhas por meio de medições de sinal.

A exploração de CSI é descrita em um relatório de 2015 papel [PDF]”Reconhecimento de pressionamento de tecla usando sinais WiFi” e em um artigo de 2016 que descreve o ataque WindTalker, “Quando o CSI encontra o WiFi público: inferindo a senha do seu celular por meio de sinais de WiFi”, entre outros.

Os intelectuais da China e de Cingapura dizem que a evolução da tecnologia Wi-Fi significa que a espionagem de CSI não é particularmente fácil, pois pode exigir hackers ou hardware especial. O BFI, afirmam eles, é mais fácil e tem vantagens em termos de ser menos sensível à variação do canal que dificulta a inferência de pressionamentos de teclas.

A técnica não é perfeita e tem limitações. Os autores afirmam: “WiKI-Eve atinge 88 por cento de precisão para identificar chaves numéricas únicas e uma precisão top-100 de 85,0 por cento para inferir uma senha numérica de 6 dígitos.”

Observe o termo “numérico”. O foco da pesquisa foram as senhas numéricas, porque as senhas alfanuméricas são mais complicadas e, portanto, mais difíceis de decifrar a partir dos sinais BFI.

Fique no(s) personagem(s)

Quando letras e números (mas não caracteres especiais) são considerados, o WiKI-Eve consegue classificar com precisão 40% das teclas digitadas. Mas a técnica, afirmam os pesquisadores, supera outros ataques, como WindTalker e WINK.

A distância de Bob, a vítima, ao ponto de acesso Wi-Fi também é importante – a precisão média cai cerca de 23% quando a distância aumenta de um metro para dez metros – embora neste cenário a distância de Eva ao ponto de acesso não importe .

“Consequentemente, Eve pode escutar furtivamente de longa distância sem comprometer a precisão da inferência, demonstrando claramente a vantagem do método o-IKI do WiKI-Eve”, argumentam os pesquisadores.

Quanto às defesas, tente a criptografia: usar uma rede Wi-Fi protegida por senha envolverá os quadros BFI em criptografia, como a entendemos, evitando que outras pessoas próximas espionem os dados. De qualquer forma, geralmente é recomendado manter redes sem fio privadas e protegidas.

“Como o WiKI-Eve consegue escutar as teclas digitadas ao ouvir o BFI do Wi-Fi, a estratégia de defesa mais direta é criptografar o tráfego de dados, evitando assim que os invasores obtenham o BFI em texto não criptografado”, escreveram os pesquisadores. ®

.