.

Ao contrário da crença popular, os e-mails de spam raramente são complexos. Eles usam táticas básicas de engenharia social, como links de phishing, arquivos infectados e páginas de destino falsas. Sabemos sobre eles há décadas. Mas, apesar de sua simplicidade, os e-mails fraudulentos ainda passam despercebidos porque muitos negligenciam as práticas de segurança cibernética.

Com bilhões de e-mails de spam circulando na Internet, você deve estar sempre alerta: apenas um único link de phishing pode comprometer todas as suas contas online. Certifique-se de verificar as mensagens antes de responder. E não hesite em bloquear qualquer pessoa que lhe envie links suspeitos e alertas perturbadores.

O que é uma fraude ou e-mail falso?

“Você tem um pagamento de US$ 500 aguardando em sua conta do PayPal! Tudo o que você precisa fazer é clicar aqui!” Esta linha parece familiar?

Statista diz que existem cerca de 1,35 milhão de sites de phishing ativos e cada um provavelmente envia milhares de e-mails falsos todos os dias. Além disso, o Statista relata que os e-mails de spam representam 49% do tráfego de e-mail em todo o mundo. Experimente percorrer sua caixa de entrada: você encontrará dezenas de anúncios, alertas, boletins informativos e promoções não solicitados.

Este aumento provavelmente indica a eficácia dos ataques de phishing ocultos em e-mails de spam. Usuários desavisados são mais propensos a divulgar informações pessoais em mensagens aparentemente inofensivas.

Dito isto, e-mails falsos costumam usar tentativas flagrantes de phishing. Você pode evitar a maioria dos ataques de engenharia social simplesmente ignorando-os, portanto, familiarize-se com os sinais de alerta comuns. É por isso que é importante que você saiba como são os e-mails de phishing.

Os golpistas irão manipulá-lo emocionalmente e induzi-lo a visitar suas páginas de destino falsas. As emoções mais comuns que eles visam são ganância, culpa, bondade, luxúria e medo – o primeiro tipo de e-mail de phishing em que devemos nos concentrar envolve a ganância.

Até agora, essas também eram as formas mais comuns de e-mails de phishing.

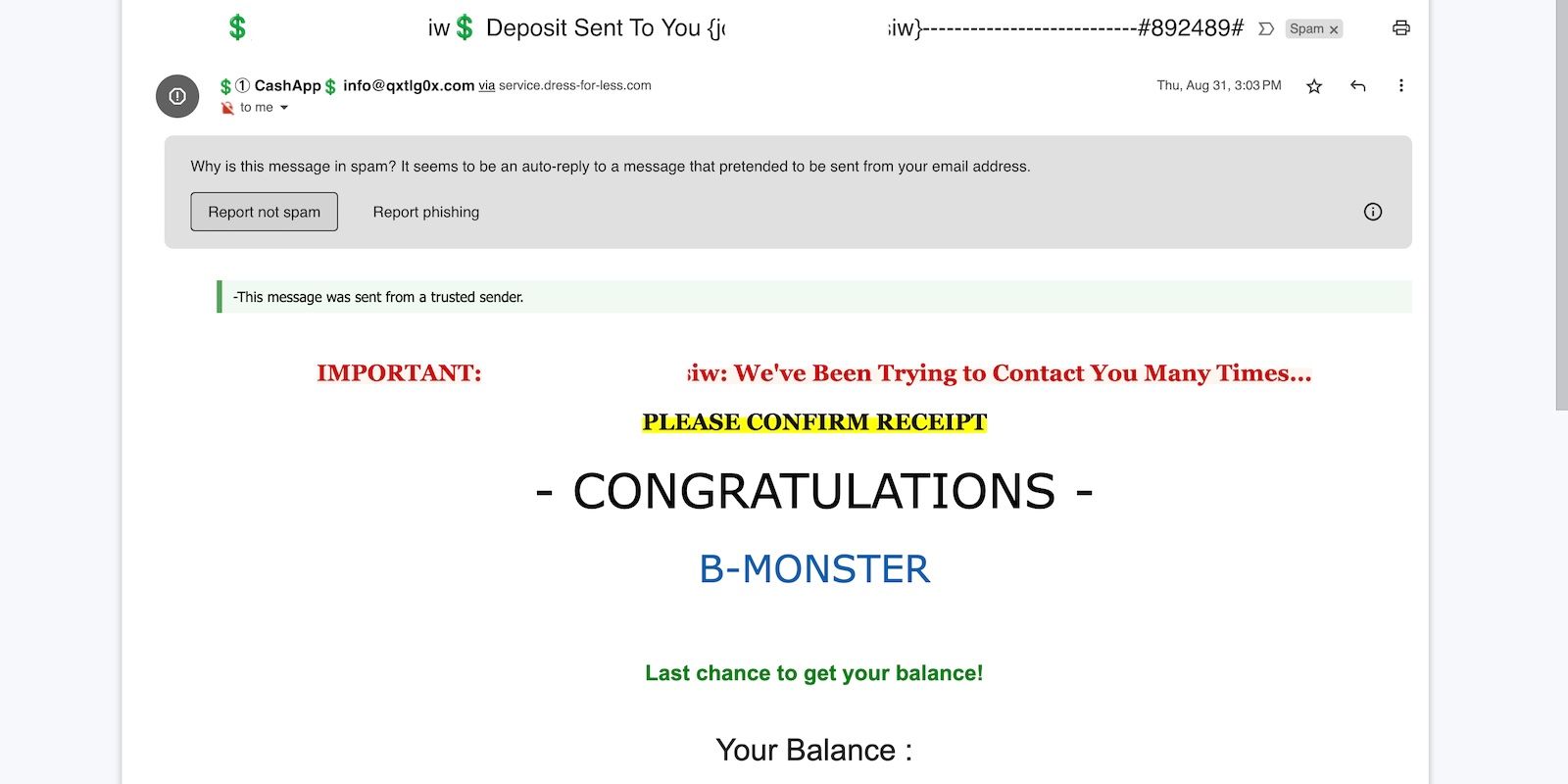

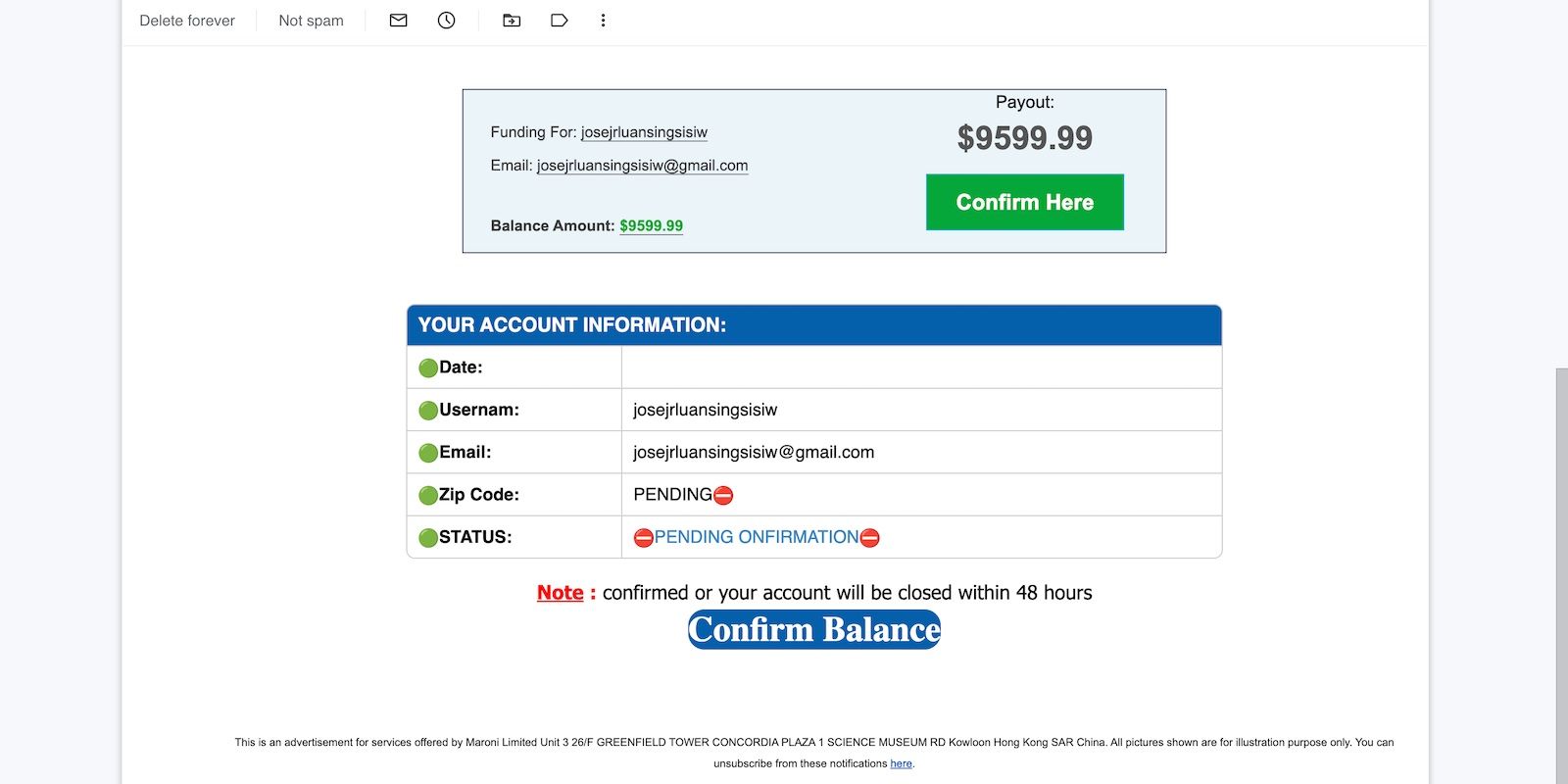

Normalmente, envolvem algum tipo de acordo financeiro em que alguém lhe envia uma grande quantia em dinheiro sem motivo. Você só precisa fornecer alguns dados bancários e confirmar suas informações, então você supostamente será pago. Claro, você promete uma quantia muito tentadora, como você pode ver abaixo.

Esses e-mails geralmente parecem bastante oficiais. Eles copiarão o modelo e o formato das empresas oficiais que estão representando. À primeira vista, muitos leitores não suspeitarão de nada incomum.

Esse golpe exige apenas que você clique em alguns links. E quando você fizer isso, os criminosos por trás disso começarão a executar uma sequência de ataques projetados para obter o máximo de informações possível.

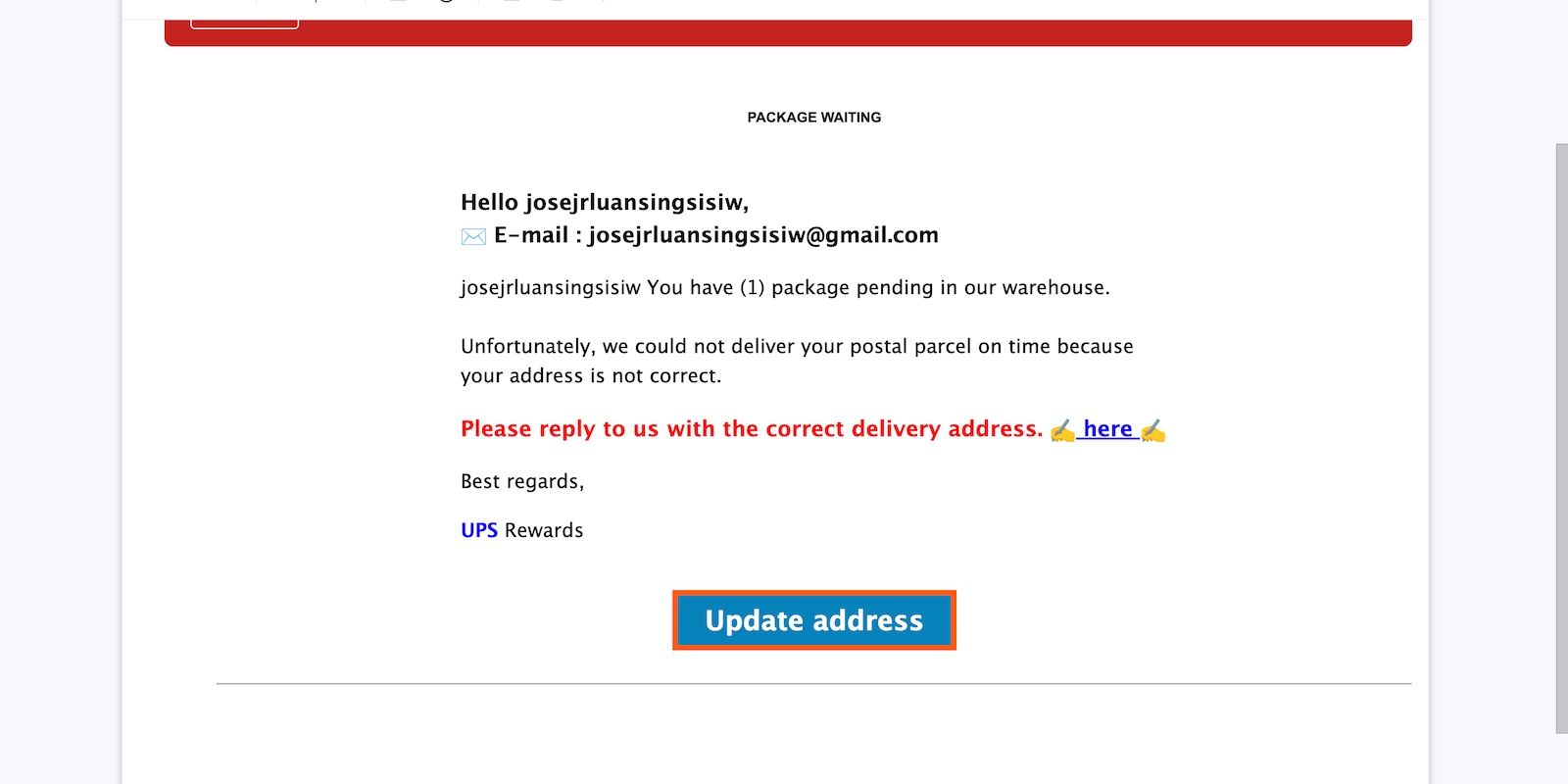

Além disso, observe que nem todos esses golpes envolvem dinheiro. Alguns golpistas induzem os clientes a divulgar informações pessoais com pacotes, descontos ou cupons falsos. No exemplo abaixo, o golpista está fingindo enviar um pacote perdido da UPS.

Tradicionalmente, os golpistas contratavam humanos reais para ligar e prender as vítimas, mas muitos têm experimentado bots controlados por IA mais recentemente. Eles também usam sintetizadores para mascarar sua voz, fazendo com que pareçam bastante convincentes. Mas garantimos que são apenas criminosos esperando que alguém responda a esses e-mails. Ao ver isso, pressione rapidamente o botão excluir. Se você responder, a única coisa que será transferida será o dinheiro da sua conta bancária.

2. Solicitação de Doações

Os golpistas de e-mail não apenas atraem as vítimas com dinheiro e recompensas – eles também jogam a carta de simpatia. Tome a imagem acima como exemplo. O golpista pode entrar em contato com você com uma história triste inventada sobre como eles supostamente estão no hospital e precisam de ajuda financeira. Embora alguns percebam essas mentiras, muitos indivíduos de bom coração, mas desavisados, ainda podem ser vítimas.

Em muitos casos, o próximo passo aqui é o criminoso sequestrar a conta da vítima e enviar um e-mail em massa. Eles apenas encaminharão o tópico para todos os seus contatos. Eles podem notar os sinais de alerta, mas alguns também podem cair nesse ataque de phishing.

Eles esperarão por uma resposta por e-mail, prolongarão a história um pouco mais e depois pedirão a todos os alvos que enviem dinheiro por meio de carteiras digitais, aplicativos de banco móvel ou plataformas de pagamento on-line. Alguns podem continuar interagindo com você por meio de aplicativos de mensagens de terceiros.

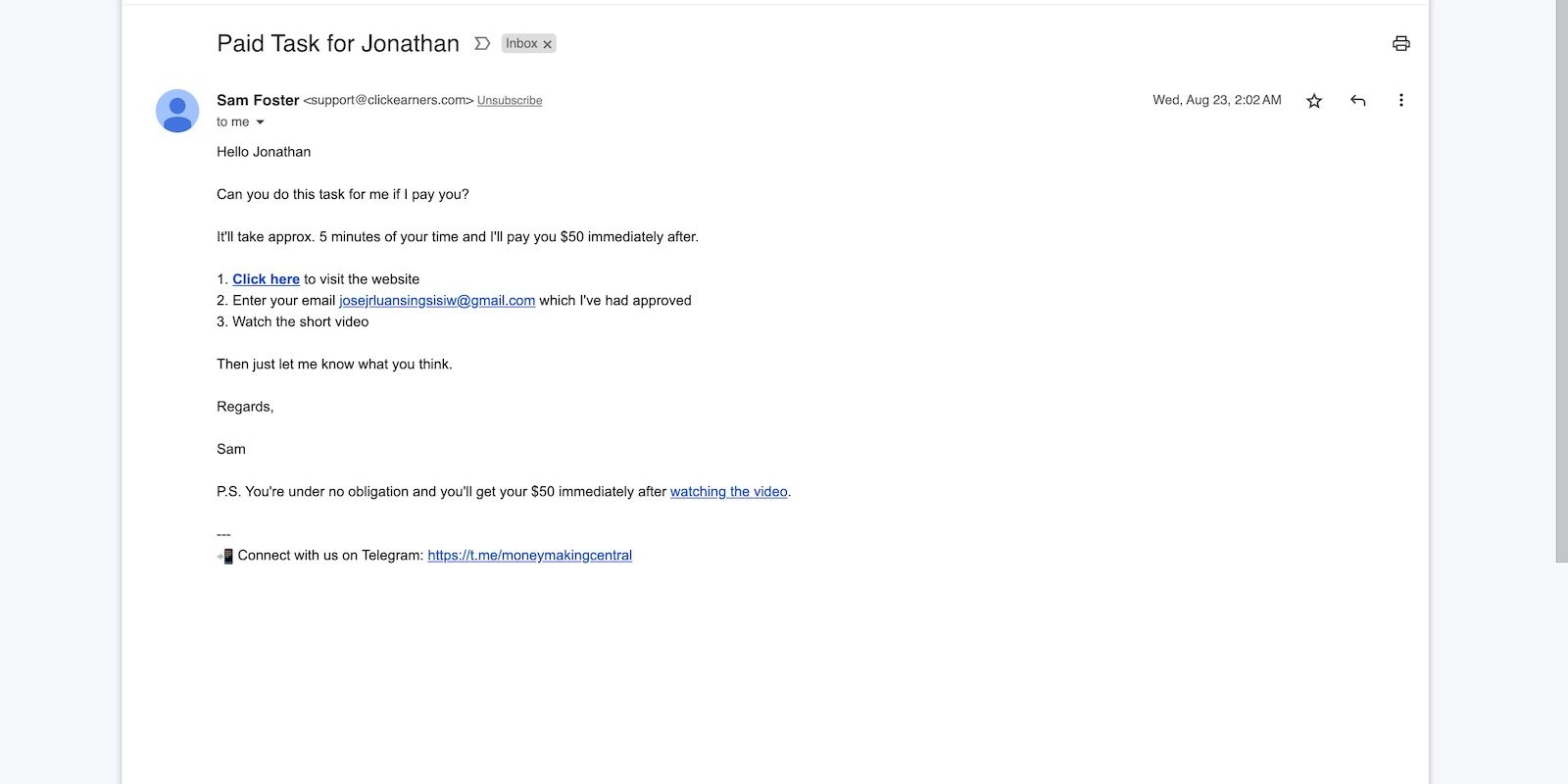

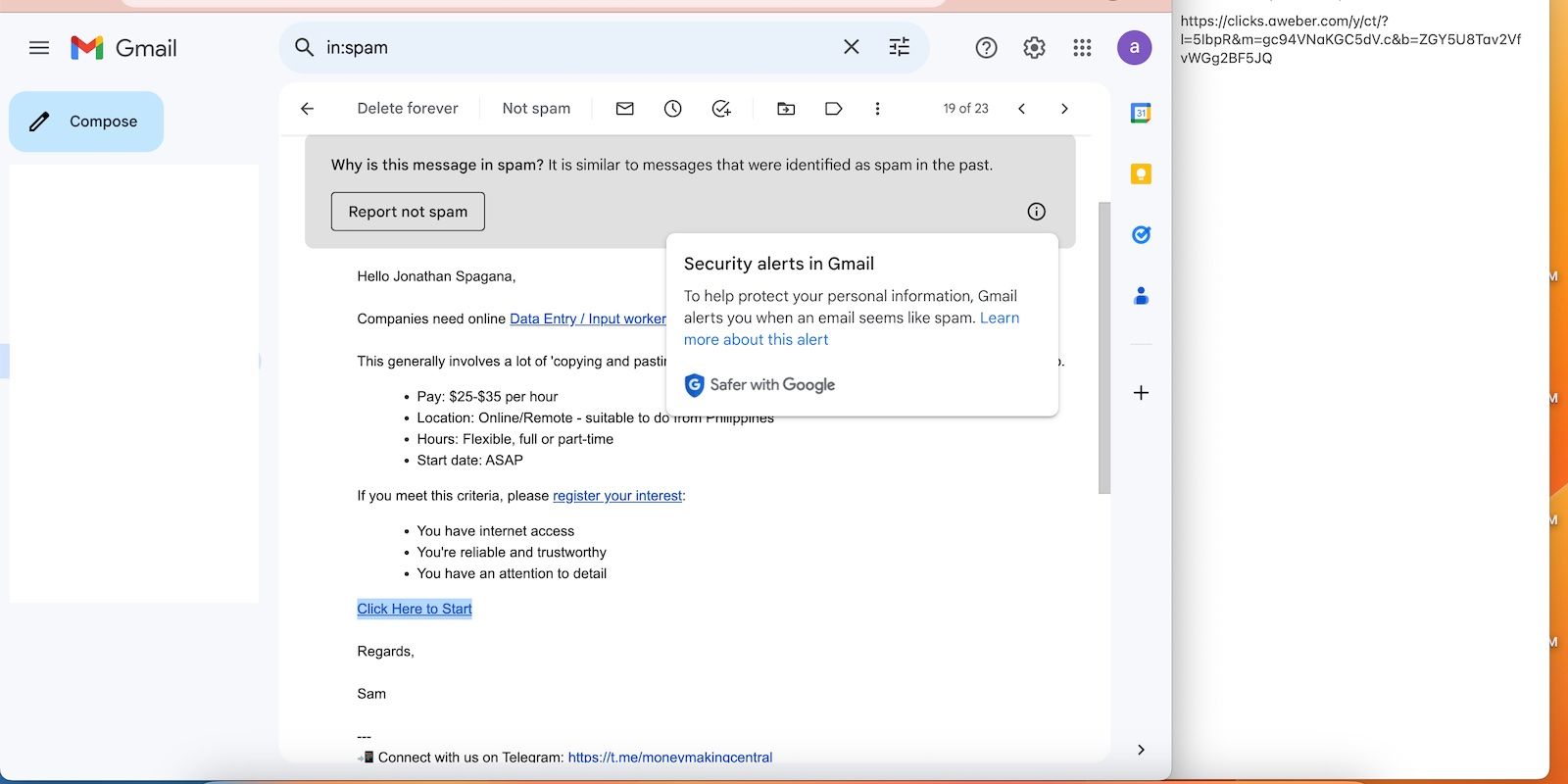

3. Ofertas e recompensas aleatórias

Você está ocupado. Você não consegue se lembrar de metade das coisas que se inscreveu on-line na semana passada, muito menos no mês passado. Infelizmente, os golpistas aproveitam esses deslizes. Eles enviarão e-mails de phishing atraindo você com uma oferta, recompensa ou aprovação para qualquer concurso em que você nunca participou.

Veja os e-mails “Sua inscrição foi aprovada” como exemplos. Os criminosos enviarão a você um e-mail de “aprovação” para um trabalho ou tarefa falsa para a qual você supostamente se candidatou anteriormente. Este ataque é especialmente eficaz contra caçadores de empregos ou traficantes ocupados. Você não se lembrará de ter enviado uma inscrição, mas sua curiosidade pode tomar conta de você, incentivando-o a clicar nesse link.

Ainda mais comuns são os e-mails “Você é um vencedor”. Todo mundo adora ganhar prêmios, e às vezes os valores são tão exorbitantes que é muito difícil resistir a responder aquele e-mail e “aceitar” seu prêmio.

A forma como estes normalmente funcionam é que, para receber os seus supostos ganhos, você precisa fornecer suas informações bancárias para “depósito direto”. O que acaba acontecendo é uma retirada direta!

Esses e-mails de phishing são particularmente eficazes porque quem não quer acreditar que finalmente ganhou um prêmio?

Se você não se lembra de ter se inscrito em alguma coisa, há grandes chances de você não ter feito isso. Não clique nesse link – pressione “Excluir”.

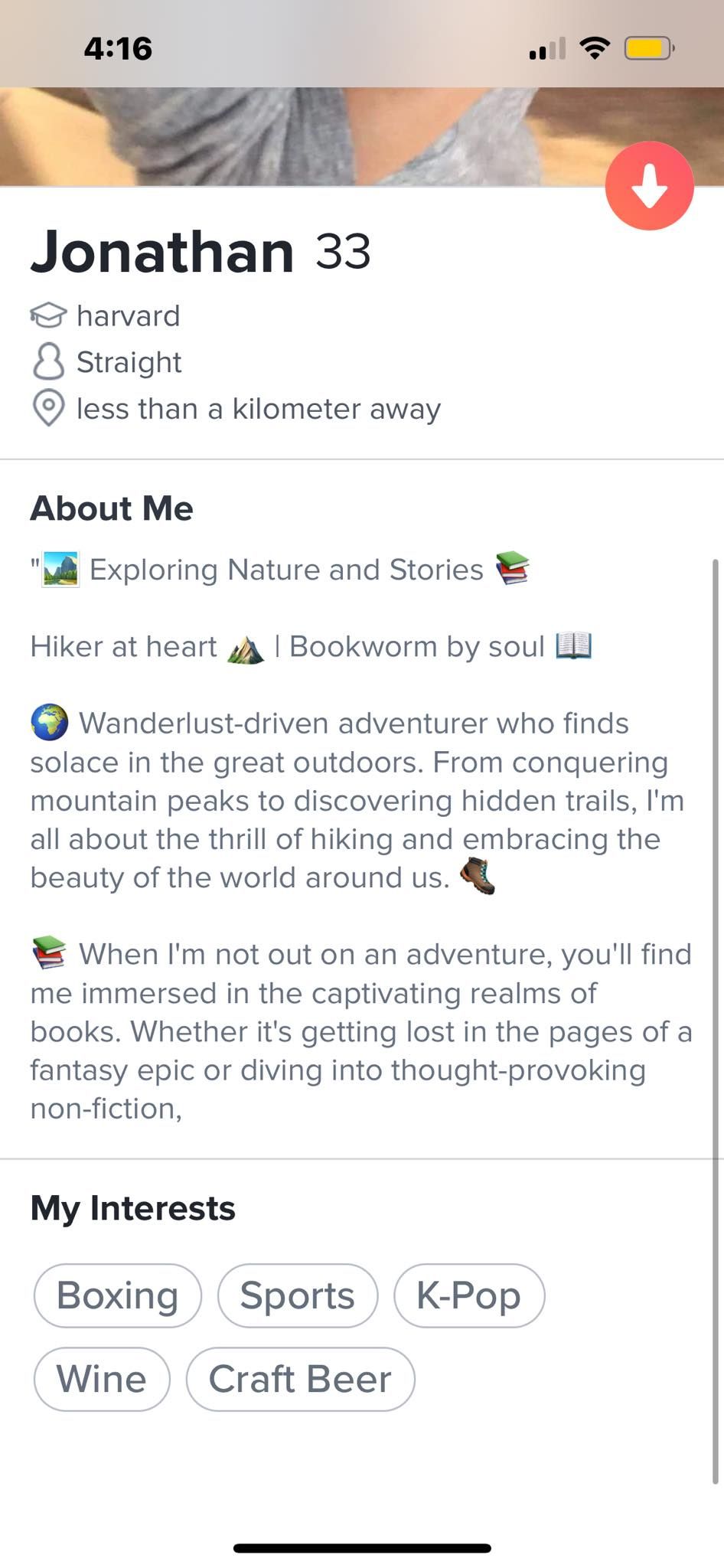

4. Golpes românticos

A proliferação de aplicativos de namoro, bots de IA e geradores de imagens torna muito mais difícil detectar golpistas de namoro online. Eles podem criar facilmente perfis super-realistas. Os golpistas românticos têm até usado IA para produzir resultados atraentes e de aparência natural a partir de imagens roubadas. Você provavelmente encontrará um bagre alguns minutos depois de passar o dedo no Tinder.

Embora os golpistas românticos muitas vezes se escondam em aplicativos de namoro, eles também alcançam os alvos por e-mail. Eles enviarão um link de phishing ou farão com que você fale por meio de aplicativos de mensagens de terceiros, como WhatsApp ou Telegram. Alguns até executam golpes de abate de porcos de longo prazo. Em vez de pedir dinheiro desde o início, eles interagirão com você regularmente e pedirão grandes favores assim que ganharem sua confiança.

E pior ainda, há casos em que o golpista finge estar em algum tipo de crise ou perigo financeiro. Eventualmente, esta tática convence vítimas inocentes a enviar dinheiro para ajudar esta pessoa aparentemente inocente e indefesa.

Você deve ignorar esses e-mails. Infelizmente, o facto de continuarem a existir significa que a sua taxa de sucesso deve ser especialmente elevada. Se você está procurando por amor, dê o seu melhor em sites de namoro, mas responder a esses e-mails não lhe trará amor. Eles apenas drenarão seu dinheiro e roubarão seus dados.

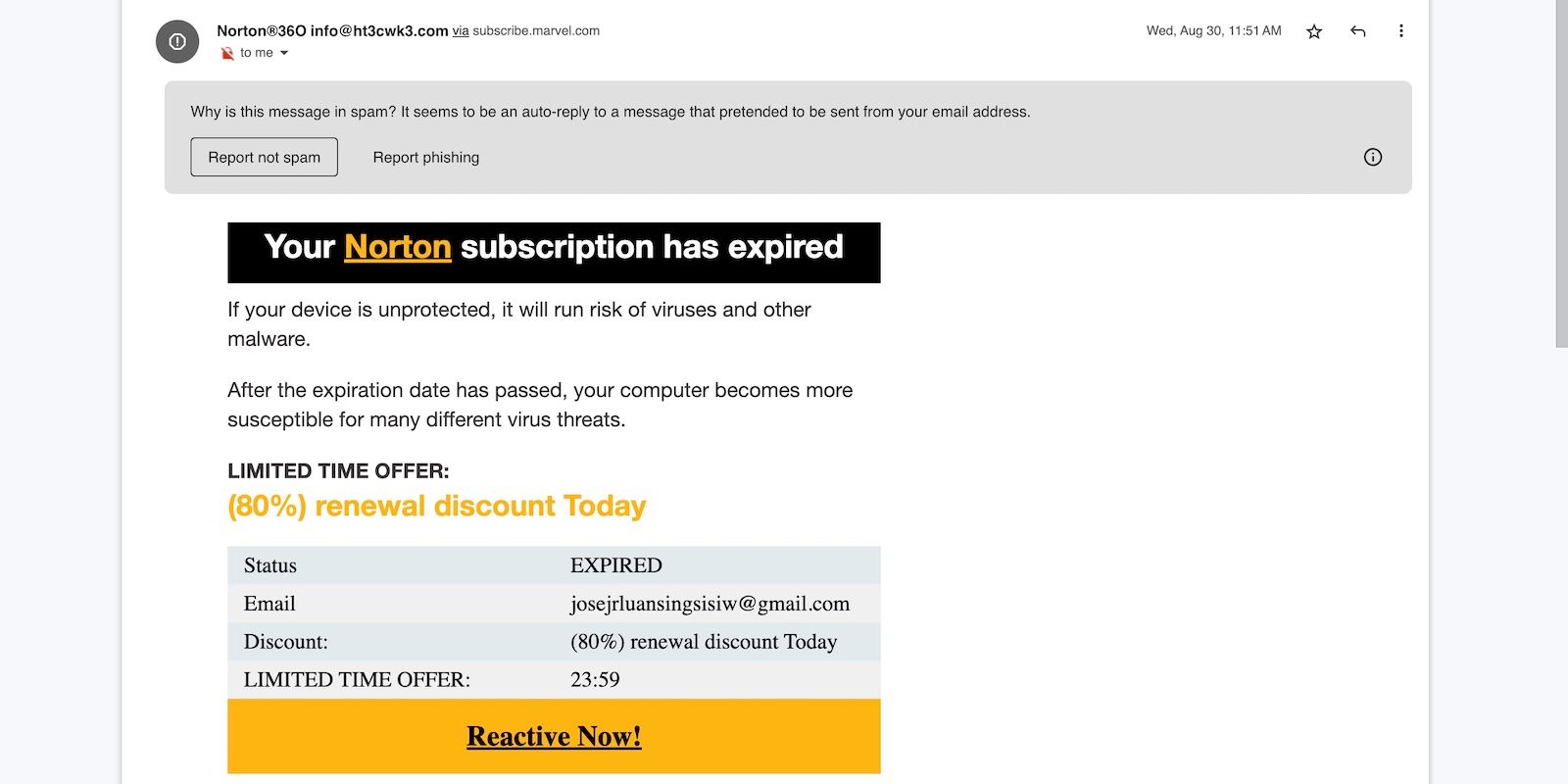

5. Pretextos

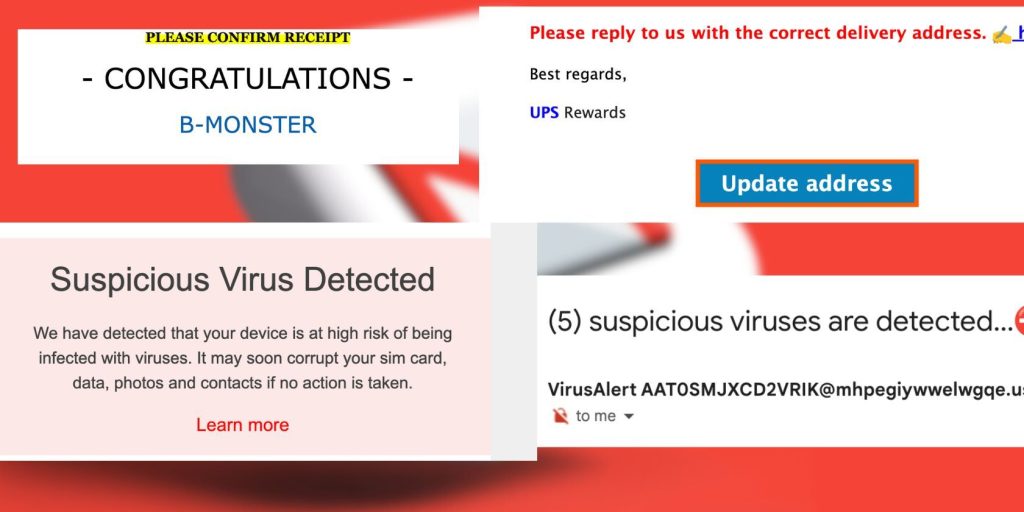

Pretextar é outra estratégia comum de fraude por e-mail. Envolve a velha tática de manipular as vítimas e causar pânico com cenários inventados, mas enervantes, por exemplo, contas hackeadas, infecções por vírus e advertências legais. Os golpistas geralmente falsificam autoridade disfarçando-se de organização oficial.

Como pretexto, você receberá um e-mail alarmante avisando sobre um problema que chama a atenção, que é uma assinatura de software antimalware expirada no caso acima. Você pode não pensar duas vezes se for realmente um assinante. Além disso, o aviso falso informando que seu dispositivo está infectado pode fazer com que você entre em pânico e aja precipitadamente.

Como sempre dizemos, não clique em links de e-mails aleatórios. Se você realmente estiver preocupado com a existência de um aviso, passe o mouse sobre o hiperlink e verifique o URL na barra de status do seu navegador. Se você não conseguir encontrar o URL na barra de status, clique com o botão direito no hiperlink, copie o endereço do link e cole-o em seu aplicativo Bloco de Notas. Você verá o destino real do hiperlink.

Provavelmente vai para algum URL pontocom bobo que você não reconhecerá, em vez de uma empresa ou instituição legítima.

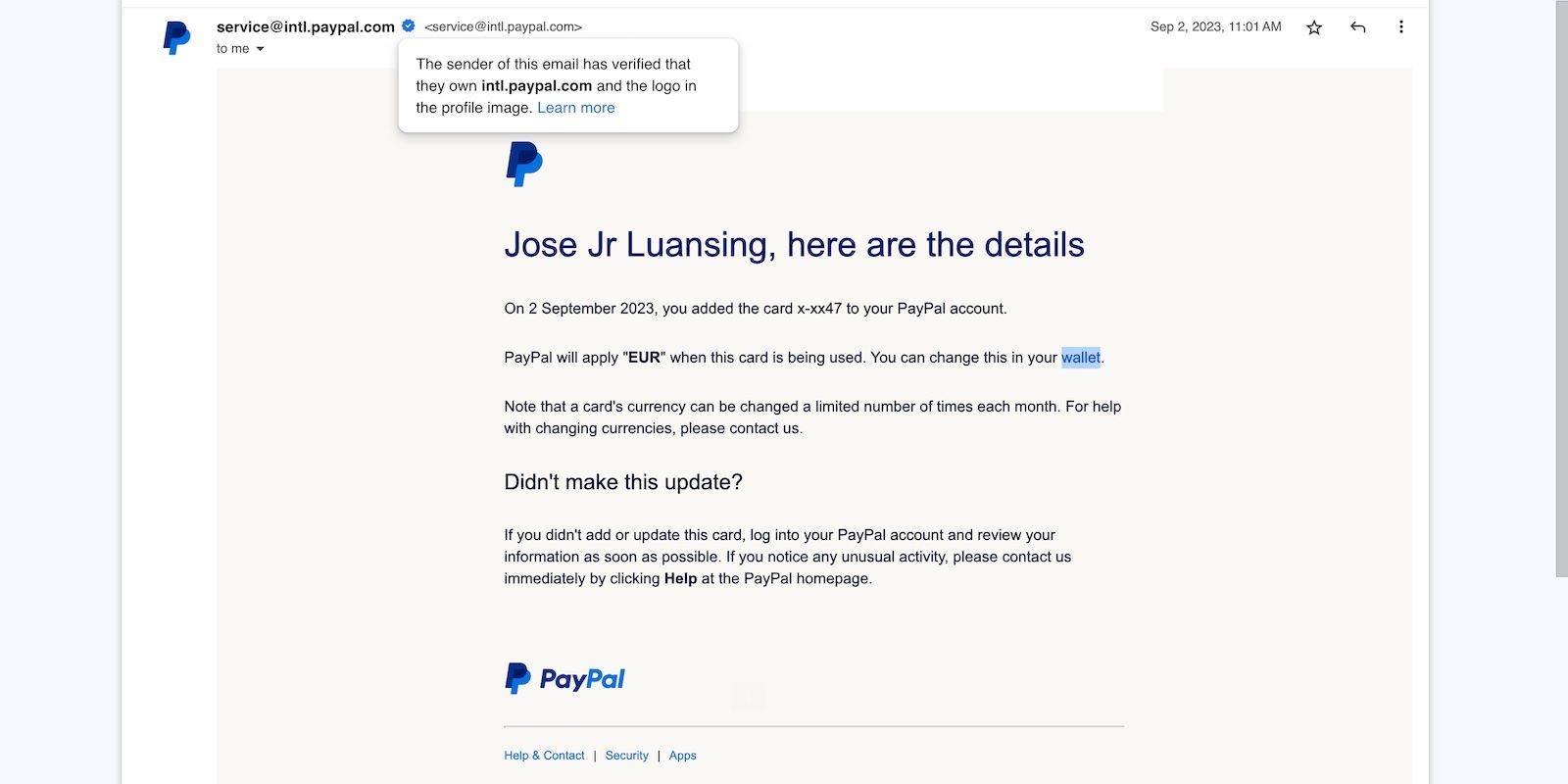

6. Falsificação de e-mail

Talvez o método de hacking mais sofisticado desta lista seja a falsificação de e-mail. É quando os golpistas copiam o domínio de um site confiável e o vinculam a um endereço de e-mail falso. Como resultado, qualquer e-mail que eles enviarem parecerá oficial. Até mesmo o seu provedor de serviços de e-mail pode não conseguir categorizar essas mensagens como spam porque elas terão um domínio “legítimo”.

Veja o e-mail abaixo como exemplo. Vem do endereço de e-mail oficial do PayPal, e o Gmail até o verificou. Como a mensagem parece legítima, seus avisos falsos e links de phishing anexados têm maior probabilidade de atrair as vítimas

A única maneira de se proteger contra isso é através do contexto – verifique novamente as informações apresentadas. Nesse caso, o alvo sabia que a mensagem era uma farsa porque seu nome estava escrito errado e ele não tinha uma carteira do PayPal vinculada a esse endereço específico.

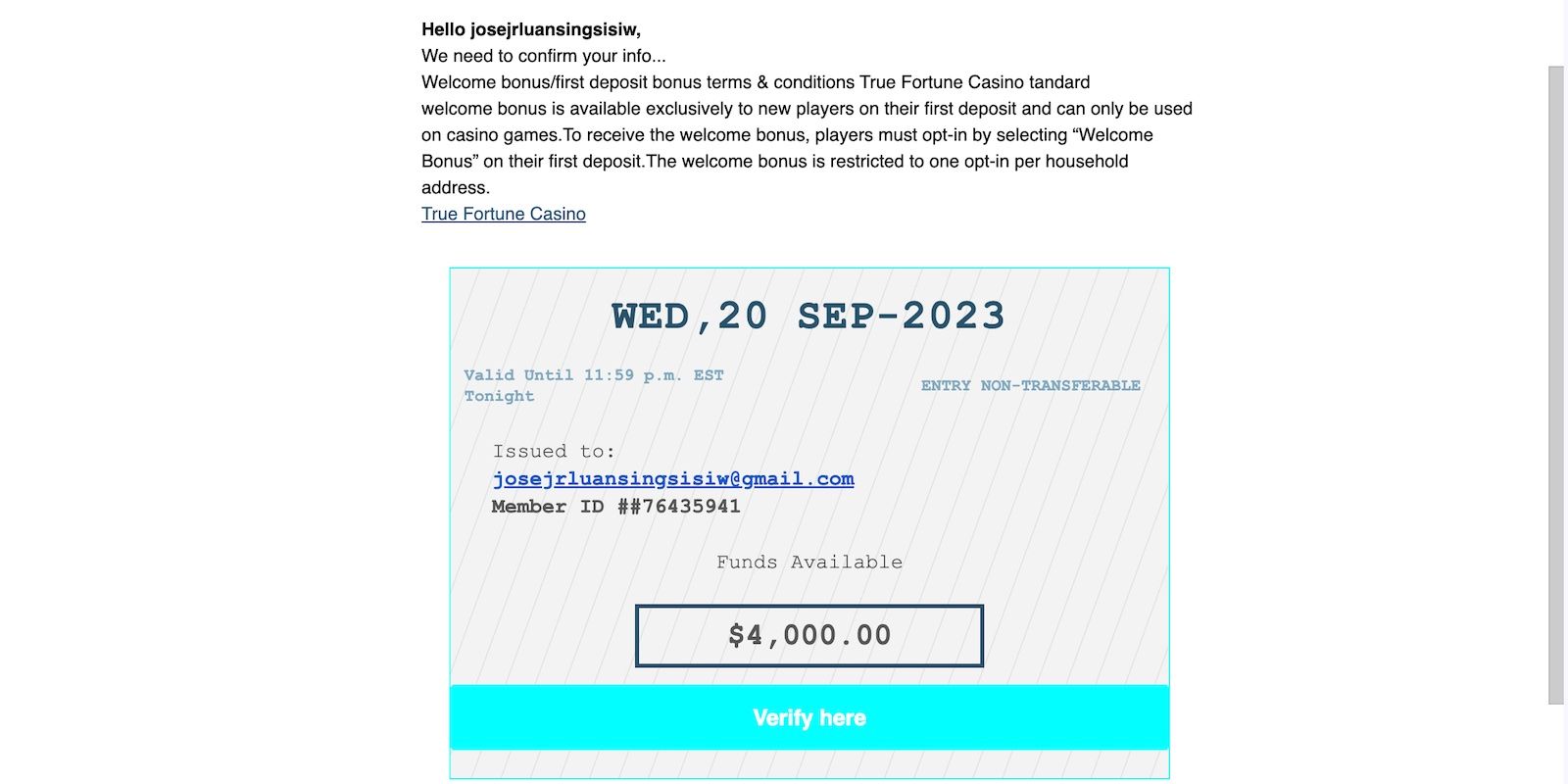

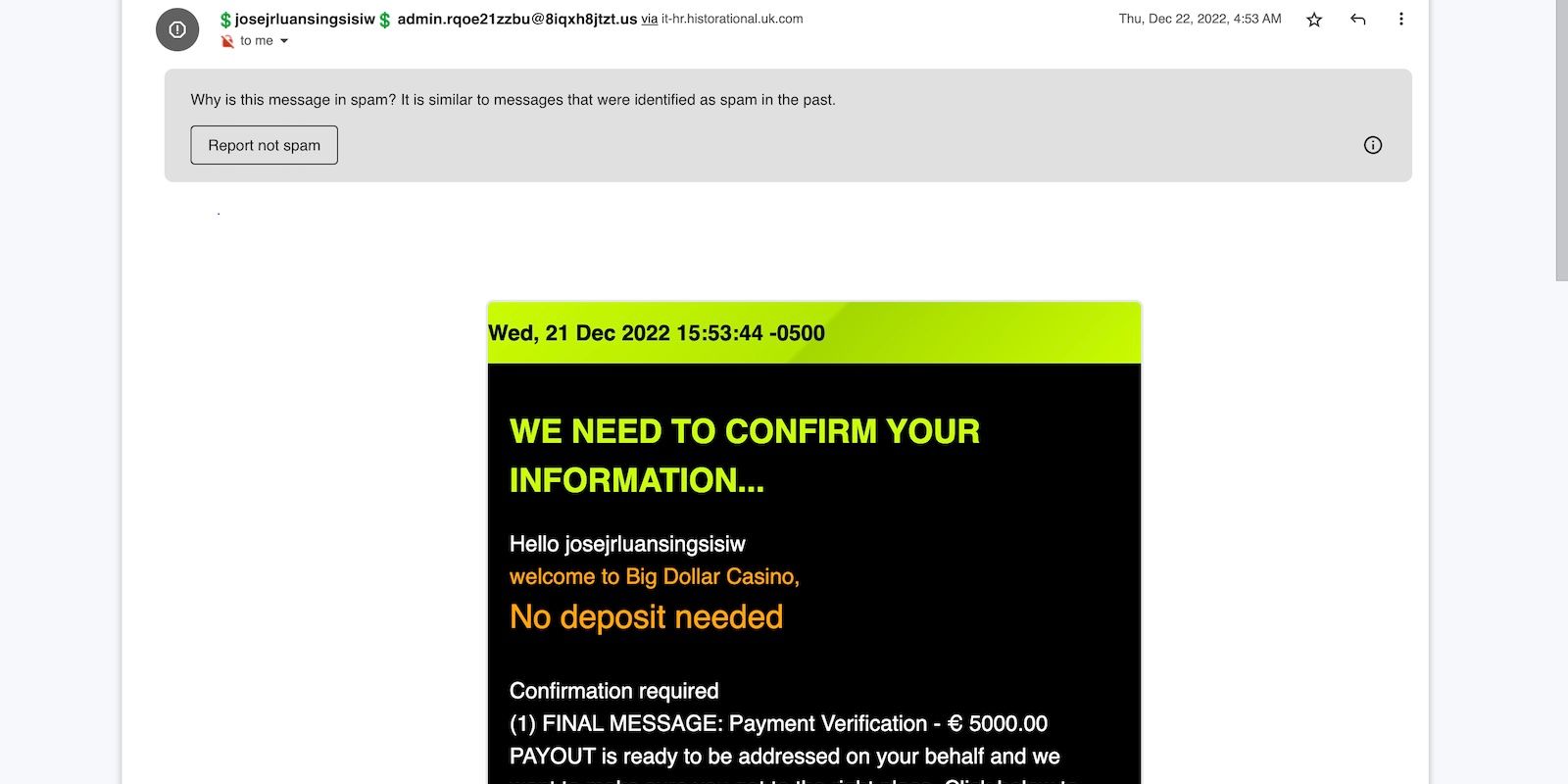

7. Jogos de azar online

Os golpes de cassino online são generalizados hoje em dia. Além de criar jogos fraudulentos impossíveis de vencer, os golpistas também usam essas plataformas para roubar informações de identificação pessoal (PII) dos jogadores. Eles não hesitam em espionar as transações na plataforma. Muitos até deixavam os alvos “ganharem” algumas vezes para inserirem seus dados bancários.

Você faria bem em evitar jogos de azar online. Existem várias maneiras seguras de ganhar dinheiro jogando – você não precisa comprometer seus dados pessoais por algumas centenas de dólares.

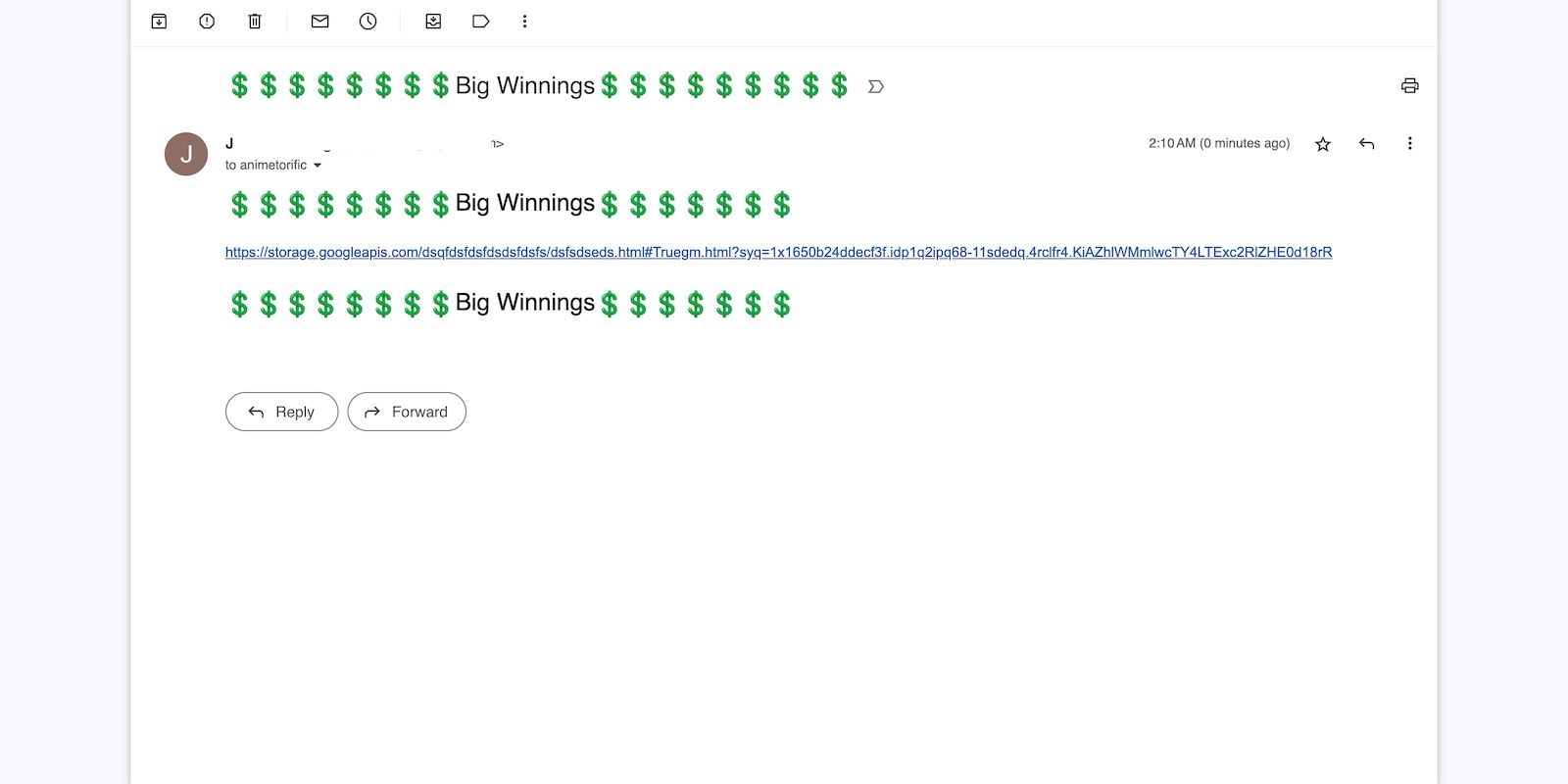

8. Links de phishing

Novamente, e-mails fraudulentos são pouco complexos. Às vezes, essas mensagens são tão simples que contêm apenas um link de phishing e uma isca barata. A maioria das pessoas não cairá neste ataque. No entanto, os golpistas podem reciclar o mesmo modelo milhares de vezes; eles só precisarão de uma vítima para obter lucros.

Apenas evite clicar em links ou baixar arquivos de quem você não conhece. Visite o site oficial da marca envolvida manualmente se precisar confirmar alguma coisa.

Além disso, não clique em imagens ou textos porque eles podem conter links de phishing ocultos.

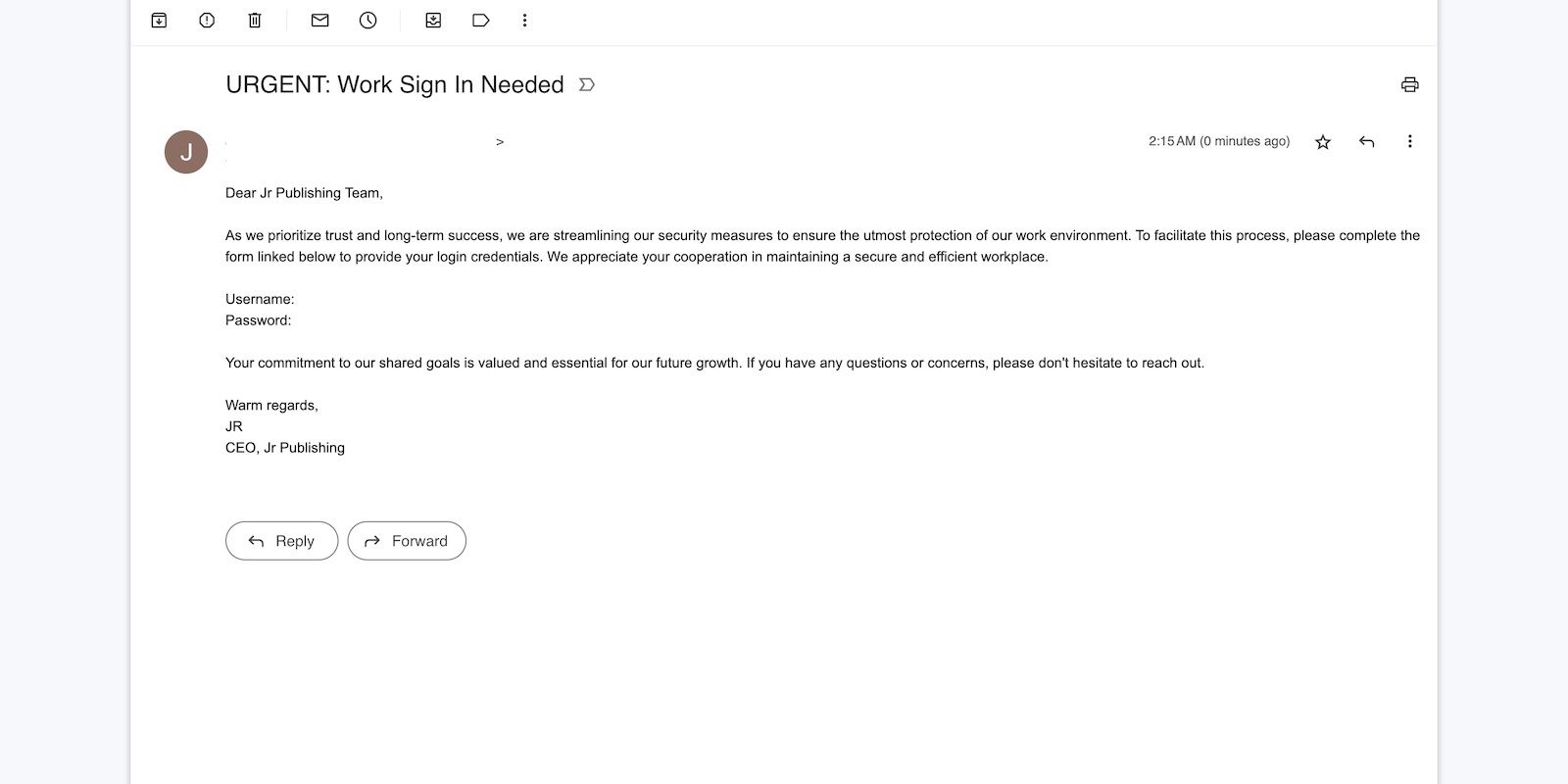

9. Baleeira

A caça às baleias é um ataque de phishing direcionado em que os golpistas se passam por executivos de alto escalão, idosos e autoridades do local de trabalho de suas vítimas. Esses ataques geralmente vêm de contas hackeadas ou endereços de e-mail falsificados. Eles provavelmente criarão um senso de urgência (por exemplo, emergências ou solicitações inventadas) para induzi-lo a divulgar detalhes pessoais e profissionais.

Para combater estes ataques, as organizações profissionais devem concentrar-se na segurança cibernética. Nem mesmo os líderes tecnológicos globais e instituições respeitáveis estão a salvo de ataques.

Esteja vigilante contra e-mails falsos

Se há uma única mensagem a ter em mente aqui, é que a defesa número um contra o phishing é a educação. Se você souber como detectar ataques de phishing e fraudes por e-mail, poderá se proteger. Você não pode confiar cegamente em programas antivírus para filtrar seu e-mail. Mesmo que você execute o software antimalware mais sofisticado, seu dispositivo ainda poderá ser infectado se você clicar em um link de phishing, baixar um arquivo infectado ou fazer login por meio de uma página de destino falsa. O bom senso é a sua primeira linha de defesa contra ataques cibernéticos.

Além disso, leve tudo online com cautela. A maioria dos e-mails de phishing e fraudes se aproveitam das emoções humanas – eles não funcionarão se você sempre evitar mensagens que pareçam incomuns.

.