.

Embora revolucionária, a facilidade e conveniência da disseminação de informações online também apresenta diversas ameaças à segurança. Muitos inadvertidamente se envolvem em atividades online arriscadas.

Na verdade, você provavelmente está cometendo alguns erros graves de segurança e privacidade na Internet agora. Aqui está o que fazer sobre isso.

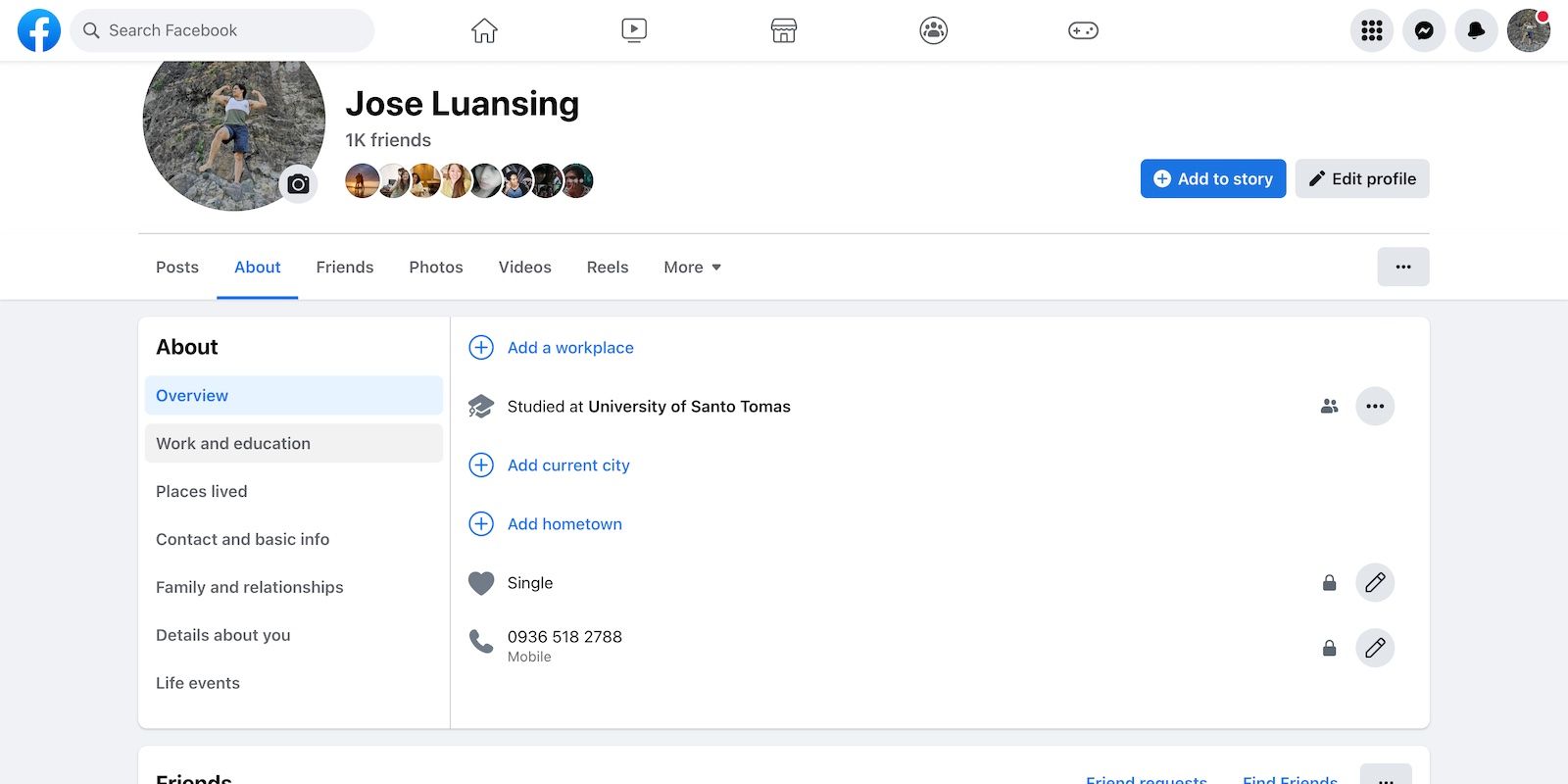

Para muitas pessoas, a mídia social serve como uma saída criativa. Eles podem compartilhar seus pensamentos íntimos, postar experiências diárias ou até mesmo criar uma persona totalmente diferente online. É uma forma divertida e gratificante de auto-expressão.

Embora o compartilhamento nas mídias sociais o ajude a encontrar pessoas com interesses semelhantes, também o coloca em risco de roubo de identidade. Seu perfil contém informações confidenciais de identificação pessoal (PII). Os hackers podem causar danos consideráveis com quase-identificadores nas páginas Sobre mim, por exemplo, raça, sexo, endereço residencial, número de contato ou data de nascimento.

Você não precisa sair da rede – apenas filtre suas postagens. Boas práticas como ocultar sua localização atual, desligar o GPS, limpar a biografia do seu perfil e postar com menos frequência protegerão sua conta de mídia social contra hackers.

2. Ignorando o backup de dados em arquivos cruciais

Muitas pessoas são culpadas de ignorar os backups de dados. Eles acham o processo tedioso e preferem evitá-lo completamente. A criação de arquivos duplicados pode levar de alguns segundos a mais de uma hora, dependendo de seus tamanhos.

Embora o processo pareça desagradável, é essencial. As soluções de backup de dados ajudam a combater várias ameaças de segurança cibernética, incluindo violações de dados, ataques de ransomware, falha do sistema de TI e corrupção de dados. Arquivos pessoais e de trabalho precisam de backups.

Em vez de atrasar o backup de seus dados, explore maneiras de superar gargalos e obstáculos no processo. Concentre-se em acelerar a duplicação e migração de arquivos. Você pode automatizar a migração por meio de sistemas seguros de armazenamento em nuvem, usar programas leves de backup de dados executados em segundo plano e excluir arquivos redundantes.

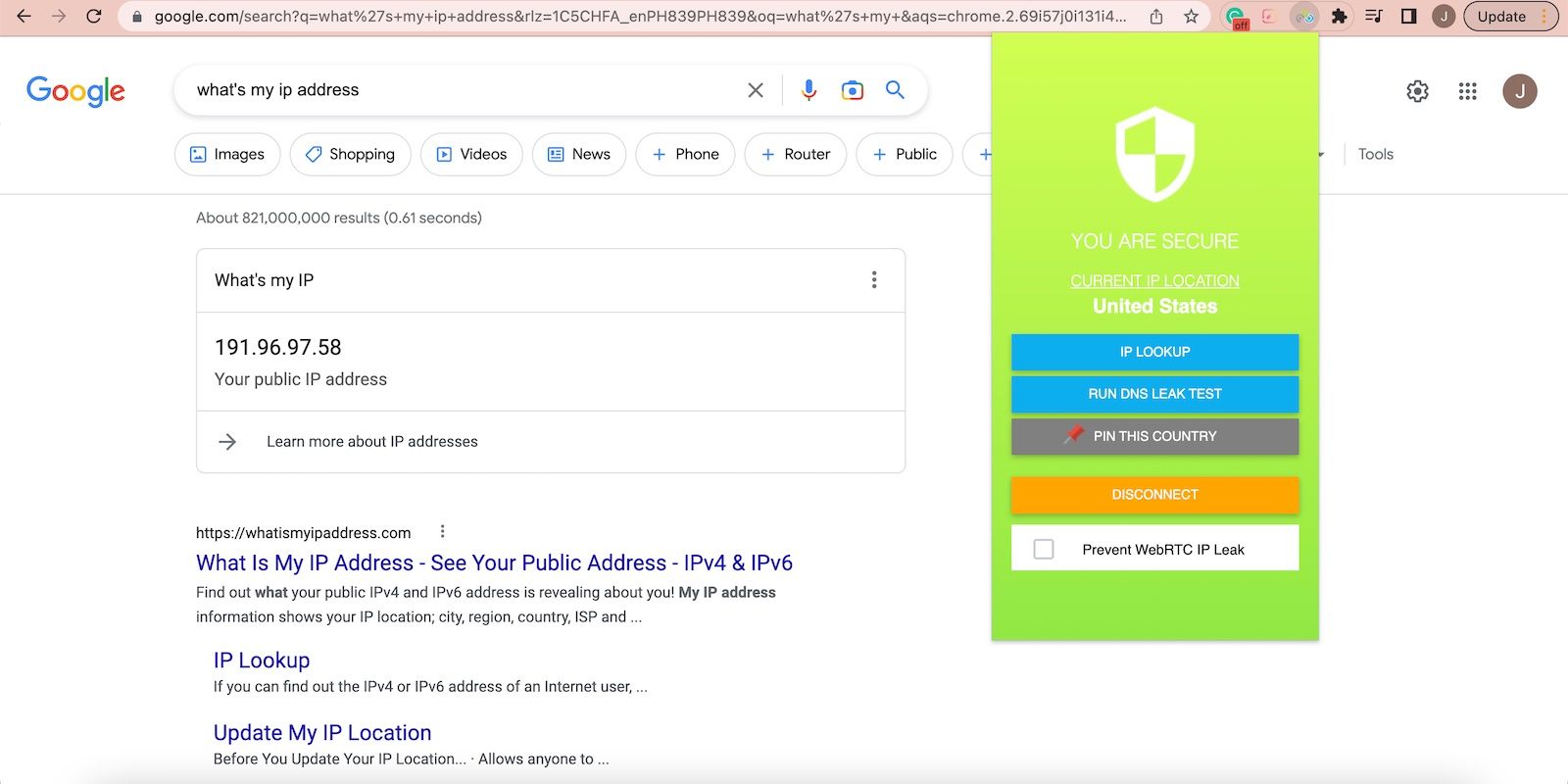

3. Confiar cegamente em provedores de serviços VPN gratuitos

As pessoas normalmente usam VPNs gratuitas para acessibilidade e economia. Em vez de pagar por uma VPN premium que você raramente usa, basta baixar e instalar alternativas gratuitas conforme necessário. Configurar uma conta leva minutos. Você pode até criar novos sempre que encontrar conteúdo com restrição geográfica.

Embora as VPNs gratuitas sejam convenientes, elas também apresentam riscos de segurança. Com chaves de criptografia relativamente mais fracas e endereços IP sujos reciclados, eles não ocultarão sua identidade online de forma eficaz. Cibercriminosos qualificados podem contornar métodos básicos de criptografia e encapsulamento.

Não nos leve a mal – você ainda pode usar VPNs gratuitas amplamente confiáveis e confiáveis, mas entenda suas limitações. Eles são ótimos para contornar as restrições geográficas. Mas você deve considerar opções premium mais sofisticadas para proteger sua identidade online.

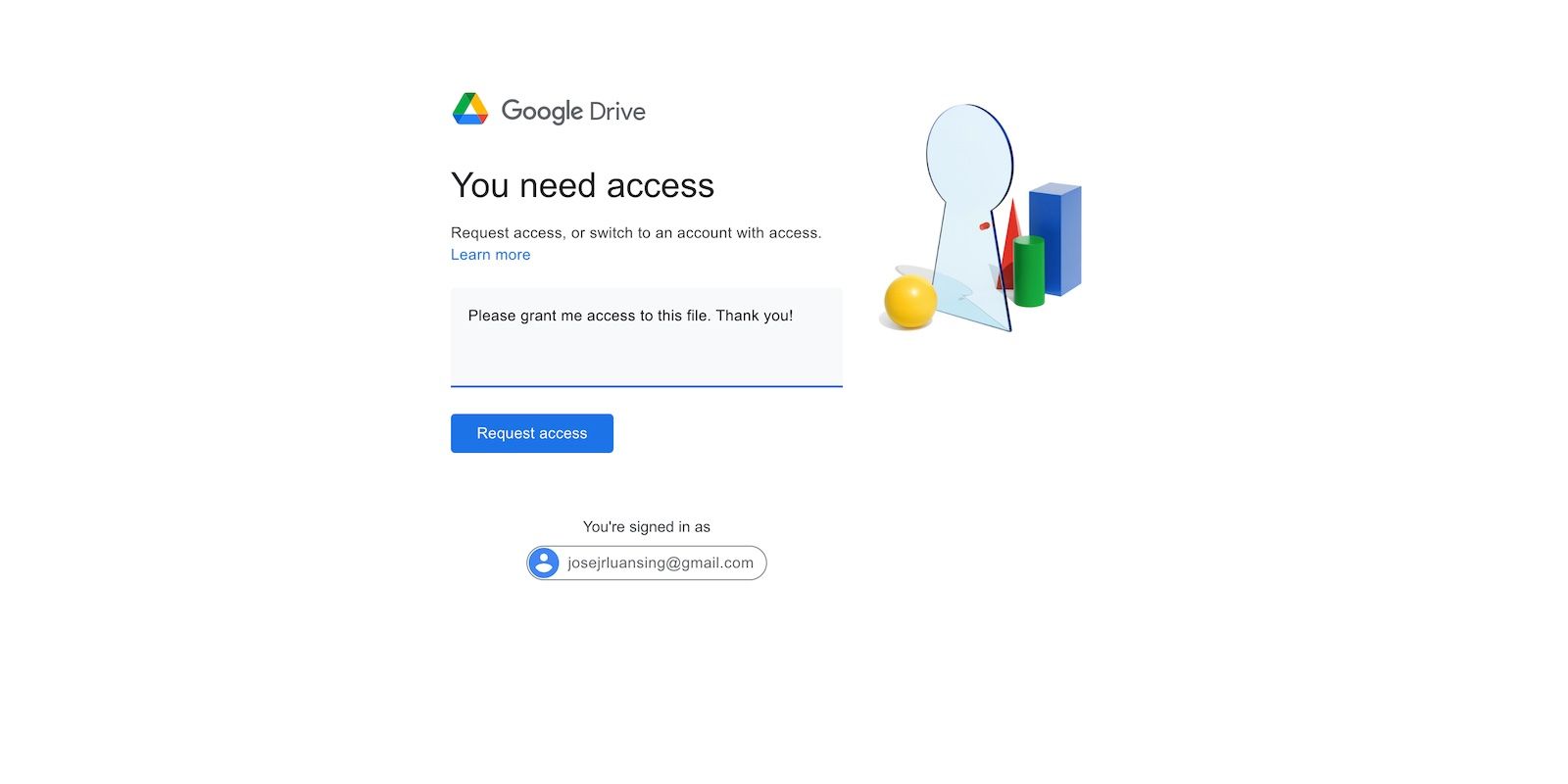

4. Falha ao limitar o acesso a arquivos específicos

O gerenciamento de dados depende muito do controle de acesso a arquivos. Regulamentar quem acessa seus dados e como eles os modificam evita violações de dados. Afinal, as ameaças à segurança cibernética, como roubo, controle de contas e exposição acidental, geralmente decorrem de acesso não autorizado.

Apesar da importância do controle de acesso, muitos tendem a ignorá-lo. Eles não estão cientes da gravidade das invasões de contas ou incomodados com as etapas envolvidas na configuração de permissões.

Como regra geral, defina seus documentos como privados por padrão. Adquira o hábito de ajustar a acessibilidade do usuário ao compartilhar arquivos, seja para fins profissionais ou pessoais. Conceda permissão de acesso apenas a usuários autorizados.

5. Abertura de software de trabalho e arquivos em dispositivos pessoais

Como muitos trabalhadores remotos, você provavelmente usa seus dispositivos pessoais e da empresa de forma intercambiável às vezes. A prática é comum, mas muito arriscada. Mesmo ações aparentemente inofensivas, como visitar o Facebook em seu laptop de trabalho ou enviar documentos do escritório por meio de seu smartphone, apresentam vários riscos de segurança cibernética.

Pare de abrir arquivos de trabalho em seus gadgets pessoais e vice-versa. Seu smartphone ou laptop não possui os sofisticados sistemas de segurança definidos pelo seu empregador. Se ocorrer uma violação de dados, eles o responsabilizarão.

Como alternativa, os dispositivos fornecidos pela empresa são frequentemente verificados por rastreadores de tempo e ferramentas de monitoramento de funcionários. Eles fazem capturas de tela agendadas, rastreiam o uso do aplicativo e compartilham a atividade da tela. Você pode não se sentir confortável com seus empregadores obtendo informações sobre seus assuntos pessoais.

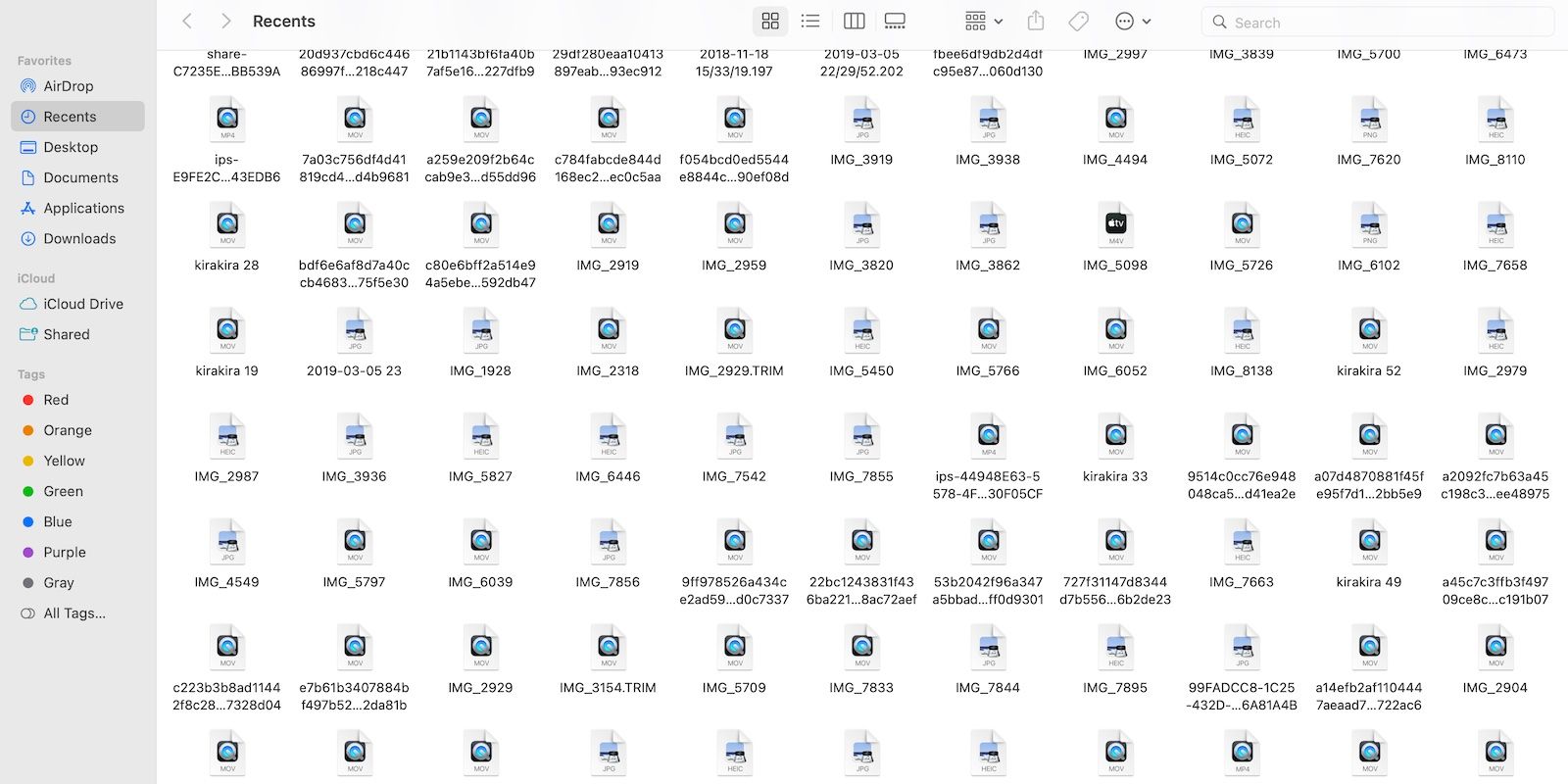

6. Acumulação de arquivos e programas de software

A desordem digital é um problema comum hoje em dia. Até mesmo pessoas com experiência em tecnologia tendem a acumular pastas e arquivos antigos que não acessam há anos. Alguns os mantêm por motivos sentimentais, enquanto outros não se preocupam em classificar os dados.

Seja qual for o caso, acumular arquivos digitais coloca você em risco de vários ataques cibernéticos, portanto, você deve trabalhar para organizar sua vida digital. Comece com pequenas alterações, como excluir arquivos antigos. Mova-os para seu sistema de armazenamento em nuvem e exclua suas cópias originais em seus servidores locais. Você pode até criptografá-los para medidas de segurança adicionais.

Além disso, consolide seus programas de gerenciamento de escritório. Deixar os ativos da empresa sem supervisão em diferentes plataformas compromete a segurança e a produtividade. Os trabalhadores perdem tempo alternando entre as plataformas de trabalho.

7. Não rastrear históricos e logs de acesso a arquivos

Os usuários raramente rastreiam seus históricos de acesso a arquivos. Funcionários modernos lidam com dezenas de arquivos – manter o controle de todos que acessam seus dados é um trabalho de tempo integral em si. Não é algo que você pode fazer ao lado.

Embora examinar históricos de arquivos seja demorado e caro, ele desempenha um papel crítico em qualquer estratégia de segurança cibernética. O tratamento de violações de dados começa com a prevenção do acesso não autorizado. Caso alguém se apodere de seus arquivos, denuncie imediatamente aos canais apropriados.

A maioria das plataformas oferece funcionalidade básica de registro. Por exemplo, o Microsoft 365 (ou seja, Office) registra edições de arquivos, sistemas de armazenamento mostram históricos de acesso do usuário e servidores em nuvem rastreiam downloads/uploads de arquivos.

Mas se você precisar de um rastreamento mais extenso, use aplicativos de terceiros. Opções como LEO Privacy Guard e FileAudit podem fornecer dados adicionais de acesso do usuário em seus servidores locais e na nuvem.

Incorpore hábitos de higiene cibernética em sua vida diária

A segurança cibernética começa com bons hábitos de higiene cibernética. A adoção de rotinas sustentáveis, como rastrear históricos de acesso a arquivos, limitar o uso da rede pública e minimizar sua pegada digital, gera melhores resultados do que mudanças drásticas e insustentáveis. Otimize gradualmente a maneira como você usa a tecnologia.

Além de proteger os dados pessoais, você também deve proteger seus arquivos, documentos e dispositivos de trabalho. Bons hábitos de segurança cibernética se estendem ao local de trabalho. O uso de senhas diferentes entre plataformas, o armazenamento de arquivos em locais criptografados e a execução de VPNs seguras, entre outras práticas, ajudam bastante na proteção dos dados da empresa.

.