.

Mesmo que você entenda o significado da segurança de e-mail, você ainda pode inconscientemente baixar a guarda. Todos nós tendemos a nos tornar complacentes. Seguir uma extensa rotina de segurança cibernética toda vez que você envia um e-mail parece impraticável.

Mas você não deve ignorar a segurança de e-mail. Cair em um único link de phishing já coloca você em risco de fraude. Para ajudá-lo a combater ataques de e-mail, aqui estão sete erros críticos de segurança que você pode cometer por acidente.

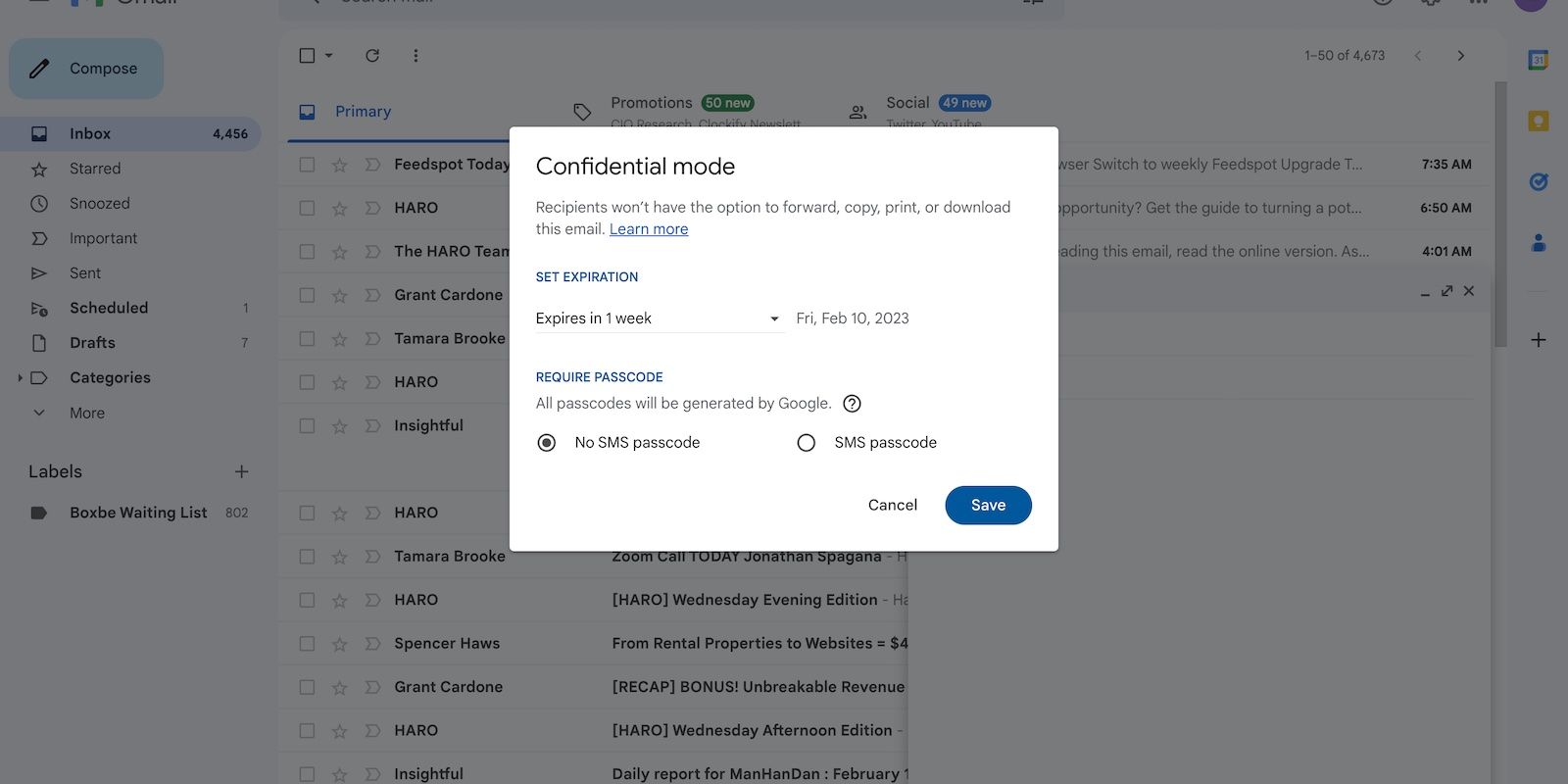

1. Criptografia de documentos selecionados

A criptografia de ponta a ponta oculta o conteúdo de seus e-mails. Os provedores de serviços de correspondência oferecem diferentes tecnologias de criptografia, mas todos eles embaralham efetivamente o texto simples em texto cifrado. A decodificação de uma mensagem criptografada exigirá uma chave de acesso predefinida.

Apesar dos benefícios da criptografia de e-mail, a maioria mal a usa por causa das etapas extras envolvidas: criar e compartilhar senhas. Eles apenas definem senhas em mensagens que contêm dados pessoais diretamente identificáveis.

Observe que a criptografia seletiva de e-mails não melhora a segurança — isso destaca os arquivos confidenciais. Os hackers terão mais chances de assumir sua conta se se concentrarem em quebrar uma ou duas mensagens criptografadas.

A melhor abordagem é criptografar todas as suas mensagens. Mesmo criminosos habilidosos capazes de burlar chaves de criptografia de 256 bits precisariam teoricamente de trilhões de anos para decodificar mais de mil arquivos.

2. Usando senhas simples

Suas senhas servem como sua primeira linha de defesa contra hackers. Em um nível básico, eles restringem o acesso a qualquer pessoa que não conheça as credenciais corretas de login da conta. Todos os seus perfis digitais devem ter um.

O conceito de definir senhas para autenticação digital existe há décadas e se destaca como a forma de segurança mais utilizada. No entanto, não está livre de vulnerabilidades. Os cibercriminosos modernos podem contornar as restrições de senha por meio de vários métodos, desde ataques de força bruta até táticas de engenharia social.

Para piorar a situação, poucos sabem como definir senhas fortes. Um estudo da Value Host mostra que 83% dos americanos reciclam senhas simples em todas as suas contas pessoais e de trabalho. Credenciais de login fracas fornecem segurança zero. Não importa com que frequência você os atualize, os hackers ainda assumirão sua conta se você escolher combinações mal pensadas e palavras do dicionário.

Para criar senhas fortes, use sequências alfanuméricas complexas. E se você está preocupado em esquecer combinações longas, invista em um gerenciador de senhas seguro. Ele preenche automaticamente as credenciais de login.

3. Configuração de contas MFA em apenas um dispositivo

A autenticação multifator (MFA) cria uma camada extra de segurança contra hackers. Ele minimiza o risco de aquisições exigindo tokens únicos, códigos exclusivos ou reconhecimento facial toda vez que você faz login em sua conta. O MFA até impede os hackers que já conhecem sua senha.

Apesar de seus benefícios de segurança, o MFA não é perfeito. O uso de um dispositivo de autenticação torna os logins convenientes, mas também cria um único ponto de falha.

Depois que um hacker obtém seu dispositivo principal, ele terá acesso a todos os seus aplicativos habilitados para MFA e seus respectivos autenticadores. Eles podem expulsá-lo de suas contas.

Em vez de colocar aplicativos de autenticação, chaves e cartões SIM em um só lugar, instale-os em um dispositivo secundário. Use um telefone ou tablet sobressalente que você deixa em casa. Dessa forma, você pode recuperar rapidamente seus perfis online caso hackers tenham acesso ao seu dispositivo.

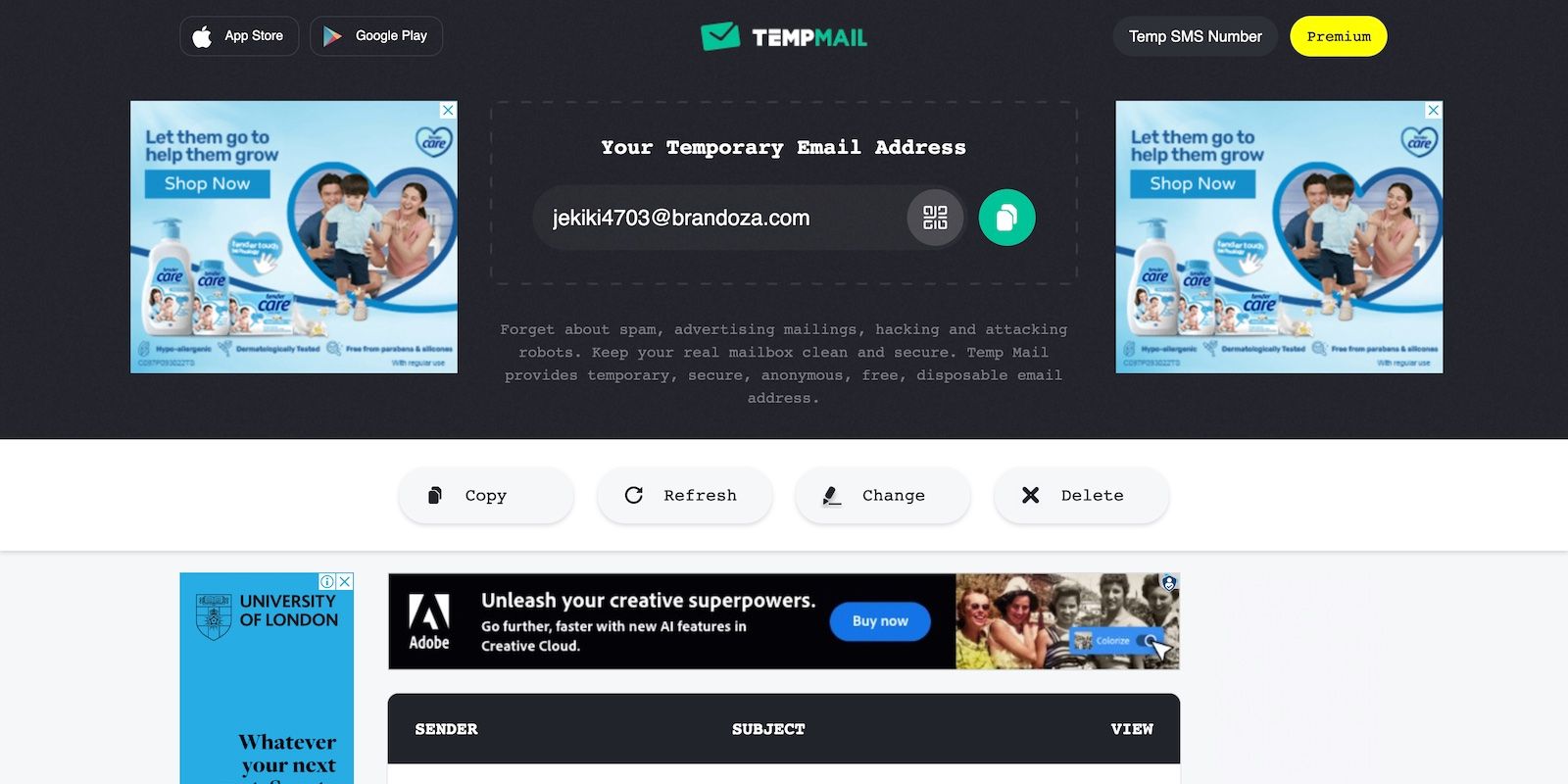

4. Uso descuidado de contas de e-mail descartáveis

Os serviços de e-mail descartáveis tornaram-se ferramentas populares para combater o spam. Eles fornecem uma caixa de correio temporária para mensagens recebidas – os usuários que entrarem em contato com você por esses canais não saberão sua conta pessoal.

Embora os e-mails do gravador sejam seguros e privados, confiar demais neles compromete o gerenciamento de e-mail. Você não pode usá-los para comunicação diária. Lembre-se de que os provedores de serviços de e-mail temporários mantêm as mensagens apenas por alguns dias, após os quais excluem tudo. Você pode perder informações cruciais no processo.

E mesmo se você transferir com sucesso suas mensagens entre caixas de correio temporárias, observe que suas mensagens podem não chegar ao destinatário pretendido. Algumas agências, organizações e instituições bloqueiam automaticamente endereços de e-mail descartáveis.

Como regra geral, use apenas endereços de e-mail de gravação para conversas unidirecionais que não exijam uma resposta. Caso contrário, use contas permanentes. Se você tiver dúvidas sobre a outra parte, considere usar uma conta de e-mail alternativa designada para receber mensagens de spam.

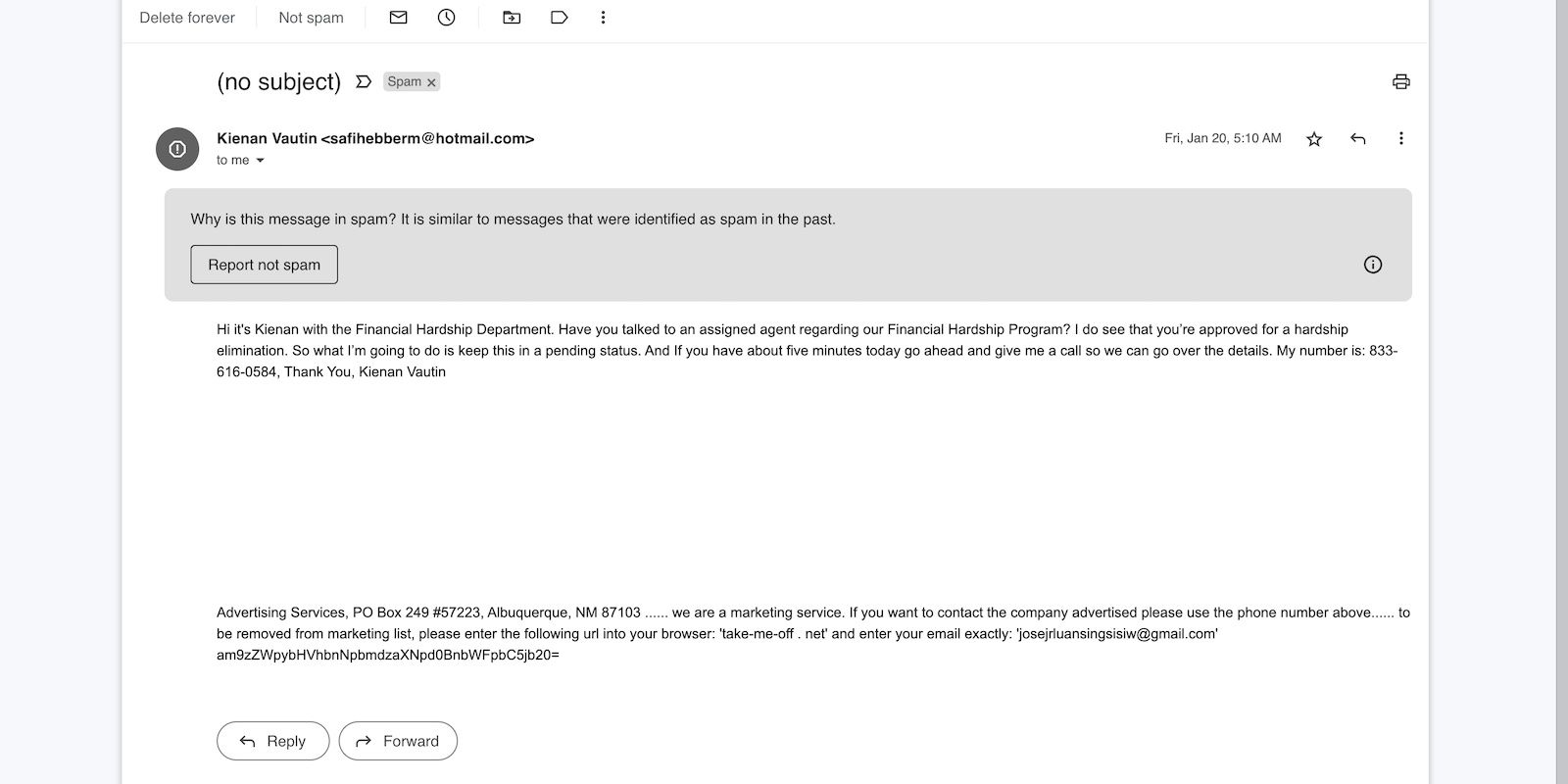

5. Com vista para o endereço do remetente

Os e-mails de spam estão ficando assustadoramente precisos. Os cibercriminosos abusam das tecnologias modernas para executar ataques de phishing complexos e sofisticados. Você pode confundir mensagens falsas e autênticas se aceitar descuidadamente todas as solicitações ou solicitações em sua caixa de entrada.

Para evitar ataques de phishing, crie o hábito de verificar o endereço do remetente. Os criminosos podem replicar a aparência dos e-mails autênticos, mas não podem copiar os domínios da empresa.

Tome a foto acima como exemplo. Embora pareça um e-mail legítimo do Facebook, você notará que o endereço contém um domínio fictício. Os links incorporados provavelmente irão redirecioná-lo para uma página de phishing.

6. Falha ao organizar contas de e-mail do gravador

A maioria das pessoas tem vários endereços de e-mail hoje em dia. As estatísticas dos EUA mostram que o americano médio faz malabarismos com duas a quatro contas, que usam para fins pessoais e profissionais.

No entanto, muitos não utilizam perfis secundários, apesar de tê-los. Eles fornecem endereços de e-mail aleatoriamente e, ao fazê-lo, anulam o propósito de criar várias contas de e-mail em primeiro lugar.

Certifique-se de organizar seus perfis. Idealmente, cada conta deve ter uma função dedicada. Assuma o controle sobre quem se comunica com você e para onde eles enviam mensagens, limitando seus contatos a endereços de e-mail específicos.

Ao participar de concursos, inscrever-se em boletins informativos ou criar contas em sites obscuros, use contas de e-mail com informações de contato inventadas.

7. Clicar em links de e-mail

Os hiperlinks facilitam o compartilhamento de informações por e-mail. Em vez de sobrecarregar os leitores com muito texto, os links podem direcioná-los diretamente para as páginas de recursos apropriadas. Eles minimizam a confusão sem confundir a mensagem.

Embora os hiperlinks sejam convenientes, você faria bem em evitar clicar neles — independentemente do remetente do e-mail. Os hackers usam links maliciosos para roubar dados todos os dias. Vítimas desconhecidas geralmente são redirecionadas para páginas falsas de phishing ou sites infectados por malware.

A melhor abordagem é digitar os URLs você mesmo. Digamos que você receba uma solicitação de atualização de informações de contato do seu banco comercial. Em vez de clicar no link embutido no e-mail, visite o site do banco, faça login na sua conta e execute a ação solicitada pelo canal correto.

Reforce a segurança de seu e-mail alterando pequenos erros

A segurança de e-mail não requer ferramentas caras de cibersegurança. Até mesmo alterações mínimas podem impedir ataques de e-mail comuns. Concentre-se apenas em adotar bons hábitos de segurança de e-mail, por exemplo, ignorar remetentes desconhecidos, criptografar e-mails e organizar contas de e-mail secundárias.

Familiarize-se com as bandeiras vermelhas que indicam um ataque por e-mail. Embora os provedores de serviços de e-mail filtrem mensagens de alto risco, alguns ainda podem passar despercebidos. Bandidos habilidosos podem ignorar rapidamente os filtros de spam. Mas mesmo que eles cheguem à sua caixa de entrada principal, eles não podem causar nenhum dano, a menos que você evite totalmente se envolver com eles.

.