.

Um framework é um esqueleto útil de uma estrutura ou método. É a política, o procedimento, o conhecimento teórico e as aplicações práticas que orientam as ações a serem tomadas e proporcionam resultados melhores e mais rápidos.

As estruturas de segurança cibernética são estruturas definidas por organizações de segurança cibernética para determinar a estratégia de segurança cibernética de um ambiente corporativo. As estruturas de segurança cibernética aprimoram os protocolos de segurança existentes e criam novas camadas de segurança, caso não estejam disponíveis. Eles detectam vulnerabilidades de segurança desconhecidas que ocorrem em redes corporativas e tentam reduzir configurações incorretas. Aqui estão cinco que você pode encontrar em todo o setor.

1. Padrões de Segurança de Dados da Indústria de Cartões de Pagamento

Payment Card Industry (PCI) é um padrão de segurança cibernética projetado para aumentar a segurança das transações de pagamento feitas com cartões de crédito e dinheiro em transações bancárias. O PCI inclui os padrões de segurança de dados lógicos e físicos que devem ser observados durante o processamento, transmissão e armazenamento de transações feitas com cartões de crédito e débito. A indústria de cartões de pagamento visa padronizar a segurança dos dados, reduzir os riscos relacionados à segurança dos dados, criar um ambiente de confiança e proteger o titular do cartão. Este padrão geralmente precisa fornecer o seguinte:

- Informações de clientes de cartão de crédito e dinheiro em uma rede segura

- Definir senhas e complexidade do sistema

- Transmissão de informações de clientes de cartão de crédito e dinheiro por meio de conexões criptografadas

- Usando e atualizando o software antivírus no sistema

- Monitoramento e registro contínuos do acesso às informações do cartão

- Proteção física de data centers com informações

2. ISO 27001

A ISO 27001 é uma estrutura de gerenciamento da International Organization for Standardization que define análises e aborda os riscos de segurança da informação. Com a implementação dos procedimentos da ISO 27001, as instituições podem fornecer procedimentos e controles de políticas que incluem pessoas, processos e tecnologia para resiliência a ataques cibernéticos, adaptando-se a ameaças em constante mudança, reduzindo custos relacionados à segurança da informação e protegendo os custos de segurança da informação e todos os dados.

3. Controles Críticos de Segurança

Os controles de segurança críticos contêm um conjunto de regras que devem ser seguidas para que as organizações criem estratégias eficazes de segurança cibernética. Esses controles de segurança definiram três grupos de controles de segurança críticos que as organizações devem cumprir. Esses são conjuntos de controle simples, básicos e organizacionais. O ponto comum desses três conjuntos de controle diferentes é tomar precauções para proteger os dados e minimizar a possibilidade de ataque. Muitas medidas, desde a proteção de e-mail e navegadores da Web até ferramentas de verificação de vulnerabilidade e até mesmo a segurança de dispositivos de rede, estão sob esses conjuntos de controle.

A pré-determinação de tais limites e cuidados e o fato de tudo ter certas regras é minimizar a possibilidade de cometer erros em uma organização. Qualquer problema de segurança que passe despercebido pode ter grandes consequências. Portanto, tudo para verificar está pronto com antecedência. Você pode pensar neles como a lei de precaução de segurança cibernética de uma organização.

4. Padrão e Tecnologia da Indústria Nacional

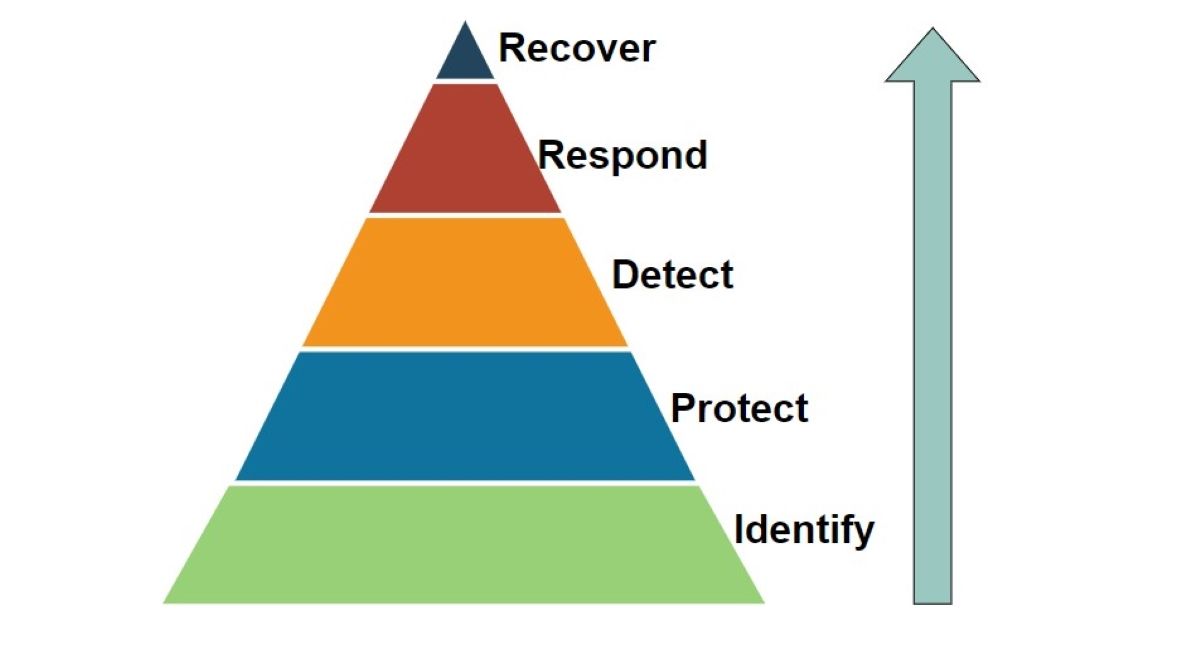

Existe uma estrutura de segurança cibernética chamada NIST que as organizações do setor privado nos Estados Unidos usam. Essa estrutura fornece algumas políticas sobre como agir antes que os ataques cibernéticos aconteçam. É também um guia sobre como detectar o ataque e como responder a um ataque. Não apenas os Estados Unidos, mas também os governos de países como Japão e Israel usam o NIST. Para compreender plenamente esta política orientadora, é necessário examinar as cinco funções-chave que ela oferece.

- Identificar: Para gerenciar o risco de segurança cibernética, os sistemas, ativos, dados e recursos da organização devem ser gerenciáveis com uma abordagem corporativa.

- Proteger: As organizações devem desenvolver e implementar recomendações apropriadas para limitar um potencial incidente ou impacto de segurança cibernética.

- Detectar: As organizações devem implementar medidas apropriadas para identificar incidentes de segurança cibernética. É necessário detectar atividades anormais e ameaças à continuidade operacional e adotar soluções de monitoramento.

- Responder: se ocorrer um incidente de segurança cibernética, as organizações precisam conter o impacto. Isso exige que a organização prepare um plano de resposta para incidentes de segurança cibernética, identifique falhas de comunicação entre as partes apropriadas, colete informações sobre incidentes e analise essas informações.

- Recuperar: as organizações devem ter planos de recuperação para serviços danificados por um incidente de segurança cibernética. Ao preparar este plano de resgate, é necessário considerar todas as experiências aprendidas após o ataque e atualizar o plano de acordo.

5. Estrutura MITRE ATT&CK

A estrutura MITRE ATT&CK é uma estrutura de segurança cibernética muito abrangente usada pelas equipes vermelha e azul. Possui base de conhecimento e classificação de ações ofensivas. O foco não está nas ferramentas e malwares usados pelos concorrentes. Ele examina como os ataques interagem com os sistemas durante uma operação. A estrutura ATT&CK é uma base de conhecimento bastante ampla para modelagem de comportamento ofensivo. É possível associar os seguintes conceitos a este framework:

- Grupos maliciosos realizam os ataques.

- Instituições e setores visados por invasores ou grupos agressivos.

- Vetores de ataque e tipos de ataque usados por invasores.

- Os procedimentos que os invasores maliciosos seguem para atacar.

- Os métodos de detecção de ataques. Por exemplo, você pode pensar em situações como monitorar anomalias de rede ou ter uma autorização de permissão no sistema que não deveria estar presente.

- Medidas a serem tomadas contra ataques. Por exemplo, você pode considerar medidas como verificação em duas etapas, firewall, uso de antivírus ou assinatura de código.

A estrutura de segurança cibernética da ATT&CK está sendo constantemente atualizada, pois possui um pool de dados muito grande. Além disso, à luz de todas essas informações importantes que fornece, fornece informações muito importantes não apenas sobre a segurança de servidores ou redes de computadores, mas também sobre segurança móvel. Ao analisar essas informações, ser capaz de prever como um possível ataque ocorrerá seria uma grande vantagem. Se você é novo no mundo da segurança cibernética e está na vanguarda de tudo, a estrutura ATT&CK será uma riqueza de informações para você.

Esses quadros resolvem tudo?

Não. Centenas de novos tipos de ataques e malware aparecem todos os dias, até mesmo de hora em hora. Mas se você estiver gerenciando um projeto que consiste em milhões de linhas de código ou tentando proteger as informações bancárias de centenas de milhares de pessoas, você precisa seguir um processo sistemático e político. Essas estruturas de segurança cibernética são grandes auxiliares nesse sentido.

Mas esses quadros são apenas esqueletos. Para completar o exterior, você precisa de mais. Se você não tem certeza por onde começar, aprender o framework NIST e dominar os detalhes sobre ele seria um bom passo.

.