.

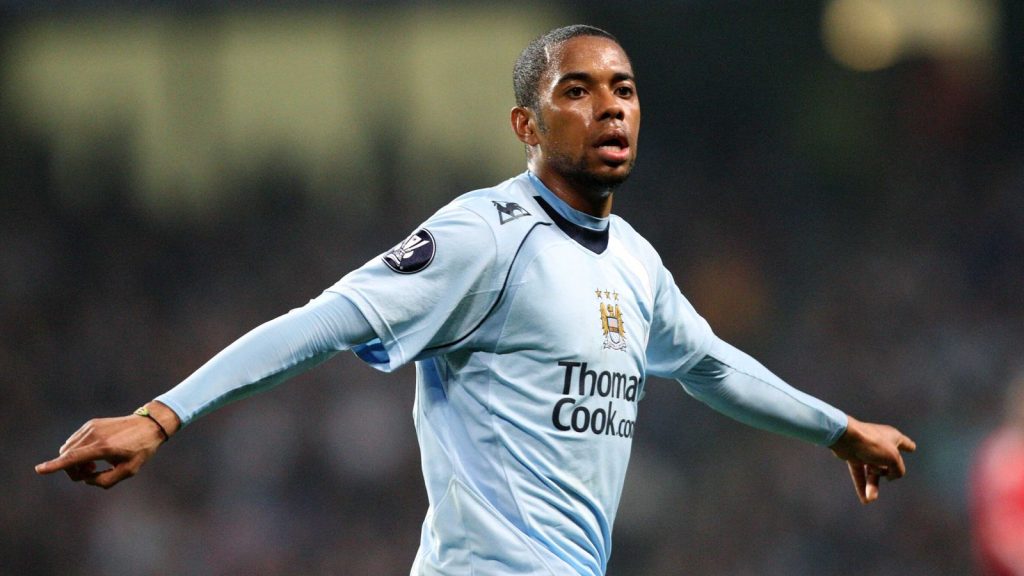

O ex-jogador de futebol do Manchester City, Robinho, foi informado pelos juízes que deverá cumprir uma pena de nove anos de prisão por estupro no Brasil.

Em 2017, Robinho foi condenado na Itália a nove anos de prisão por sua participação em uma agressão sexual coletiva em 2013, quando jogava pelo AC Milan.

O Brasil não extradita nacionais, o que levou a Itália a buscar sua prisão em seu país de origem.

Um tribunal brasileiro decidiu agora que ele deve cumprir a pena de prisão no Brasil – os juízes do Superior Tribunal de Justiça do Brasil votaram 9-2 para validar a condenação de Robinho.

Ele ainda poderia apelar para a Suprema Corte de seu país. José Eduardo Alckmin, advogado de Robinho, disse ao tribunal no início da audiência de quarta-feira que seu cliente queria um novo julgamento no Brasil por motivos de soberania nacional.

Robinho, 40 anos, alcançou a fama na Inglaterra após uma transferência de £ 32,5 milhões para Cidade do Homem em 2008, no dia em que o clube foi comprado por uma empresa de investimentos dirigida pelo príncipe herdeiro de Abu Dhabi, Sheikh Mansour.

O Brasileiro o jogador de futebol mais tarde seguiria para o AC Milan.

O primeiro juiz a votar no tribunal brasileiro, Francisco Falcão, disse que Robinho deveria cumprir sua pena no Brasil.

Ele acrescentou que o ex-jogador não pode ficar impune e que podem surgir atritos diplomáticos entre Brasil e Itália caso a pena não seja cumprida.

Leia mais na Sky News:

Dani Alves obteve fiança após condenação por agressão sexual

Kyle Walker pede desculpas à esposa após ter o segundo filho

O juiz Falcao disse: “Não há obstáculo para validar a execução de sua sentença. Ela foi confirmada por um tribunal de Milão, que é a autoridade competente neste caso. A condenação é definitiva. O réu não foi levado a julgamento à revelia na Itália , ele tinha representação.”

Robinho, que mora em Santos, nos arredores de São Paulo, entregou seu passaporte às autoridades brasileiras em março do ano passado.

Ele continua a negar qualquer irregularidade e insiste que as suas relações sexuais com a mulher num bar de Milão foram consensuais.

.